Linux内核一直以来因其开放性和强大的功能受到全球开发者的青睐,同时内核的安全性也备受关注。随着内核的不断发展和增添新特性,一些潜在的安全隐患也在逐渐浮出水面。CVE-2025-21756,是一起涉及Linux内核虚拟套接字(Vsock)协议的关键漏洞,其利用路径引发了广泛的安全探讨。这起漏洞不仅揭示了内核中细微设计缺陷可能带来的严重风险,也展示了现代内核利用技术的复杂与巧妙。本文将带你深入理解该漏洞的细节与攻击原理,探索内核漏洞利用的路线图,从环境搭建到绕过安全模块,最终实现提权攻破。了解CVE-2025-21756不仅对于安全研究人员意义重大,也为维护系统安全提供了宝贵教训。

Vsock是一种用于虚拟化环境中宿主与虚拟机之间的高效通信机制,依赖于内核模块实现数据传输。漏洞起因于Vsock中传输层对象在重新分配时错误地处理了引用计数,导致一种经典但又隐蔽的“使用后释放”(Use After Free,UAF)情况。简而言之,当Vsock套接字被置于未绑定状态时,内核误减了该套接字的引用计数,最终引发内存对象提前释放。释放的内存区域被攻击者重新占用,造成功能指针等关键数据被篡改,从而控制内核执行流程。此次漏洞的核心补丁代码仅修改了少量行,便修正了不正确的引用计数处理,但漏洞隐蔽难察。正是由于Vsock对象的错误释放,才为漏洞利用打开了大门。

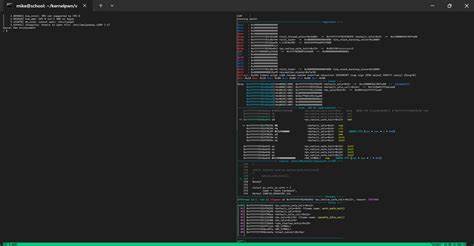

为了深入研究此漏洞,先决条件是搭建一个完善的Linux内核调试环境。推荐的方案是在QEMU虚拟机内跑内核6.6.75版本,辅以专门的GDB内核扩展插件,既能进行高效的动态调试,又可在现代主机环境(包括Windows下的WSL)运行。这样环境配置既便于调试漏洞,又能进行内核代码符号的快速符号化定位。漏洞复现的突破口源于Vsock套接字的引用计数机制。在内核中,对象的引用计数为其生命周期管理命脉。如果对未绑定套接字错误地减计数,内核便会释放该对象。

然而随后内核仍保留套接字在绑定表中的链表节点,造成对已被释放对象的访问,造成内存利用风险。初始利用思路是通过多次触发释放,并结合用户空间消息对象如msg_msg重新分配释放的内存,从而覆盖结构并取得代码指针控制权。此策略虽初步具备攻击形态,但部署过程中遭遇了入口安全模块(AppArmor)的严重阻碍。Linux安全模块(LSM)机制如AppArmor通常会在套接字操作时检验各项安全属性。此漏洞中的套接字结构指针sk_security在释放时被清空,导致后续调用的安全检查函数在访问该指针时崩溃,提前导致系统内核恐慌(panic)。安全模块的存在严防攻击者借助悬挂指针调用内核接口,因此使用后释放漏洞面临极大挑战。

绕过AppArmor等LSM保护成为关键技术难点。研究者二选一:伪造有效的sk_security结构指针,或者寻找未受LSM保护的内核接口函数。经过源码勘察,发现Vsock的诊断功能vsock_diag_dump是未受AppArmor防护的罕见接口。vsock_diag_dump通过Netlink机制导出绑定套接字信息,允许用户空间枚举当前内核中的Vsock套接字。由于被释放的套接字仍旧留在绑定列表,理论上可利用诊断接口侧道泄露套接字内核信息,从而实现内核地址空间布局随机化(kASLR)的绕过。绕过kASLR是现代内核攻击的敲门砖,因为内核基址未知对攻击者而言是巨大阻碍。

vsock_diag_dump接口有两大访问限制条件:一是套接字必须处于某个特定状态,二是套接字所属网络命名空间必须匹配。状态条件可通过构造使其满足,但网络命名空间指针skc_net难以精准获知。此时社区贡献的启发起了突破。研究者采用管道缓冲区回收利用的内存喷射技巧,往旧套接字占用的页中写入大量控制数据,百万次尝试中微调管道内存布局,以“与内核匹配”作为判断标准,利用vsock_diag_dump接口作为侧信道侦测数据是否被认可。此方法逐步精准逼近正确网络命名空间地址,最终实现内核网络命名空间指针的高效泄露与kASLR绕过能力。利用kASLR泄露后的信息,攻击者进一步控制了套接字结构体中的关键函数指针字段。

结合vsock_release函数调用过程中的sk_prot.close函数指针,可以实现内核代码执行跳转。具体地将sk->sk_prot指向raw_proto,以raw_abort函数作为关闭入口,并在套接字内部伪造sk_error_report函数指针跳转至自定义ROP链。ROP技术亦是在现代内核提权攻击中必不可少的利器。研究者通过精心构造ROP链,利用常见内核函数commit_creds和已知内核基址计算出具体ROP链地址,最终执行Linux内核权限提升。特别是commit_creds(init_cred)绕过了传统的prepare_kernel_cred调用,初始化了root权限的内核凭证结构。而swapgs_restore_regs_and_return_to_usermode则负责将执行流安全地切回用户态,完成提权后的shell调用。

该漏洞利用链机制复杂而巧妙,从浅显的UAF基层逻辑到高级的绕过AppArmor安全模块,再到kASLR信息泄露与ROP链调度,完美诠释了现代Linux内核漏洞挖掘与利用的全流程。此次漏洞事件还强调了社区协作和开源情报的重要性,调试中无数社区成员的建议和分享成为推动漏洞攻克的重要力量。针对CVE-2025-21756漏洞,Linux内核开发团队迅速发布补丁,强化了对Vsock对象引用计数的安全管理,再次提醒内核开发者对引用计数机制严谨设计的重要性。开发者和安全运维亦应及时对系统升级到含有修复补丁的内核版本,以避免遭受漏洞攻击。Linux内核漏洞事件如CVE-2025-21756不会是个案,随着新特性不断加入,内核的安全防护也需与时俱进。提升漏洞检测技术、完善内核安全模块策略、增设更多动态防护机制,是防止类似漏洞被利用的关键路径。

总的来说,CVE-2025-21756漏洞揭示了内核中微妙错误如何被深度利用,展现了内核安全领域的挑战与攻防艺术。通过此次事件,安全研究人员和开发者均应深刻认识内核资源管理与安全模块协作的重要性,携手打造更加稳固安全的Linux操作系统生态环境。