随着云计算和API的广泛应用,数据安全问题日益受到重视。特别是在AWS这样的云服务平台上,API接口成为应用程序与后台服务交互的关键环节。IDOR(不安全的直接对象引用,Insecure Direct Object Reference)作为一种常见且危险的安全漏洞,可能导致敏感信息泄露和权限越界,给企业和用户带来重大风险。理解IDOR的原理,并掌握有效的检测和防护方法,对保障AWS API的安全至关重要。IDOR漏洞通常出现在应用程序直接通过用户输入的参数访问内部对象或资源时,没有充分验证用户权限,从而使攻击者能够访问或操作不属于其权限范围内的数据。举例而言,假如一个API通过URL参数指定用户ID访问用户数据,但没有验证发起请求的用户是否拥有访问该ID所代表数据的权限,则攻击者可能构造请求访问其他用户的私人信息。

AWS平台虽然提供了安全组、身份和访问管理(IAM)等丰富的安全机制,但若API设计和开发时忽视了对资源访问权限的严格校验,依然容易出现IDOR风险。识别AWS API中IDOR漏洞需要从多个角度进行。首先应全面梳理API接口,理解各接口的参数结构和功能逻辑,尤其关注那些接受对象标识符如ID、账户号、文件名等参数的接口。利用安全测试工具如Burp Suite、Postman配合脚本自动化测试,可以模拟不同身份请求尝试访问其他用户资源,观察异常响应或未授权访问行为。此外,结合日志分析,审计API调用记录,寻找异常访问模式或频繁的访问错误提示,也有助于发现潜在的IDOR漏洞。预防IDOR的关键是从设计阶段强化安全意识。

首先应采用最小权限原则,确保每个请求均经过严格的权限校验。对于每个涉及用户可变参数的API,在服务端必须确认请求者的身份及其操作权限是否匹配目标资源。此外,建议使用间接对象引用方法,避免直接暴露内部ID信息。比如通过映射关系或哈希处理来替代真实的资源标识符,降低攻击者猜测或遍历资源的可能性。利用AWS自身的安全特性和最佳实践也能加强防护。IAM角色和策略应精细化配置,仅允许授权用户访问对应资源。

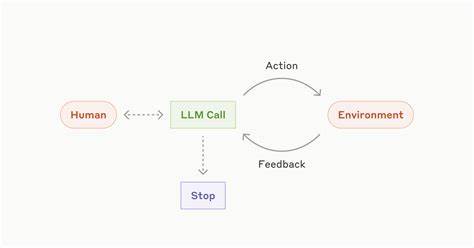

结合AWS API Gateway和Lambda函数,增加多层过滤和校验逻辑。启用AWS CloudTrail审计和AWS Config规则,及时监控和报警异常访问行为。针对开发者,编写安全代码和开展定期安全评估必不可少。采用静态代码分析和动态测试工具查找潜在的安全问题。组织安全培训,提高团队对IDOR风险的认识。持续更新依赖库,修复已知漏洞。

面对日益复杂的攻击手段,单一的防护措施难以做到万无一失。构建多层防御体系尤为重要。结合身份验证、访问控制、加密传输、异常检测等技术手段,全面提升AWS API的安全能力。除此之外,建立完善的应急响应预案,对于发现的IDOR漏洞能够快速修复并通知受影响方,最大限度降低损失。总之,IDOR作为影响广泛且极具破坏力的安全漏洞,对AWS API用户构成严重威胁。通过深入理解漏洞机理,合理设计API权限模型,借助AWS平台安全工具,配合专业的测试与监控手段,企业和开发者能够有效防范此类安全问题,确保数据资产安全。

未来随着云计算应用的不断深入,持续加强对API安全的管理和创新,将是保障数字信息安全的关键所在。