在当前互联网环境下,服务器面临着来自各种攻击机器人的持续威胁。尤其是针对反向Shell工具的攻击,例如试图利用Wordpress主题和插件中的漏洞植入恶意代码,给服务器安全带来了极大挑战。面对这类攻击,传统的防御手段往往反应较慢且难以应付大规模请求波动。本文将结合实际案例,详细介绍如何通过蜜罐技术,有针对性地收集攻击信息并快速阻断反向Shell机器人攻击。 事件的起因是某软件项目发布新版本更新后,服务器性能显著下降,响应时间延长,访问体验极差。日志数据显示,来自多个IP的请求不断尝试访问并利用网站根目录下不存在的Wordpress相关目录及配置文件,比如.env文件或.git目录,进一步尝试通过路径遍历或伪造请求发送反向Shell命令。

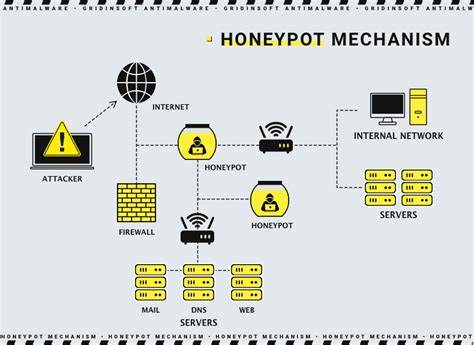

这种高频率的尝试不仅没有导致直接安全漏洞,却在服务器上造成了极大的负载,尤其是自定义的404页面处理每一次错误请求时都要调用动态生成流程,使CPU和内存资源迅速被消耗殆尽。 传统做法中,管理员可能会选择使用fail2ban等防护工具封禁恶意IP,但在紧急情况下或者缺乏充分经验时,这类配置难以迅速生效,甚至可能误伤正常访问用户,带来更大麻烦。因此,寻找一种轻量、快速且能有效过滤恶意请求的拦截方式成为当务之急。利用Nginx服务器的配置能力,管理员发现可以针对特定的恶意请求路径,直接返回444状态码,意味着直接关闭连接而不返回响应内容,这样可以显著减少服务器负担。 这里的蜜罐原理在于伪装成易受攻击的路劲和文件,故意在服务器配置中保留这类路径的访问点,并结合访问速率限制,迫使机器人进入检测范围。通过限制单个IP每分钟只能发出少量请求,从而有效延缓攻击频率,减轻服务器压力。

设置类似"/(wp-login|wp-admin|xmlrpc.php|.env|.git|.htaccess|admin|setup.php|config.php)"路径的拦截规则,能够精准识别针对Wordpress及其他常见漏洞目标的攻击行为。 此外,通过检测用户代理(User-Agent)字段,例如屏蔽以"-"标识的无效或恶意请求,进一步筛选并过滤掉大量低质量流量。这样的多层次过滤策略,有效构筑了防御堡垒,既减少了误报风险,也提高了拦截精度。 实践证明,蜜罐技术结合Nginx灵活配置能够快速抑制恶意机器人的攻击浪潮。数据上显示,拦截部署后,服务器的请求量由每秒数百下降至每几分钟只有少数请求同时受限访问频率,CPU使用率和内存压力显著降低,服务器响应速度迅速恢复正常。 纵观整个防御过程,我们能发现现代网站安全管理不仅仅依赖于传统强制封禁策略,更多地需要结合流量分析、请求特征识别及动态调整措施。

蜜罐技术作为一种主动诱捕和监测恶意行为的有效方法,不仅能为安全人员提供丰富的攻击数据,有助于进一步优化防护方案,也能在紧急情况下快速缓解服务器压力,防止因恶意请求阻塞正常业务。 未来,服务器安全防护还需不断更新迭代,更加智能化和自动化,将结合人工智能分析、行为监测以及多层次威胁响应,方能构筑坚不可摧的防线。与此同时,管理员应持续关注服务器日志,定期审查异常行为,及时调整过滤规则,使防护体系保持高效、灵活。 总结来说,针对反向Shell机器人攻击,单纯依赖传统工具存在时效性不足和误封风险。利用蜜罐技术通过提前设置诱饵路径,结合Nginx自定义状态码拦截与访问频率限制,能显著改善攻击防御效果。合理利用这些技术不仅保护了服务器资源,也保障了业务连续性,提升了整体安全水平。

通过持续优化和科学配置,每位站长和运维人员都能更好地抵御日益复杂的网络攻击威胁,守护网络家园的安全稳定。