在当前数字化转型浪潮中,身份认证与访问管理(IAM)成为确保系统安全和用户体验的关键组成部分。B2C业务领域对身份认证的需求尤为复杂,既要满足海量用户的安全登录和数据保护要求,还要给予灵活、高效且无缝的交互体验。传统上,许多企业倾向于使用Auth0、Okta等托管服务提供商来简化实现,但在某些情况下,特别是涉及敏感数据或特定法规要求时,自建身份认证系统成为首选或唯一方案。那么当托管解决方案不适用时,企业如何选择合适的自托管IAM/认证系统呢?本文将从市场现状、主流自托管方案对比、关键考量因素以及实施建议四个层面展开详细分析。 首先,理解B2C身份认证面临的核心挑战至关重要。与B2B相比,B2C的用户群体庞大且多样,认证流程需要兼容不同类型的设备和接入方式,包括移动端应用、网页端、以及未来的无密码认证技术如Passkeys。

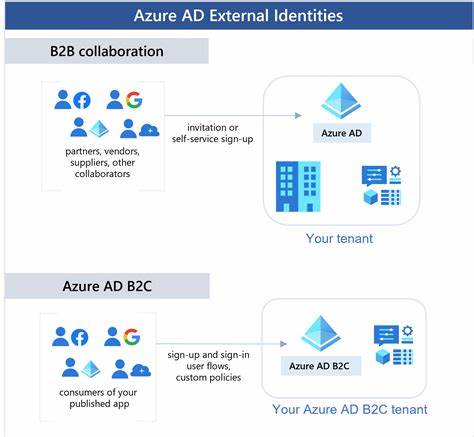

同时,用户体验的流畅度直接影响用户留存和转化,诸如Oauth等协议的webview弹窗体验往往被诟病,特别是在原生应用中。此外,合规性要求如GDPR对用户数据保护提出了更高标准,企业必须保证身份信息安全且易于管理。 鉴于上述背景,市面上已有诸多自托管IAM解决方案,但每种方案都有其优劣势。Keycloak作为Java生态中成熟而强大的开源身份认证平台,以丰富的功能和社区支持著称,支持多种协议(如OAuth2、OpenID Connect、SAML),并且允许高度定制化。但是Keycloak体积庞大,对运维和Java开发要求较高,首次搭建和维护成本较大。 Ory Kratos是另一个备受关注的开源身份管理系统,专注于身份验证和账户管理,采用现代微服务架构,支持从零开始构建自定义UI。

它强调灵活性和安全性,但缺少内置UI意味着开发团队需要投入相当资源设计并实现用户交互界面,对于资源有限的团队而言是一大考验。 ZITADEL则是一款较新兴的开源IAM平台,支持自托管,并提供多版本API,不过过去的版本更新带来了API兼容性问题。它采用组织(Organizations)模型,适合多租户需求,但在B2C单一租户场景下,默认UI包含许多企业和组织相关元素,需额外开发资源来打造符合品牌的用户界面。 Hanko专注于现代认证技术,尤其是passkeys和无密码验证,凭借简洁的代码库和较低的部署门槛,备受技术社区认可。尽管功能相对精简,但"flows" API和UI元素为开发者提供了构建个性化用户体验的基础,是针对追求新兴认证技术的项目的潜力选项。 Supertokens锁定简化身份认证的目标,提供轻量级的认证库和自托管选项,便于快速集成,但其B2C定位相对模糊,缺乏某些复杂业务场景所需的深度功能。

对于不需要完整IAM体系的小型项目来说是不错的辅助工具。 除了选型以外,B2C身份认证系统在设计时还要兼顾几个关键技术点。第一,无密码认证作为未来趋势,能显著提升用户体验并降低密码泄露风险,但在当前生态中大多数自托管方案尚未完全支持原生应用中无侵入式的无密码登录,且实现标准仍在发展中。第二,安全性保障,包括多因素认证(MFA)、风险评估和异常检测功能,是提高系统韧性的必备环节。第三,用户自助服务能力,能有效降低运维成本和用户困扰,例如账户注册、忘记密码、信息修改等流程的自助化设计。 实践中,企业应结合业务规模、开发能力、运维资源和安全合规需求量身定制IAM方案。

若拥有Java团队和完整运维体系,Keycloak是稳健的选择。若偏向微服务架构和灵活定制,则Ory Kratos带来的可塑性更大。追求前沿无密码体验的创业公司可以关注Hanko。ZITADEL适合多租户 SaaS 业务场景,且愿意承担额外UI开发成本。小团队则可以借助Supertokens快速实现基本认证。 另外,针对原生应用认证体验,OIDC 协议虽然广泛应用,但其通过WebView弹窗实现授权流程的方式常常影响用户体验。

等待第一方应用支持改进的OAuth标准是一种长期方案。短期来看,借助Passkeys和生物识别技术,结合本地认证库,更贴近用户使用习惯和安全要求。 总体来看,IAM自托管方案正在不断演化,各项目社区活跃,功能持续完善,生态日益丰富。选择与自身业务和技术栈契合的方案,制定合理的开发和运维计划,是保障身份体系稳定与安全的关键。未来随着无密码认证和分布式身份(DID)等新兴技术的发展,B2C身份认证系统将迎来更大革新。企业应保持关注,逐步演进以提升用户体验和安全防护水平。

最后提醒,身份认证系统的设计与实现是影响企业核心业务安全的重中之重,切勿贪图短期便利而忽视安全细节。采用成熟技术和社区活跃的自托管平台,结合细致的安全策略和用户体验设计,是构建长期稳定身份认证体系的有效路径。随着法规和技术的变化,不断优化和升级认证系统,将助力企业赢得用户信任和市场竞争力。 。