为什么要自托管 Next.js 应用以及采用 Docker Swarm 与 GitLab CI/CD 的组合是一个高性价比的长期方案?自托管可以避免长期托管费用和厂商锁定,同时在安全与隐私上拥有更大控制权。Docker Swarm 提供轻量级的容器编排能力,易于上手且维护成本低,适合一台或少量 VPS 节点的生产环境。配合 GitLab 的镜像仓库与 CI/CD 功能,可以实现自动构建、缓存复用与可控的发布流程,从而把重复工作自动化、降低人为失误。本文将以一个 Next.js 博客示例为线索,逐步讲解从本地开发到生产部署的完整流程,并给出实用配置与安全建议,帮助你搭建一个低运维、高可用的自托管平台。 开发环境布置与保持与生产一致的配置保持开发与生产环境的一致性,可以显著减少"本地可运行、线上报错"的问题。选择可复用的 Dockerfile、相同的 Nginx 配置以及使用 Docker Swarm 在本地和线上都运行相同的 stack,可以把差异降到最低。

Next.js 项目采用 output: 'standalone' 模式,可以生成独立运行的输出,显著缩小最终镜像体积。Dockerfile 可以分为多阶段构建:依赖阶段用于安装依赖,构建阶段用于生成 .next,运行阶段仅拷贝必要文件并以非 root 用户运行服务。这样既安全又高效。 本地反向代理与 HTTPS 测试在本地调试 HTTPS 与子域时,推荐使用自签名证书或局域网证书方案。可以使用 openssl 生成具有通配符的本地证书,例如为 example.local 及其子域生成证书,并在 hosts 文件中把 example.local 与 www.example.local 指向 127.0.0.1。Nginx 作为反向代理可以处理 TLS、gzip 压缩、HTTP/2 以及对后端的负载转发。

推荐在 nginx.conf 中开启严格的 TLS 设置、HSTS 相关头部和适当的 Content-Security-Policy,同时使用变量形式的 upstream 地址以防止当后端容器尚未就绪时导致 nginx 崩溃。 开发用的 docker-compose 在开发环境使用的 docker-compose.yml 可以把代码目录挂载到容器中,并把 Next.js 以 dev 模式运行以享受热重载。Proxy 服务直接挂载 nginx.conf 与本地证书目录,db 服务使用官方 postgres 镜像并把数据挂载到 named volume。由于 Swarm 需要先初始化,请先运行 docker swarm init,然后用 docker stack deploy -c docker-compose.yml example-stack 启动整个栈。如果出现镜像不存在的错误,可以先用 docker-compose build --no-cache app 与 proxy 构建镜像,再部署。 连接数据库的推荐方式在自托管 Postgres 并不直接对外暴露的场景中,Next.js 页面应通过后端 API 路由访问数据库,而不是在页面中直接连接数据库客户端库。

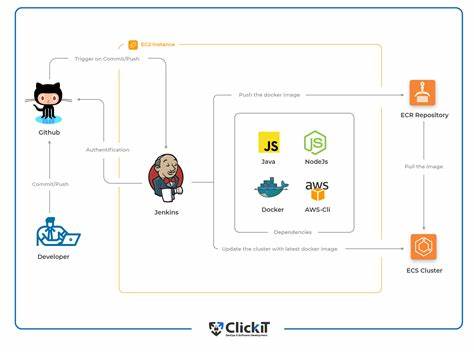

这样可以在构建镜像与在 CI 环境中访问受管数据库时保持一致性,并且更安全。后端可以使用 node-postgres(pg)连接数据库,连接配置使用容器内部的服务名 host: db,并通过环境变量或 Docker secret 注入密码。示例 API 路由 GET /api/posts 从 pool.query('SELECT * FROM posts') 获取数据并返回 JSON。在 Next.js 的页面中用 fetch 调用内部 API,开发环境中可指向 http://app:3000,CI/生产中切换到真实域名。 构建与镜像缓存策略在生产环境,使用 GitLab CI 构建 Docker 镜像可以借助 docker buildx 与 registry 缓存来加速多次构建。CI 配置通常使用 docker:dind 服务并设置 DOCKER_HOST。

构建脚本在 build 阶段创建 buildx 构建器并使用 --cache-from 与 --cache-to 指向镜像仓库中的 buildcache 标签,从而最大限度复用层缓存。构建时同时推送带有 commit short SHA 与 latest 标签的镜像,便于回滚与版本管理。 在构建过程中需要注意环境变量差异,例如在开发时指向容器网络的 app:3000,而在 CI 构建时需要让页面在构建阶段能访问 production API 或预置数据,可通过 CI 变量切换 HOST 值。 生产部署与 docker-compose.prod.yml 生产环境的 docker-compose.prod.yml 使用来自 GitLab Container Registry 的镜像地址替代本地构建上下文。数据库密码通过 Docker Secrets 管理,服务通过 environment 指定 POSTGRES_PASSWORD_FILE=/run/secrets/postgres_password,避免在镜像或仓库中明文存放敏感信息。Proxy 服务使用 registry 中的 proxy:latest 镜像并暴露 80 与 443 端口。

Certbot 与证书续期 如果你需要为 example.com 及其所有子域使用通配符证书,必须采用 DNS-01 挑战方式。Certbot 支持多种 DNS 插件以自动化创建验证记录。可以在 docker-compose.prod.yml 中加入 certbot 服务,使用 provider 对应的 certbot 插件镜像并通过一个循环定期执行 certbot certonly 命令实现自动续期,同时把证书目录挂载到 proxy 中以便 nginx 使用。证书敏感配置,如 DNS API token,通过 Docker secret 注入到 certbot 容器中并限制访问权限。服务器准备与安全加固在 VPS 上部署前,需要对服务器做基础安全加固。创建非 root 的 deployer 用户并配置无密码 sudo 权限可以简化部署流程。

建议用 SSH 公钥认证并禁用 root 登录与密码认证,限制允许登录的用户。调整 SSH 配置以限制算法、缩短登录超时并启用更严格的日志级别。防火墙层面可以使用 ufw 或云厂商提供的防火墙,仅开放必要端口,例如 SSH(22)、HTTP(80)、HTTPS(443),以及 Swarm 所需的 2377、7946、4789 等端口,必要时把 Swarm 节点间通讯限定在私有网络或指定来源。安装 Docker 与 Swarm 初始化在 Ubuntu 上安装 Docker 官方包并启用 overlay2 存储驱动与适当的日志轮转配置,避免容器日志占满磁盘。把 deployer 用户加入 docker 组以便无需 sudo 执行 docker 命令。生产上初始化 Swarm 时,用 sudo docker swarm init --advertise-addr <SERVER_IP> 指定对外地址以便其它节点加入。

多节点场景下可以通过 Docker Swarm 的 join tokens 管理集群。 GitLab 部署流水线的实务构建完成并推送镜像后,使用单独的 Swarm 仓库来存放部署脚本和 docker-compose.prod.yml,并在该仓库中配置 GitLab CI 来执行 SSH 到服务器、上传 compose 文件并运行 docker stack deploy --with-registry-auth。CI 中需要注入私钥、服务器 IP、以及访问镜像仓库的个人访问令牌。CI 脚本在 before_script 阶段通过 ssh-agent 注入私钥,并在远端执行 docker login,以便服务器能够拉取私有镜像。建议把部署步骤设置为手动触发以在关键发布点进行人工审核。 数据库远程访问与 SSH 隧道为保护数据库不被直接暴露于互联网,生产 Postgres 默认不开放公网访问。

若需要从本地机器连接数据库进行维护或数据迁移,可以使用 SSH 隧道方式。数据库客户端如 TablePlus 或 DBeaver 支持通过 SSH 代理连接,使用公钥认证连接服务器后再访问容器内部的 localhost:5432,从而安全地进行数据管理。 日志收集与长期观测将日志仅保存在主机文件并不是长久之计。使用 Grafana Loki 的 Docker 日志驱动可以把容器日志推送到 Grafana Cloud 或自建 Loki 实例,配合 Grafana 查询与告警可以显著提升日常运维效率。安装 loki-docker-driver 插件并在 docker-compose.prod.yml 中为关键服务配置 logging.driver 为 loki,options 中填入 Grafana Cloud 提供的 loki URL 与认证信息。为避免本地日志无限增长,还应在 logging options 中设置 max-size 和 max-file。

性能与安全优化建议在 Nginx 层开启 gzip、HTTP/2,并对静态资源设置长缓存头,同时对动态 API 添加合理的缓存与缓存失效策略以减少后端压力。Next.js 可利用 ISR 或静态生成提升性能,并把 output traces 用于减小生产镜像体积。对 Docker 镜像实施最小权限原则,运行时使用非 root 用户,尽量限定容器能力。对外暴露的服务设置速率限制与 WAF 规则以减少恶意请求的影响。 日常维护与备份策略定期备份 Postgres 数据与 Docker volumes,备份可以定期导出 SQL dump 并安全保存到异地。对关键服务设置监控与告警,包括证书到期提醒、磁盘使用、容器重启率与响应时长。

基于 GitLab 的部署记录方便追溯每次发布的镜像版本与构建日志。 总结 自托管 Next.js 与其它服务虽然在初期需要投入时间配置,但一旦形成标准化的 Dockerfile、Nginx 配置与 CI/CD 流程,后续项目复用成本极低。Docker Swarm 提供简单直接的编排体验,适合小型生产环境;GitLab 提供从源码到镜像再到部署的完整闭环。结合 Docker Secrets、Certbot 自动续期与 Grafana Loki 的日志方案,可以把安全性、可维护性和长期稳定性做到位。通过上述方法,你可以在可控成本内搭建一个可持续运行的自托管平台,让 Next.js 应用在私有 VPS 上安全、稳定并高效地服务用户。 。