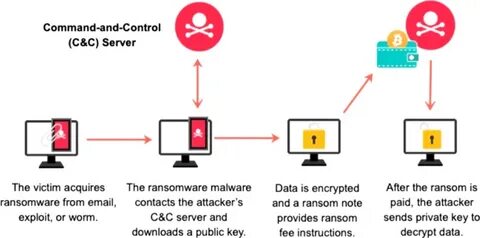

在当今数字化迅猛发展的时代,网络安全问题正愈发受到重视。根据SpyCloud最新发布的2024年恶意软件和勒索软件防御报告显示,网络攻击的威胁已不仅限于传统的病毒和恶意软件,信息盗取恶意软件(即“信息窃取者”)的兴起正推动着勒索软件攻击的进一步蔓延。 报告中的数据显示,过去一年中,75%的企业曾遭受过多次的勒索软件攻击,这一比例相比2023年上升了14个百分点,反映出现今网络安全领域愈发严峻的形势。信息窃取者通过获取用户的数字身份信息、认证细节及会话Cookie,将这些敏感数据出售给勒索软件运营者,形成了一种新型的攻击模式,进而使整个网络生态系统面临着前所未有的危险。 在对510位来自美国和英国、担任网络安全相关职务的专业人士的调查中,SpyCloud发现,传统的安全防护手段,如杀毒软件和多因素认证(MFA),在面对新兴的网络威胁时已显得力不从心。尽管54%的被感染设备在攻击发生时已有安保软件保护,但这些防线仍然未能阻挡信息窃取者的侵袭。

令人担忧的是,随着MFA认证的session hijacking(会话劫持)技术的兴起,企业的网络安全已变得更加脆弱。 SpyCloud的首席产品官达蒙·弗莱瑞(Damon Fleury)表示:“今天的勒索软件运营者正越来越多地利用被信息窃取者获取的数据,提出针对性的攻击。组织必须转变为一种以身份为中心的安全防护策略,不仅要保护设备,还要直接应对那些被暴露的数字身份数据。”这种防御策略的前提,是首先要了解黑客已经窃取了哪些数据,其次是迅速修复被盗的凭证,并终止被盗的会话权限。 然而,现状依然不容乐观。60%以上的受访组织在过去一年内支付了勒索,只有三分之一的企业能够完全恢复数据,这无疑是一个极具挑战性的现实。

根据报告,越来越多的组织在与勒索软件的斗争中感到束手无策,付出的代价也在逐年攀升,如今超过44%的企业因勒索软件攻击花费超过了100万美元。 报告进一步指出,保险和医疗保健行业在未来一年内最有可能遭受勒索软件攻击,前者的风险是后者的6.3倍。这显示出某些行业在网络安全领域的脆弱性,亟需采取更为有效的防护措施。同时,安全高管(CIOs、CISOs等)对其组织抵御勒索软件的能力信心十足,但这一点与来自一线安全团队的意见形成了鲜明对比,这种信任度的差异再次突显了组织内部在网络安全准备方面的脱节。 随着数字环境的不断变化,第三方设备的风险逐渐浮出水面。参与调查的专业人士认为,第三方访问是勒索软件的第二大常见入口,82%的被调查者对第三方设备带来的风险感到极为担忧。

与此同时,78%的受访者认为,当前的安全团队在检测受感染的第三方或管理不善的设备方面能力不足,这种情况无疑为网络攻击提供了可趁之机。 为了有效应对勒索软件的攻击,SpyCloud建议采取多层次的安全策略,如在感染后进行有效的修复步骤,重置受影响的应用凭证,并无效化因信息窃取而被盗取的会话Cookie。这一做法不仅能够降低风险,亦能帮助企业掌握被盗数据的流向,从而在未来的攻击中更好地保护自身。 尽管面临重重挑战,安全专业人士仍在不断进步。调查显示,79%的安全团队在面对恶意软件感染时会调查事件,77%的团队会重置可能暴露的应用密码,并尝试清除恶意软件。密码重置的比例显示出组织在安全防御方面的成熟度在逐年上升。

在未来,企业还需将审查日志以分析暴露情况,制定相应的修复路径作为优先事项,以确保系统的安全。 综上所述,SpyCloud的2024年恶意软件和勒索软件防御报告清晰指出,在一个信息盗取者与勒索软件运营者相互勾结、共同作恶的大环境中,组织必须意识到现有的安全防护工具已难以抵挡日益严重的攻击威胁。为了有效应对未来的网络安全挑战,企业需要加快转型步伐,采取全面的身份防护策略,通过不断地修复和更新,才能在这个时间节点上为自身构建出一道坚实的防护墙。