近年来,左翼恐怖主义在世界多个国家逐渐抬头,特别是在美国,这一现象引起了学者和安全专家的广泛关注。与过去几十年来右翼恐怖活动频发形成对比的是,左翼恐怖主义的活动频率和影响范围在2025年首次超过了右翼,显示出一种新的政治暴力动态。探究左翼恐怖主义的升温,有助于深入了解当代政治极端主义的变迁以及其背后的社会根源。 左翼恐怖主义源远流长,其历史可以追溯到20世纪60年代和70年代,当时如地下天气组织(Weather Underground)和西蒙波利斯解放军(Symbionese Liberation Army)等组织活跃于美国社会,主张通过暴力推翻体制以实现社会变革。那个年代,左翼恐怖主义以激烈的街头抗争、绑架事件及炸弹袭击等形式表现出来,目标大多指向政府机构、企业甚至媒体,意图引发社会动荡和政治改造。然而,随着时间推移,特别是在80年代及90年代,左翼暴力活动明显减少,与此同时,极端的右翼和圣战主义恐怖主义愈发猖獗,成为主要的安全威胁来源。

近年来,左翼恐怖主义再度活跃,其增长速度与政治环境紧密相关。2016年唐纳德·特朗普政治生涯的崛起被认为是一个重要转折点。特朗普的执政风格和政策引发了广泛的社会分裂和政治极化,激化了左翼群体中的对抗情绪。与传统和平抗议不同的是,一部分激进左翼组织选择诉诸暴力,以极端的手段回应他们所认知的不公和系统性压迫。这些行为不仅体现在街头抗议的升级冲突中,更扩展到针对象征资本主义、政府权威及右翼团体的攻击和破坏。 综合一项由战略与国际研究中心发布的研究报告,显示自1994年至2025年7月,美国共有750起与恐怖主义相关的突发事件和阴谋,涵盖了多种意识形态。

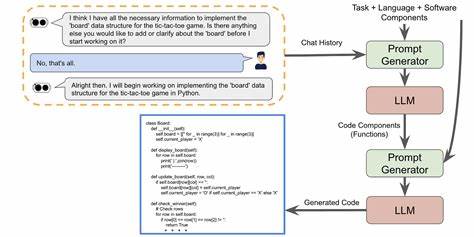

其中左翼袭击事件自2016年以来明显攀升,在2025年更是数量首次超过右翼恐怖袭击。研究人员定义的恐怖主义包括非国家行为者企图通过暴力实现政治目的,同时对广大公众产生心理影响的袭击。这种定义强调了恐怖活动不仅限于物理破坏,更在于制造恐惧和不安。 左翼恐怖组织近年来的行为模式展现出了多样性和隐蔽性。他们常常利用社交媒体和匿名网络空间招募成员、传播意识形态,并策划复杂的袭击行动。通常采取的手段包括爆炸物袭击、纵火、破坏关键基础设施及针对特定人士的暴力行动。

这些活动不仅扰乱了社会秩序,也对执法机构和国家安全带来了新的挑战。 理解左翼恐怖主义的兴起,不能忽视其深层的社会和经济背景。全球化进程加速带来了财富和权力的极端分配,社会阶层之间的鸿沟愈发明显。贫富差距扩大、社会不平等问题突出,加之外部环境如环境危机、种族矛盾和政治压制,使得部分人群极端化思想逐渐滋长。激进左翼团体往往以反资本主义、反种族主义和环保主义为旗帜,以暴力为手段诉求系统性变革,试图通过破坏现行秩序引发新的社会构架。 政府和执法机关应对左翼恐怖主义日益严峻的态势,采取了多层次的防范和打击措施。

情报收集和反恐技术的提升,有助于提前发现和阻止恐怖袭击计划。同时,社区合作与预防极端主义教育也被提上日程,旨在从根源抑制激进思想的传播。面对多样化的恐怖威胁,单一的安全手段已无法有效应对,必须结合社会政策和法律保障,构建全面性的反恐策略。 此外,媒体和公众舆论对恐怖主义现象的认知和报道也有极大影响。避免片面归罪,科学客观地分析恐怖主义的多元化来源,有助于减少社会分裂和极端化倾向。信息透明度提升和跨部门协调合作,是推动反恐事业长远发展的基础。

展望未来,左翼恐怖主义的发展仍不可预测,但可肯定的是,极端主义的根源并未被彻底消除。社会必须在促进公平正义与保障安全之间寻找平衡,只有改善制度弊端,减少不平等,才能从根本上遏制政治暴力的滋生。任何单靠武力和镇压的方式都难以实现持久的和平与稳定。 总的来说,左翼恐怖主义的抬头提醒我们,政治暴力已不再局限于单一意识形态。随着社会快速变革和多元声音的交织,极端势力不断演变,给国家安全带来新威胁。加强对恐怖主义动态的研究和数据分析,合理引导社会舆论,推动包容公正的社会环境,将是未来应对这一复杂问题的关键所在。

只有通过全面、科学且持续的努力,才能有效防止恐怖主义再次肆虐,保障民主与法治的根基。 。