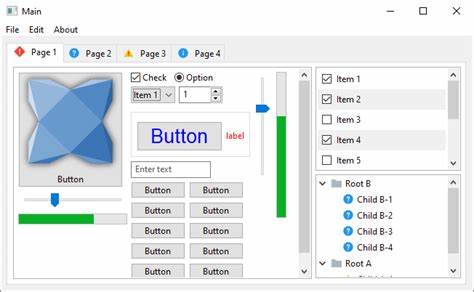

随着互联网应用的不断普及,Web邮件客户端在企业和个人中的使用日益广泛。Roundcube作为一款开源且功能丰富的Web邮件解决方案,因其友好的用户界面和灵活的扩展性受到大量用户青睐。然而,安全漏洞的存在却严重威胁着其正常使用和数据安全。2025年最新发现的Roundcube 1.6.10及以下版本中的PHP对象反序列化漏洞(CVE-2025-49113)引发了广泛关注。本文将从漏洞原理、风险评估、攻击方式及防护措施等多个维度进行深入剖析。 PHP对象反序列化漏洞作为近年来Web安全领域的重点问题,其危害性不容小觑。

反序列化指的是将已序列化的数据转换回原始的PHP对象。在不安全的实现中,攻击者可以通过精心构造的恶意数据操控反序列化流程,进而执行意料之外的代码。Roundcube在处理用户输入的数据时,存在反序列化验证不足的问题。攻击者在通过身份验证后,利用该漏洞成功注入恶意PHP对象,构造危险的Payload,触发远程代码执行(RCE),从而完全掌控服务器或窃取敏感信息。 CVE-2025-49113的曝光加剧了对于开放源代码邮件系统安全性的关注。作为一个邮件客户端,Roundcube承载了大量企业机密邮件和账户凭证,一旦被攻击成功,将导致严重的安全后果,包括数据泄露、系统被植入后门以及更广泛的网络攻击链条展开。

根据安全研究团队的深入分析,该漏洞利用阶段需要攻击者先获得合法账户的登录凭证,这就促使企业在用户认证和权限管理上需格外重视。同时,该漏洞的利用复杂性适中,使恶意攻击更具威胁性。 为了预防相关风险,第一步是及时升级Roundcube至官方发布的安全修复版本。开发团队已针对该漏洞发布了补丁,优化反序列化机制,增加数据校验和安全配置。此外,强化用户身份验证手段,如引入多因素认证,限制登录尝试次数,也是提升安全防护的重要手段。其次,部署Web应用防火墙(WAF)可以有效监控和拦截异常请求,降低攻击面。

对服务器环境进行定期安全扫描和漏洞评估,确保潜在风险及时被发现和处理。 了解Roundcube漏洞的根源还需关注PHP自身的安全特性。PHP的对象序列化机制虽然灵活,但若缺乏有效限制,很容易被当作攻击载体。最佳实践建议开发者避免直接反序列化来自不可信源的数据,同时采用白名单验证可序列化类,避免恶意类自动加载。此次漏洞也提醒广大开发者加强代码审计,避免在关键业务流程中引入反序列化风险。 除了技术层面的防御,重视安全意识的培养同样关键。

企业应加强员工的网络安全教育,提高对钓鱼攻击、账户泄露等初始入侵手法的警惕程度。定期进行安全演练,模拟攻击场景,从而提升整体抵御能力。安全团队应密切关注供应链安全,确保第三方组件及插件的安全性,避免通过依赖关系引入新的攻击漏洞。 随着网络威胁的进化,综合使用多层防御手段成为应对挑战的必由之路。结合安全监控、访问控制、漏洞修复以及用户行为分析,构建完善的安全体系。Roundcube及其类似邮件系统的安全性不仅关系到单个组织,更关联到整个互联网生态的健康稳定状况。

展望未来,开源社区应持续加强安全投入,紧密合作发布及时的漏洞预警与修复方案。 综上,Roundcube ≤ 1.6.10版本中的PHP对象反序列化漏洞(CVE-2025-49113)暴露出关键的安全风险。在日益复杂的网络环境下,企业及用户必须高度重视这一问题,通过技术革新与管理制度双管齐下,有效降低远程代码执行攻击的发生概率。借助FearsOff等专业网络安全服务机构的支持,能够快速识别和响应潜在威胁,从而构筑坚实的数字安全屏障。只有持续改进与防护,我们方能守护好宝贵的数字资产,确保通信环境的安全可控。