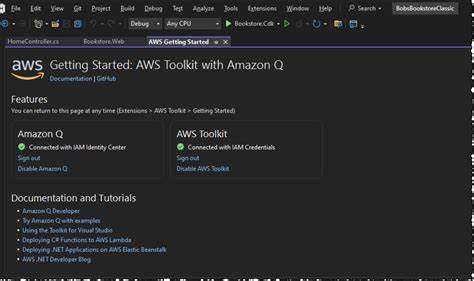

2025年7月,技术圈爆出一则令业界震惊的安全事件——亚马逊的AI开发助手工具Amazon Q在其开源代码库中被黑客通过恶意拉取请求(PR)成功注入破坏性指令,并且这一恶意代码意外被合并到了正式版本,随即推送给了广大用户。该事件不仅点燃了安全界对云服务及其AI辅助工具安全性的警钟,也暴露了亚马逊在代码审核流程、开源代码治理以及安全透明度方面的严重缺陷。本文将全面剖析该事件的来龙去脉,对AWS当前安全管理实践进行深度反思,探讨AI开发助手在云计算时代所面临的独特安全风险及解决之道。 Amazon Q是亚马逊为开发者打造的AI驱动编码助手,集成于Visual Studio Code扩展中,旨在提高开发效率,简化代码编写和基础设施管理。然而,令人震惊的是,一名身份不明的黑客通过未经过严格审核的PR成功将包含恶意指令的代码注入其中。这段代码内含直接执行本地文件系统删除命令以及AWS CLI毁灭性指令,例如终止EC2实例、删除S3桶数据和删除IAM用户权限等。

更令人不安的是,这些命令被设计为在用户系统上悄无声息地执行,并且以日志文件形式记录破坏行为,仿佛提供一种“破坏回执”,令人毛骨悚然。 亚马逊官方的回应则让外界极度失望。他们强调“安全是头等大事”,已经迅速缓解了漏洞,并宣称没有客户资源受到影响。然而,分析人士指出,亚马逊的说法缺乏事实依据,因为恶意代码被设计为偷偷销毁数据并仅本地生成日志,AWS基于客户侧共享责任模型,无法全面排查所有受影响设备。并且,这次事件是由一名毫无贡献记录的普通GitHub用户提交PR,却被赋予相当于管理员的权限,反映出代码审核流程存在严重漏洞,甚至给人一种“随意合并”的印象。 在云计算、开源项目管理和AI辅助软件的交汇点,这起事件暴露了AWS乃至整个行业对供应链安全的忽视。

Amazon Q作为一款具有强权限操作能力的开发工具,其代码审查应当谨慎严格,避免任何未经充分验证的代码进入发行版。然而,本次事件显然出现了缺失,导致攻击者具备了向生产环境注入破坏性指令的能力。由此带来的教训远超单纯的技术漏洞,更反映出企业在安全文化、流程设计以及透明度方面的不足。 值得注意的是,亚马逊以删除恶意版本、悄然撤下受影响扩展版本的方式处理事件,并没有发布完整的安全公告、CVE编号或主动向用户通报。这种处理方式被业界批评为掩盖事实,缺乏应有的安全事件响应透明度。面对不断升级的网络威胁,尤其是带有AI元素的新型攻击手段,云服务提供商需摒弃“无事发生”式的危机管理,建立完善的安全通报体系,向用户开放信息,增强信任感。

Amazon Q此次危机同时为AI开发工具的安全提出了警示。AI自动化代码生成与命令执行带来便利的同时,也极大增加了攻击面的复杂度。如果AI工具能直接执行有风险的系统命令或者访问云端权限,就相当于将破坏性武器放到了用户键盘上。这种设计缺乏防护措施无疑是“自毁前程”。开发者和云厂商必须重视AI工具的权限限权和安全隔离,采用多重验证、防火墙规则和异常监控,防止恶意利用或误操作引发灾难性后果。 综合来看,Amazon Q恶意PR事件不仅暴露了AWS内部安全体系的诸多短板,也提醒整个行业正视AI时代供应链攻击的严峻挑战。

开源项目的管理和审核需要更多专业的安全防护机制,避免将安全漏洞变成攻击入口。同时,云服务运营应该提升整体安全文化,将风险控制和安全运营融入产品生命周期,而不是仅仅依靠事后救火。只有这样,才能保障千万开发者和企业客户的数据与基础设施安全,稳定信任云计算的根基。 未来,应对类似事件,亚马逊需要从流程规范、技术完善与用户沟通三个维度入手。首先,加严PR审查标准,尤其对外部贡献者提交的关键权限代码实行多层审核和安全扫描。其次,在AI辅助工具设计上,强化权限管理与行为可监控性,限制自动化代码执行能力,并建立明确的事故响应计划。

最后,建立透明的安全通报机制,及时告知客户潜在风险和修复措施,构建公开、负责任的企业形象。对于整个行业而言,AWS的教训也意义非凡。云计算平台和开源社区需联手打造更安全的生态,推动技术创新与安全防护并驾齐驱。 总之,亚马逊Q被恶意PR攻击的事件是云安全史上的警钟。AI赋能的开发工具在带来便利的同时,也隐藏着巨大风险。AWS及所有云服务提供商必须正视安全管理的挑战,不断完善审核流程和安全设计,将客户数据安全放在首位。

只有如此,才能充分释放云计算和人工智能技术的潜力,推动数字经济健康稳健发展。未来的云安全战场,云厂商与开发者必须协同作战,共筑坚不可摧的安全堡垒。