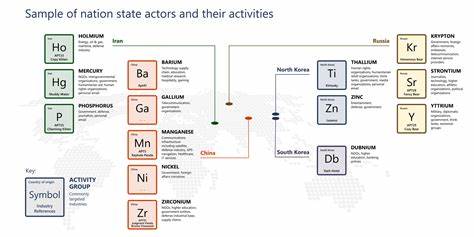

在近日的网络安全动态中,微软发出了对美国医疗行业的新警告,指出一个名为Vanilla Tempest的黑客组织正在利用一种新的勒索软件——INC,对该行业进行攻击。此勒索软件首次被该组织用于针对美国医疗机构,进一步引发了人们对网络安全的关注和讨论。 Vanilla Tempest,这个黑客组织在过去的几年中频繁活动,历史可以追溯到2022年中期。该组织以多变的策略而闻名,通常集中攻击教育、医疗、IT以及制造业等关键行业。微软的研究表明,Vanilla Tempest在攻击过程中会使用多种不同类型的加密工具,包括BlackCat、Quantum Locker、Zeppelin和Rhysida等。更为使人担忧的是,这个组织在某些情况下并不会进行数据加密,而是直接窃取敏感信息,然后以此进行敲诈。

根据微软的调查,Vanilla Tempest团体通常通过Gootloader病毒感染来进入目标系统,随后利用Storm-0494等工具进行进一步的恶意软件部署,诸如Supper、AnyDesk和MEGA等软件,被用作攻击中的一部分。通过远程桌面协议(RDP),该黑客组织能够在不同系统之间进行横向移动,利用Windows管理工具来部署新的勒索软件。 值得注意的是,微软并未透露具体的受害组织或攻击的成功与否。然而,网络安全专家普遍认为,针对医疗机构的勒索软件攻击可能导致极其严重的后果,包括泄露高度敏感的医疗数据以及要求令人难以承受的赎金支付。医疗行业本身面对的信息保护要求极其严格,此次攻击无疑将加重其合规负担。 Vanilla Tempest并不是一个孤立的威胁者。

在过去的一段时间里,该组织的攻击对象已经涵盖了多个知名企业,包括瑞典家具巨头宜家(IKEA)以及洛杉矶联合学区(LAUSD)。宜家在2022年11月底遭受攻击,迫使其在摩洛哥和科威特的部分基础设施关闭。甚至洛杉矶联合学区在与该组织谈判,以图继续保护其敏感数据时,最终因为谈判破裂而不得不面对数据被公开的结果,导致其损失惨重。 专家认为,医疗行业面临的威胁将会持续增长。近年来,随着数字化转型的加速,医院和医疗机构逐渐依赖于电子健康记录、远程医疗和其他数字服务。然而,这种数字化虽然提高了服务的效率,也相应地为黑客提供了更多的攻击入口。

医疗机构的网络安全防护,相比其他行业显得尤为脆弱,因此,成为了目标黑客的“肥肉”。 绝大多数医疗机构缺乏足够的网络安全资源与技术,应对现代化的攻击手段。很多医院和诊所内部的信息系统复杂,人员流动频繁且常常缺乏有效的安全培训,使得黑客更容易得手。此外,许多医疗机构因其特殊性,往往在攻击发生后面临选择:是支付赎金以恢复业务,还是面对数据泄露的后果。前者意味着犯罪分子在经济上受到了鼓励,后者则可能伤害到病人及其隐私。 为此,微软和其他网络安全公司不断向医疗行业提供应对策略和解决方案。

首先,医疗机构应该加强内部员工的安全意识培训,明确网络安全的重要性。其次,采用多重身份验证和定期更新软件系统,以降低被攻击的风险。此外,定期进行漏洞扫描和渗透测试,以及时发现和修复潜在的安全隐患,建立健全的备份策略,以防止数据丢失。 同时,政府部门也应该对此保持高度关注,出台更加严格的法律法规来遏制网络犯罪的猖獗。只有通过政府与企业共同协作,提升网络安全的整体防护水平,才能有效降低医疗行业面临的网络攻击风险。各大医疗机构应当主动与网络安全专家合作,定期进行应急演练,以确保在真正的攻击发生时能够快速响应,减少潜在的损失。

总的来说,Microsoft对美国医疗行业的警告并非无的放矢。网络安全已经不再单纯是技术层面的问题,而是关乎人们生命健康的重大课题。面对不断变化的威胁,医疗机构需要未雨绸缪,采取切实有效的防护措施,以保障患者的数据安全和医疗服务的正常运行。只有这样,才能在这个数字化与网络化愈发紧密的时代,抵挡住黑客的攻击与破坏,维护社会对医疗行业的信任。