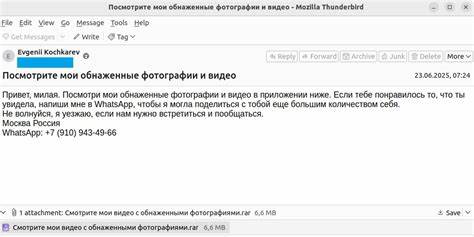

2025年6月,F6专家团队通过对最新恶意软件样本的分析,揭露出名为Phantom的先进窃取工具(stylers)的存在。作为信息安全领域的新型威胁,Phantom凭借其复杂的结构及多样化的攻击手段,对全球范围内的各行业网络环境构成严重挑战。本文将对Phantom的起源、技术特性、传播途径、针对目标以及防御对策进行全面剖析,帮助读者提升安全意识,构建有效防护体系。首先,Phantom起源于窃取工具Stealerium的代码基础,但其功能和性能远超前辈。研究发现,攻击者通过发送含有恶意附件的钓鱼邮件进行传播。邮件内容丰富多样,既有引诱点击的低俗标题如"See My Nude Pictures and Videos",也有常见的伪装成财务凭证的主题如"附加支付单复印件№06162025",明显带有诱骗用户违规操作的意图。

邮件内容语言涵盖俄语和英语,但俄文版本多为机械翻译,显示出攻击者的跨国运营特征。附件通常为RAR压缩包,内含扩展名为.img或.iso的磁盘镜像文件。一旦用户打开镜像文件,系统会自动挂载,其中包含恶意执行程序。启动程序后,Phantom便开始进行系统信息收集,包括操作系统版本、计算机名称、系统语言、CPU、GPU信息、内存状态、电池情况、显示器数量以及摄像设备等。此外,恶意软件具备强大的数据窃取能力,能够提取浏览器中的Cookies、保存的密码、银行卡数据及文档文件,还能监控并截获剪贴板内容。这些敏感信息会通过Telegram、Discord或SMTP等多种渠道发送至远程服务器,显示出攻击者对信息传输的灵活控制。

Phantom还配备高度隐蔽的反分析技术,通过反虚拟机检测和代码混淆技术来躲避安全研究人员的动态分析。此外,该恶意软件实现了自启动功能,复制自身到系统%APPDATA%路径下,并在Windows任务计划程序中创建计划任务,确保每次开机自动运行。值得注意的是,Phantom内嵌了名为PornDetector的模块,专门监视用户打开的程序和窗口标题,若包含"porn"、"sex"、"hentai"、"chaturbate"等敏感关键词,该模块会截取屏幕截图并保存至本地指定路径。如果相关窗口依然处于激活状态,工具甚至会调用摄像头拍摄图像,进一部收集更多受害者隐私。此次恶意软件攻击的影响面十分广泛,受害者涉及零售、工业、建筑及信息技术等多个领域。通过分析感染日志,研究团队确认Phantom攻击的受害设备分布于全球19个国家,包括美国、俄罗斯、英国、罗马尼亚、西班牙、匈牙利、哈萨克斯坦、阿塞拜疆、爱沙尼亚、塞尔维亚、瑞士、新加坡、白俄罗斯等地区。

部分IP属于虚拟机环境,推测为安全研究者所用设备。针对Phantom的出现,网络安全专家建议企业强化邮件安全防护机制,实施严格的附件扫描与过滤。提高员工风险识别能力,避免打开来源不明的邮件附件。应急响应团队需针对窃取工具的特征,部署行为检测与异常通信监测系统。更新防病毒和反恶意软件解决方案,确保能够识别与阻止Phantom相关的威胁。定期备份重要数据,防止因信息泄露后续产生不可挽回的损失。

在应对高技术恶意软件威胁时,采用分层防御策略十分关键。结合端点安全、网络流量分析与人工智能检测技术,可以及时识别并阻断恶意活动。Phantom的出现表明攻击者正持续改进工具的隐蔽性和攻击深度,网络空间安全形势依旧严峻。作为个人用户,应当保持操作系统和软件的及时更新,安装来自官方渠道的安全补丁。使用强密码并启用多因素认证,为账户安全增加有效保障。同时,避免在公共网络中进行敏感操作,减少隐私泄露风险。

综合来看,Phantom窃取工具代表了新一代信息窃取恶意软件的发展趋势。其技术手段高度复杂,在全球范围内造成了严重安全隐患。只有依靠持续的安全研究、先进的防护技术和用户安全意识的提高,才能有效对抗此类网络犯罪活动。未来,安全专家需密切监控Phantom及其变种的动态,研发针对性防御策略,同时加强跨国合作,共同维护网络空间的安全与稳定。 。