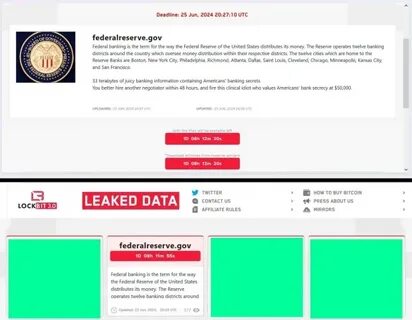

在当今的网络安全环境中,勒索软件攻击日益猖獗,对个人和组织造成了严重的损失。根据GreyNoise最近发布的年度《大规模互联网利用报告》,CISA的已知被利用漏洞(KEV)列表已经成为勒索软件犯罪分子的重要工具。这份汇编列出了经过确认的漏洞,黑客利用这些漏洞实施攻击。这种现象引发了广泛的讨论:CISA的KEV列表到底是在帮助网络安全,还是无意中为恶意攻击提供了便利? CISA(美国网络安全和基础设施安全局)的KEV列表旨在提高美国公共部门的安全性,促进及时打补丁。然而,令人担忧的是,越来越多的证据表明,这份列表在某种程度上被攻击者视为可行的攻击策略指南。根据GreyNoise的研究,大约28%的被列入KEV列表的漏洞在2024年被勒索软件犯罪分子成功利用,显示出这些漏洞不仅仅是技术问题,更是安全威胁的源泉。

利用已知漏洞的趋势令人不安,特别是在公共和私营部门之间的响应不足。攻击者密切关注CISA的KEV列表,以寻找新的攻击手段,而一旦漏洞被曝光,这些漏洞往往会迅速被利用。例如,CVE-2024-50623,一个在Cleo Harmony中发现的远程代码执行(RCE)问题,早在2024年就已被攻击者利用,但直到同年12月才被加入到KEV列表。类似的情况说明,许多漏洞的披露和实际利用之间存在时间差,增加了网络安全的复杂性。 这些问题并非仅限于特定的漏洞或平台。GreyNoise还指出,很多在家用路由器上普遍存在的老旧漏洞,依旧是攻击者的首选目标。

比如,CVE-2018-10561是一个严重的认证绕过漏洞,存在于Dasan GPON家用路由器中,因其广泛使用而被大量恶意程序(如Mirai和Mettle等)利用。数据显示,2024年被利用的40%漏洞都是四年以上的老旧漏洞,这意味着许多根深蒂固的安全隐患仍然对组织构成长期威胁。 与此同时,GreyNoise研究团队也对某些特定厂商表达了担忧。Ivanti公司因其VPN和安全产品中频繁被发现的零日漏洞而被点名批评。这些漏洞不仅使得政府机构和财富500强公司遭受攻击,还使企业面临重大风险。Ivanti的补丁响应速度缓慢,加大了这些产品在实际使用中的脆弱性。

D-Link和VMware等其他公司也因为对产品中存在的重大安全漏洞的响应不力而被批评。具体而言,D-Link在其过期产品上的漏洞修补政策引发了安全风险,而VMware在处理ESXi和vCenter中的关键漏洞时的表现也令人堪忧,导致其产品被勒索软件团伙频繁攻击。 基于这些问题,GreyNoise敦促组织应考虑在选择网络安全供应商时更为谨慎,建议评估是否应换用那些在安全实践和漏洞管理方面表现更佳的解决方案。特别是在企业越来越依赖云计算和虚拟化技术之际,保持对潜在威胁的敏感度变得非常重要。 加强网络安全并不是一朝一夕的事情,而是需要持续努力的过程。组织应采取多种措施来防范勒索软件攻击,包括但不限于:定期检查和更新软件,实施严格的访问控制、使用多重身份验证、以及定期进行安全演练。

此外,确保对最新的网络安全威胁保持关注,与专业的网络安全服务提供商合作,可以进一步提升企业的安全防护能力。 总之,CISA的KEV列表原本是为了提升网络安全而设想的,其目标是在公共和私营部门之间建立一个更为安全的环境,但现实却是这些信息正被恶意攻击者利用。对于所有组织而言,理解这一点至关重要:当我们依赖于某个工具或资源时,不能忽视其可能被恶意利用的风险。通过审慎的管理和积极的安全措施,才能在对抗不断演变的网络威胁中立于不败之地。