在网络与操作系统的世界里,端口号是服务与客户端之间的门牌号。尽管端口号本身只是一个数字,但传统上把小于1024的端口标记为特权端口,只有 root 或具备相应权限的进程才能绑定。要理解为什么有这样的限制,需要把历史背景、内核实现、安全考量和现代替代办法放在一起看。本文从多个角度剖析原因,并给出在当代环境下安全使用和替代的实践建议。 历史起源与信任模型 特权端口的概念来自早期 Unix 和 BSD 系统的设计。当时网络服务和远程命令的信任模型相对简单。

某些远程认证协议(例如 rlogin、rsh)使用源端口小于1024作为一个额外的信任标记。来自一个特权源端口的连接在服务端被认为更有可能是由系统管理员或者受信任的本地程序发起,因此可以简化认证流程。为了保全这一机制,必须保证普通用户无法随意监听或占用这些端口,否则就可以伪造受信连接。 出于这个原因,操作系统内核在允许进程调用 bind 将套接字绑定到小于1024的端口时加入了权限检查。只有 uid 为 0 的进程(即 root)或者被明确授予相应能力的进程,才能成功绑定这些端口。这样一来,传统的信任假设至少在端口层面上获得了强制保证。

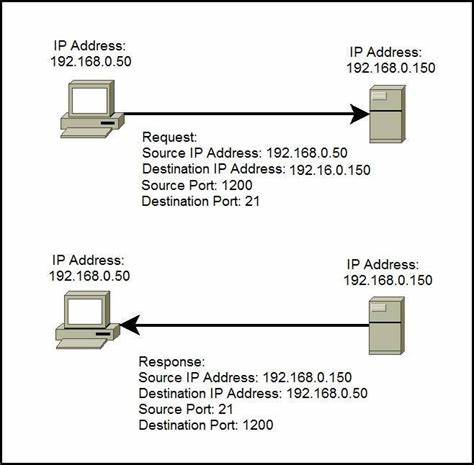

内核如何实施检查 网络协议栈在处理 bind 系统调用时会验证发起调用的进程身份。在大多数类 Unix 系统中,内核会检查进程的有效用户 ID 是否为 0。如果不是,且进程没有受限的能力(在 Linux 中通常是 CAP_NET_BIND_SERVICE),内核会返回错误,阻止绑定。这个检查既适用于 TCP,也适用于 UDP。 端口号范围与 IANA 约定 全局端口空间被 IANA 划分为三段:0 到 1023 是所谓的 well-known ports(或称"知名端口"),通常用于系统服务;1024 到 49151 是注册端口,供应用注册使用;49152 到 65535 是动态或私有端口,通常用于客户端临时分配。尽管这只是一个约定,但操作系统对小于 1024 的端口施加的权限限制使得这些端口往往保留给系统级服务,如 80(HTTP)、443(HTTPS)、22(SSH)等。

安全动机与权衡 将 0-1023 端口限定为特权的核心出发点是减少普通用户进程滥用网络服务端口来冒充系统服务的风险。允许任意用户绑定到 80 或 443 意味着可以搭建钓鱼服务、截获流量或伪装为可信服务,从而绕过基于端口的简易信任模型或网络策略。 然而,把端口绑定权利集中于 root 也带来风险。许多守护进程需要监听低端口,但又不希望以 root 身份运行以降低被利用的影响。常见的折衷做法是在启动时以 root 身份完成绑定,然后降低权限以非特权用户运行。这能兼顾端口访问和服务安全性,但实现细节必须谨慎,否则仍然可能留下特权升级的窗口。

现代替代与精细化权限 随着安全实践的发展,单一的 root 权限被认为过于笨重。现代操作系统,尤其是 Linux,引入了能力(capabilities)机制,使得可以将特定的权限赋予单个可执行文件,而不必授予全部 root 权限。CAP_NET_BIND_SERVICE 是与绑定低端口相关的能力。通过 setcap cap_net_bind_service=+ep /path/to/binary 可以允许一个非 root 进程直接绑定小于1024的端口。 这种做法更细粒度、更安全,但并非没有代价。给二进制文件永久赋予能力意味着如果该二进制存在漏洞,被利用时攻击者可能利用这些能力。

因此,赋予能力时应尽量限制对象、保持最小化原则,并结合其它防护措施。 另一类替代方案是使用系统级的 socket 激活机制。systemd 等 init 系统可以在系统启动阶段以特权进程创建监听套接字,然后把该套接字传递给以非特权身份运行的服务进程。这样服务本身无需拥有任何特权即可处理 80 或 443 的请求,同时减少长期运行的特权代码量。 反向代理和端口转发也是常见做法。使用 nginx、haproxy、Caddy 等守护进程作为前端反向代理来接收低端口请求,再将流量转发到后台的高端口应用。

这种模式把必须运行特权操作的代码数量降到最少,而且前端代理通常经过加固和专业优化,便于集中管理 TLS 终端、负载均衡与访问控制。 还可以通过防火墙在内核层做端口重定向,例如使用 iptables 或 nftables 将 80/443 的流量重定向到应用监听的高端口。这样无需修改应用或赋予额外能力即可实现低端口服务暴露,但需要相应的网络命名空间、规则持久性和操作权限管理。 容器与云环境的特殊性 在容器化与云时代,特权端口的管理又有新挑战。容器内部的 root 在默认配置下并不一定等同于宿主机的 root。容器运行时可以通过 Linux 能力、用户命名空间、以及安全配置来限制容器内进程对宿主机低端口的访问。

例如在 Kubernetes 中,为 Pod 指定 hostPort 仍需要宿主机的相应权限;而在使用 HostNetwork 时,更要注意与宿主机的端口冲突问题。 无根容器(rootless containers)和非特权容器强调不要给容器进程 CAP_NET_BIND_SERVICE。但一些场景中仍要暴露 80/443,可以采用宿主机或外部负载均衡器做端口接入,或者让系统守护进程在宿主机层面处理低端口再把连接 hand off 给容器内的高端口服务。 实践建议与最佳做法 对于需要监听低端口的服务,推荐的安全做法是先明确需求,再选择最小权限解法。以系统级守护进程为例,如果可以使用 systemd socket activation,那通常是首选,因为它既能以特权在启动阶段创建监听套接字,又能把权力交给非特权进程来长时间运行。若无法使用 systemd,使用反向代理或内核层端口重定向也是成熟方案。

当不得不让单一二进制直接绑定特权端口时,优先考虑使用 setcap cap_net_bind_service=+ep 而非运行整个进程为 root。这能显著降低攻击面。为可执行文件赋能后应结合自动更新、最小化运行时依赖和内存/堆栈保护等安全实践,以减轻漏洞风险。 绑定后降权仍然是重要原则。许多传统守护程序采用 privileged bind then drop model:在启动阶段以 root 完成低端口绑定及初始化,然后把 UID/GID 切换为非特权账号继续运行。这个模式在设计上要保证绑定步骤前后权限的切换没有漏洞且正确处理文件描述符传递与权限恢复。

教育与运维角度 理解特权端口的历史脉络有助于运维人员在面对旧协议与遗留系统时作出正确判断。许多现代协议和服务早已不依赖于源端口作为信任依据,但现存的权限检查仍然是内核级别的安全防线。不过在一些特殊场景下,系统管理员需要明确区分端口保护、应用级认证和网络边界策略,并据此选择是否采用能力赋权、端口转发或代理等手段。 总结 端口小于1024被定义为特权端口不仅仅是习惯,而是有历史与安全上的深层原因。早期的信任模型促成了权限检查的诞生,而现代操作系统通过能力与机制提供了更灵活的替代方法。对于系统设计者与运维人员而言,关键在于权衡便利与安全,优先采用最小权限原则,使用 systemd socket activation、反向代理或防火墙重定向等现代手段来避免长期运行高权限守护进程。

在容器与云环境中,进一步结合能力控制与命名空间隔离,才能在保证服务可达性的同时最大限度降低被利用风险。 理解这一演进的背景,有助于在日常运维、架构设计与安全加固中做出更稳妥的选择,并在必要时用更精细的权限管理替代一刀切的 root 运行策略,从而既满足服务部署需求,又维护系统整体安全性。 。