随着电子商务的极速发展,在线支付成为人们生活中不可或缺的一部分。支付iframe原则上应当保障用户的信用卡信息安全,通过将支付表单嵌入商户页面实现数据隔离,使得敏感信息不暴露给商户自身的网站系统。然而,现实情况却远比理论复杂。2024年发生的一起Stripe skimmer攻击事件将这一安全误区暴露无遗,攻击者并非突破iframe本身的沙箱机制,而是专注于通过宿主页面的安全漏洞实施数据窃取。这种转换攻击方法令防御变得更加复杂,给安全团队敲响了警钟。传统使用的安全策略,如Content Security Policy(CSP)和X-Frame-Options,随着技术和攻击手段的升级,逐渐显露出局限。

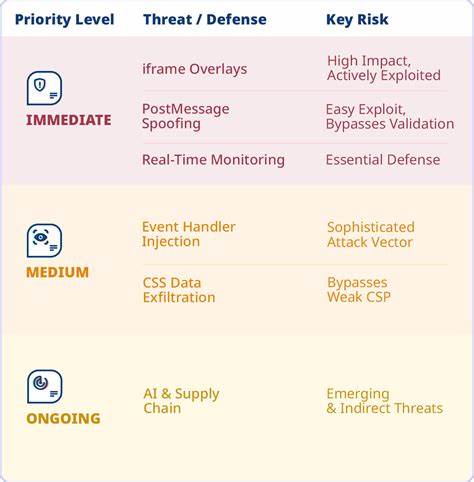

仅仅通过限制iframe来源或嵌入策略,已难以有效抵御复杂的恶意覆盖和脚本注入。Stripe skimmer攻击的核心在于注入一段恶意JavaScript代码,隐藏了真实且受信任的支付iframe,取而代之的是一个无差别的恶意覆盖层。该覆盖不仅外观上与正版iframe一模一样,更实时捕获用户输入的支付信息,并通过废弃的Stripe接口即时验证信用卡,确保窃取的数据的有效性和交易成功率。这种攻击隐蔽且高效,迄今已影响49家商户。值得注意的是,Iframe安全问题的攻击面远不止于此。大量网站在支付iframe内部使用第三方脚本,例如Google Tag Manager,这使攻击者能够从漏洞入口介入,并利用在iframe内加载的代码实施攻击,形成了非常危险的安全盲区。

此外,现代网络应用中,单页应用(SPA)架构和复杂的前端框架(如React)也增加了iframe安全的管理难度。业界文献和实战案例显示,开发者常常使用诸如React中的dangerouslySetInnerHTML方法直接插入HTML,这成为恶意代码注入隐藏iframe并监听用户支付输入的温床。攻击者常通过这种隐蔽技术,利用事件监听程序窃取用户输入数据。无法忽视的另一种攻击手法是postMessage通信被滥用。在标准应用场景中,postMessage允许iframe与父页面安全交换数据,但若开发者未能严格验证消息来源及结构,就可能遭攻击者制造假信号,例如伪造"支付完成"消息,使得系统误认为支付已经真实发生,绕过后端核验流程。CSS同样被巧妙利用为数据窃取渠道。

攻击者注入特制样式,利用属性选择器监视输入框特定字符的变化,进而通过浏览器发起对攻击服务器的独特请求,将信用卡号一位一位地秘密传输,极大地突破了传统内容安全策略的防护范围。针对这些不断演变的威胁,现有的安全防护显得苍白无力。单靠声明iframe允许的域名或设置浏览器安全头信息,无法彻底阻止注入恶意iframe或覆盖层。沙箱属性设置如果过于宽松(例如同时开启allow-scripts与allow-same-origin),更会完全破坏其防护目的。面对这样的挑战,安全研究人员提出了综合应对方案,强调必须从多个维度强化iframe安全。首先,是落实严格的CSP配置,具体包括限定frame-src只允许可信支付域名,如Stripe和PayPal官方地址,同时严格控制脚本源和禁用浏览器插件或第三方脚本注入,减少攻击表面的暴露。

其次,实时监控iframe的动态变化至关重要。借助现代浏览器的MutationObserver API,可以随时发现DOM内未经授权新增的iframe,并及时做出响应,如删除恶意元素和通知安全团队。此类监控对系统性能损耗极小,且能显著提升异常检测能力。对postMessage通信必须实施严格的验证流程,包括校验消息的源窗体窗口地址和消息体内容,保障通信渠道的真实可信,防止误导型攻击。第三方脚本需进行子资源完整性校验(Subresource Integrity),确保供应链安全,避免被植入恶意代码。此外,对重要数据进行上下文感知的编码处理也不可忽视。

比如将信用卡输入数据分别用HTML实体、JavaScript转义或URL编码,根据使用场景合理防御注入攻击。随着PCI DSS 4.0.1标准更新,商户不仅需保证iframe中数据安全,更需强化iframe宿主页面整体环境的安全管理。此举体现了对攻击趋势的认识转变,即攻击者不再攻击数据隔离本身,而是利用宿主页面的安全疏忽进行入侵。目前行业内广泛推行分层防御理念,结合严格政策、防护工具和监控手段,实现零信任安全模型,确保支付信息在传输和展示环节均受到保护。面对黑客不断创新攻击手法,静态安全策略和被动防御早已不能奏效。主动监测、实时响应、安全配置及系统迭代成为新常态。

企业及网站运营者必须迅速行动,落实全面iframe安全措施,主动识别和清理潜在威胁。支付安全不仅是技术问题,更是关乎用户信任和品牌声誉的核心,忽视此问题只会让商户成为下一个被曝光的数据泄露案例。iframe安全的升级不可再拖延,从加强CSP策略、实时DOM变更监控到深度的postMessage管理,每一步都是构建稳固支付生态的基石。通过持续改进安全架构,配合支付供应商的安全协作,企业能有效抵挡复杂多变的攻击风险,保护用户敏感信息免受侵犯。不断拓展的网络攻击手段意味着安全防线必须随之演进。唯有认识到iframe安全不只是iframe自身的问题,而是宿主页面环境的整体防护,才能真正封堵支付信息泄露的盲点。

展望未来,安全从业者应持续探索结合人工智能监测、行为分析与自动响应的新技术,力求打造动态、智能的支付安全生态,为数字经济的稳健发展提供坚实保障。 。