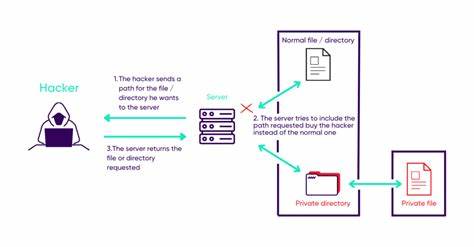

在数字化时代,开源软件的广泛应用推动了技术创新与协作效率。然而,开源环境中安全漏洞的蔓延同样引发了广泛关注,尤其是路径遍历漏洞(CWE-22),作为一种通过操控文件路径访问敏感信息的攻击方式,威胁着无数项目的安全稳定。路径遍历允许攻击者越权访问服务器上的文件系统,进而窃取机密数据或破坏关键资源,风险极大。本文重点聚焦GitHub平台,剖析该漏洞在开源项目中的普遍存在、检测流程、利用方式以及有效修复方案,为广大开发者和安全从业者提供全面指导。 路径遍历漏洞产生的根本原因主要在于代码在处理文件路径时缺乏严格验证和规范,开发者在拼接路径或读取文件时,未能阻止恶意用户利用“../”等路径回溯符号访问不应暴露的文件。因此,代码复用和模板共享极大增加了漏洞的扩散速度,许多项目无意识地复制了相似的易受攻击代码片段,从而形成大规模的安全隐患。

为了应对这一挑战,研究人员设计了一套自动化检测管线,专门针对于GitHub上的开源项目进行大规模的路径遍历漏洞扫描。该检测系统结合静态分析与动态漏洞利用两大方法,首先对代码中潜在的路径处理逻辑进行静态审查,筛选出具有典型易受攻击代码特征的项目。继而,通过模拟环境下的漏洞利用,确认漏洞的真实存在并评估其危害性。利用这一自动化工具,研究团队成功锁定了超过1700个存在漏洞的项目,其中不乏流行和关键的开源库,这些库在全球范围内均拥有大量使用者。 漏洞的危害评估同样重要。通过计算通用漏洞评分系统(CVSS)分数,研究发现很多漏洞等级处于9.0分以上,属于高度严重,可在无需用户权限的条件下远程发动攻击,极大影响项目的机密性和可用性。

特别是在服务器端代码广泛暴露网络接口的情况下,攻击者可以轻松利用路径遍历漏洞读取敏感配置文件、用户数据甚至系统文件,从而导致数据泄露甚至服务中断。此外,部分漏洞甚至可被用来结合其他攻击路径实施更复杂的攻击方案,危害进一步升级。 在发现漏洞后,如何快速有效地修复成为当务之急。研究团队利用先进的人工智能技术,如GPT-4,自动生成补丁代码,针对具体项目的漏洞根因提出安全的路径处理方案。这些补丁不仅能够拦截非法路径访问,还能保持项目的正常功能,减少对开发者维护工作的影响。自动修复工具展现了巨大的潜力,极大提升了漏洞响应速度和补丁质量,帮助开源社区构建了更加坚韧的防护体系。

修复过程中的另一个挑战是漏洞通报与协作。由于开源项目众多且维护者分散,及时向项目负责人披露漏洞信息并获得反馈非常关键。团队采取了负责任的漏洞披露机制,确保在通报后给予维护者合理的修复窗口时间,同时跟踪修补进度。截至目前,已有约14%的项目根据通报完成了漏洞修复,体现了开源社区对安全问题的积极响应态度。未来,持续的沟通和协作将有助于将安全意识深植开发者的日常实践中。 值得注意的是,路径遍历漏洞的普遍存在及其重复代码片段不仅影响实际项目安全,还对训练大型语言模型(LLM)带来了潜在风险。

由于这些模型依赖公开语料进行训练,被包含漏洞的代码污染后,会导致生成的安全建议或代码示例中隐含漏洞,加剧安全隐患。该现象揭示了开源代码审核在人工智能时代的重要性,也提醒开发者在使用自动化生成代码时必须严格进行安全验证。 针对未来,整个开源生态系统亟需构建更加智能化和规模化的漏洞管理解决方案。集成自动化扫描、漏洞利用验证、智能补丁生成以及社区协作的平台,将极大增强漏洞应对的效率与质量。同时,加强开发者的安全教育,提高对路径遍历等典型漏洞的认知,有助于从源头杜绝易引发安全问题的编码行为。综上,构建安全、健康的开源环境,是保障数字基础设施安全与创新能力的关键所在。

综上所述,路径遍历漏洞作为一类高危且普遍存在的安全问题,对整个开源社区构成了严峻考验。通过系统化的检测方法、理性的风险评估、先进的自动化修复技术及负责任的漏洞通报机制,研究团队不仅揭示了这类漏洞的大规模存在,还提供了切实可行的解决方案。这不仅有助于保护数以千计的开发项目免受攻击,也为未来开源软件安全治理提供了宝贵的经验和借鉴。安全的开源生态建设任重而道远,需要开发者、研究者与社区持续携手,共同筑牢数字世界的防线。