随着云计算和SaaS平台的广泛应用,越来越多的企业依赖Salesforce等客户关系管理系统(CRM)来管理业务数据和客户信息。然而,最近发生的一起针对Salesforce实例的数据泄露事件揭示了第三方应用集成潜在的巨大风险。此次事件的关键角色是Salesloft Drift,这是一个广泛用于销售和营销自动化的第三方平台,攻击者通过盗用Salesloft Drift的OAuth认证令牌,成功侵入多个Salesforce客户账户,窃取了大量宝贵的敏感数据。 这场袭击行动被Google的威胁情报团队(GTIG)确认起始于2025年8月8日,持续到8月18日,攻击者以极高的战术素养规避日志探测,系统性地导出包含客户案例、账户信息、用户资料和销售机会等各类关键业务数据。在对数据的深入挖掘中,犯罪分子更针对性搜寻可用作后续攻击的秘密信息,包括AWS访问秘钥、Snowflake访问令牌及各种密码凭据。这些凭据一旦被滥用,受害企业将面临多重风险,甚至导致整个平台及其上下游业务环境的进一步安全崩溃。

Google随后在调查过程中发现,威胁不仅限于Salesforce的集成,还包括关联的Google Workspace账户。攻击者利用被泄露的OAuth令牌进入少数与Salesloft Drift集成配置的Google邮箱,虽然未扩大至更广泛的Workspace域内账户,但此举引发其余潜在数据泄露的担忧。出于安全考虑,Google立即撤销了与Drift Email集成相关的所有OAuth权限,并暂时停用了Google Workspace与Salesloft Drift之间的集成功能。 值得强调的是,这次攻击并非由于Salesforce自身平台存在安全漏洞,而是源自于第三方集成应用授权管理和凭据保护上的薄弱环节。Salesloft迅速与安全公司Mandiant展开合作,展开深入调查并采取补救措施,包括撤销所有相关的访问和刷新令牌,协助受影响客户排查和应对。 此次事件警示企业,随着SaaS生态的高度互联,第三方应用的安全风险不容忽视。

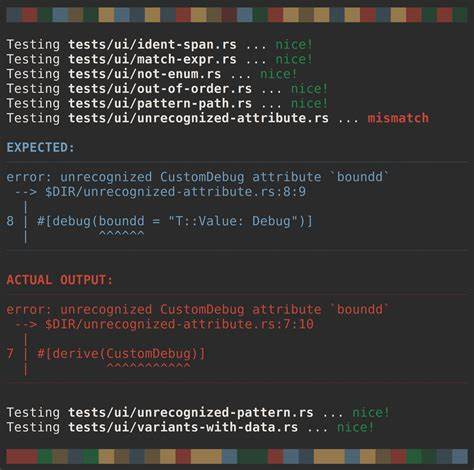

企业应全面审查并强化对所有外部集成的权限管理,严格限制应用访问范围,确保最小权限原则的贯彻执行。同时,采取定期旋转凭据、监测不寻常访问行为以及启用多重身份验证等多层防护措施至关重要。 从技术层面来看,GTIG建议客户重点审查Salesforce中的事件监控日志,注意由Drift连接应用发起的异常查询活动,例如针对账户、用户和销售机会对象的大规模数据扫描。利用辅助工具如Trufflehog,可以有效检测潜在泄露的密钥和密码。此外,排查所有第三方应用的API调用记录,锁定疑似源于Tor网络等异常IP的访问尝试,亦是发现攻击痕迹的重要手段。 最终,针对第三方集成应用的综合安全加固策略应包括严格限制应用权限范围、对关键集成应用启用IP白名单,强化登录控制以及限制特定用户的API访问权限。

合理配置Salesforce的会话超时参数,也能有效降低被盗令牌长期有效所带来的威胁。 对于相关企业管理者和安全团队而言,快速响应和紧急处置至关重要。尽快撤销并更换所有疑似受影响的OAuth令牌,重置可能被利用的账户密码,全面审查业务环境的潜在入侵迹象,是遏制数据泄露进一步扩大的必由之路。按时与Salesloft及Salesforce官方保持沟通,持续关注发出的安全通告和补丁更新,是保障系统安全运行的根本保障。 总结来看,此次由UNC6395关联的恶意攻击行动凸显了第三方应用安全管理的复杂性和挑战。受到高度依赖的SaaS平台和CRM系统不可避免地成为黑客的攻击目标。

企业即使因平台未出现自身漏洞而自信,也必须正视外围集成应用所带来的潜在风险。唯有建立完善的身份认证管理机制、加强日志监控与行为分析,并对潜在安全事件保持高度警觉,才能在快速变化的网络威胁环境中保障核心业务数据的安全与完整。 同时,安全事件的发生也推动各方供应商更加重视产品的安全设计。从Salesloft撤下受影响的Drift集成插件,到Salesforce在AppExchange下架相关应用,均体现了厂商积极响应保护客户利益的态度。未来,期待平台与第三方应用供应商共同加强安全机制建设,保障合作生态系统的透明度和安全性。 维持企业数据安全不仅是技术问题,更是管理和流程问题。

加强员工安全意识培训,完善审批流程,及时更新安全策略,对抗越来越巧妙的威胁手段,都是不容忽视的重要环节。大型数据盗窃事件不断提醒我们,安全不能成为薄弱环节,只有多层次、多维度的立体防护,才能真正实现数字资产的稳固守护。 。