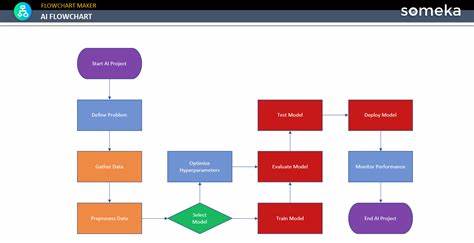

随着云计算和分布式应用的广泛普及,数据安全性日益成为软件开发的核心议题。Lovable作为流行的应用生成器,因其高效便捷的开发体验而备受青睐。然而,2025年5月暴露的CVE-2025-48757漏洞揭示了其在数据库安全,尤其是行级安全(Row Level Security,简称RLS)策略配置上存在的不足,给依赖该平台的开发者和用户带来了极大的安全隐患。本文将全面剖析这一漏洞的原理、危害、检测方法以及切实可行的安全强化措施,帮助开发者系统理解并避免类似风险发生。 CVE-2025-48757漏洞的核心在于Lovable自动生成的项目中默认配置的RLS策略不充分,特别是在数据库访问时未能严格限制用户对数据的行级权限。数据库的RLS策略旨在基于用户身份动态限制查询或操作的数据范围,从而实现数据最小权限访问。

Lovable平台通常允许前端应用直接向PostgreSQL数据库发送REST API请求,并靠RLS控制客户端访问。然而,若RLS策略设计不当或缺失,攻击者利用公开的数据库端点便可绕过权限限制,直接访问或篡改未授权数据。 具体来说,攻击者通过监听或逆向分析前端应用与数据库交互的REST接口,发现项目使用了未正确启用或配置RLS的表格后,能够构造恶意请求获取整个数据表的敏感数据,如用户的个人信息(邮箱、姓名等)、API密钥、财务交易记录等。此外,还可能对数据进行伪造、篡改操作,严重威胁数据完整性和业务可信度。 这一漏洞体现了安全配置缺陷的典型案例,具有网络攻击路径公开、无需用户权限且操作复杂度低等特征,因而受到高度关注。基于CVE官方提供的严重性评分,该漏洞的基础分数达8.26,标注了“网络攻击可行、权限要求低且无需交互”的高风险态势,暗示任何公开部署且没有完善RLS的Lovable项目均面临暴露风险。

影响范围极广。CVE-2025-48757影响所有版本的Lovable产品,尤其是2025年4月15日前创建的项目最为脆弱。值得注意的是,即使是创建于该日期之后的项目,也无法完全排除风险,因该漏洞源于默认安全策略缺失,而非代码缺陷。用户若未主动审查或强化RLS配置,则极易成为攻击目标。 事实上,许多Lovable项目因直接在客户端嵌入公开的、权限有限的匿名(anon)密钥而认为安全,实际上这成为攻击者滥用的切入点。匿名密钥虽权限受限,但若RLS无效或过于宽松,则数据几乎处于全透明状态。

攻击者能够通过修改API请求参数,例如通过“?select=*”查询获取所有行数据,甚至注入恶意数据,实现数据泄密与业务破坏。 权威数据库和安全社区均强调,行级安全策略应做到粒度最细且符合最小权限原则。也就是说,每个用户只应访问属于自己的数据或角色允许的范围,避免任何跨用户数据访问。针对Lovable所产生的风险,当前没有官方补丁,但可以通过手动配置RLS策略予以缓解甚至规避。 具体防护措施包括全面启用数据库表的RLS功能,显式编写精确的访问策略,禁止使用泛化条件如“USING (true)”等不具限制性的规则,确保用户仅能根据其身份识别符访问允许的数据行。对于包含高度敏感信息的数据库表,建议将敏感数据与非敏感数据拆分分别存储,配合不同的访问控制策略实现更细化的权限管控。

同时建议定期审核RLS配置,及时修正任何过度宽松的授权。 除此之外,规范化敏感API密钥和访问令牌的存储和调用方式同样至关重要。尽量避免将密钥直接存入客户端访问的数据库表,而应使用服务器端安全存储方案,并结合边缘函数等手段加强访问权限检查。通过多层次防御策略,将潜在安全漏洞降到最低。 监测和检测方面,项目管理员应利用数据库管理面板或安全审计工具,确认所有表均启用了RLS,同时评估策略是否足够严格且无不当权限。手动测试API接口的访问逻辑,尝试模拟非授权请求以验证保护机制的有效性。

此外,通过权限授予分析,查找是否有anon或authenticated角色拥有过宽泛的读写权限,避免因权限授予错误引发漏洞。 Lovable项目依托PostgreSQL为后台数据库,Row Level Security本质上是P sql端内置的访问控制机制。正确的RLS策略能够有效弥补传统数据库应用中授权权限不足的痛点,使多租户或分层访问成为可能。CVE-2025-48757事件凸显了安全配置的重要性,提醒开发者勿仅依赖默认设置,而应积极调优以适应业务需求。 该漏洞的发现归功于安全研究员Matt Palmer以及其他贡献者的专业审查与披露,其责任性披露流程规范透明,既保障了用户知情权,也避免了漏洞被恶意广泛利用。尽管至今仍无官方补丁,但社区内已有大量建议和文档,尤其是Supabase等数据库平台提供详尽的RLS使用指南,为Lovable用户提供了实用的适配参考。

综上所述,CVE-2025-48757反映了现代应用安全中配置错漏带来的巨大隐患。Lovable用户切莫掉以轻心,应立即采取行动审查并加强数据表的行级安全策略,确保每笔数据的访问均受权限制且符合业务逻辑。加强备份与监测,合理设计数据模型,运用分层安全机制,方可在快速迭代的项目开发中保障数据不被滥用。展望未来,随着安全意识提升和功能持续完善,Lovable及其相关生态应能更好地防范此类配置漏洞,推动开发者构筑更加坚固的信息防线。