随着开源生态系统的日益繁荣,Python语言以其简洁高效的特性获得了广泛应用。然而,正如任何强大工具的两面性,Python的动态特征也为恶意代码注入和执行提供了机会。供应链攻击近年来屡见不鲜,特别是在PyPI(Python包索引)中,攻击者常通过上传带有隐藏恶意代码的包来实施破坏。理解这些隐藏手法并掌握相应检测技术,是维护软件安全的关键。更为重要的是,传统的检测方式面对多样化的代码混淆策略往往显得力不从心,因此深入分析恶意代码的伪装和执行机制,帮助构建更坚实的防护体系。恶意Python代码执行通常借助eval或exec函数来动态运行代码。

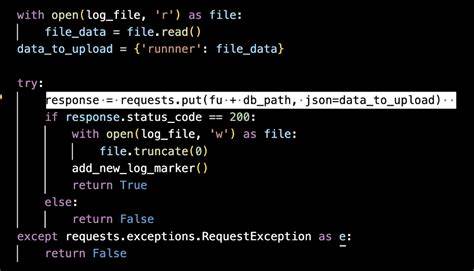

初学攻击者可能直接调用这些函数,但安全监控工具通常通过关键词匹配的方式捕捉此类调用,因此攻击者会采用各种技巧来规避检测。一种常见的简单伪装方法是利用形似字符替代,比如用Unicode中的相似样式字符替代exec或eval中的字母。尽管在纯文本匹配中能绕过简单正则表达式,但实际Python解析仍能识别这类调用。进一步的隐蔽措施则包括利用Python内置模块builtins来调用这些函数。攻击者通过间接导入builtins模块并调用其exec方法,甚至对模块名进行字符串拼接或反转、拆分后再合并,来躲避规则匹配。这种通过模块与函数名称的动态构造,使静态扫描工具需要具备字符串计算和AST抽象语法树解析能力才能准确检测。

除builtins外,攻击者还可以利用Python内置的导入机制如__import__函数、importlib模块,从而灵活导入模块并调用恶意代码执行。这些方式较少见于正常业务代码,因而成为重要的安全检测线索。更高级的混淆手段包括通过sys.modules、globals()、locals()等内置字典动态访问内置模块,再利用getattr函数反射调用exec或eval。这不仅避免了直接调用关键词,还能实现更灵活的代码动态注入。恶意代码的载体往往经过加密或压缩处理,例如使用base64编码、十六进制或者复杂的反转拼接字符串。这些编码往往以二维码方式隐藏真实含义,使得恶意载荷不易被静态分析工具直接察觉。

检测此类隐蔽代码需要对字符串进行解码和解压,结合对动态执行路径的追踪,才能最大限度揭示真实意图。值得关注的是,eval和exec的调用链条上常伴随复杂的字符串处理逻辑,包括多层嵌套的字符串拼接、逆序数组组合及函数嵌套调用。追踪这些代码,需要具备良好的数据流分析能力,从变量赋值到函数执行路径全面覆盖。除了静态分析外,动态沙箱环境的代码执行监控作为补充手段,可以有效捕捉在运行时触发的恶意行为。但动态分析往往资源消耗大,运行时间长,且可能受环境限制或行为触发条件影响,导致部分恶意代码未能暴露。近年来,借助机器学习和大型语言模型对恶意代码的识别成为研究热点。

尽管这些模型展现出一定的识别能力,但在实际大规模扫描中存在误报率高、漏报情况和计算成本高昂等不足。因此,结合静态分析、动态检测和专家复核的多重手段,构筑人机协同检测体系,成为提升Python恶意代码识别效果的最佳实践。针对供应链安全,构建完善的代码审计和发布审批机制,强化依赖包来源的可信度,以及提升开发者的安全意识,亦是防范恶意代码渗透的根本策略。总体而言,Python的动态和灵活性为攻击者提供了多样化的伪装手段,使得恶意代码追踪充满挑战。通过深入理解这些伪装策略,结合先进的分析技术和合理的安全流程,能够显著提升对恶意代码的识别率,保障Python生态的健康和安全发展。随着攻击手法的不断演进,安全防御也需同步升级,唯有不断完善检测能力与响应机制,才能在日益复杂的威胁环境中守护软件供应链的完整性与可信度。

。