DanaBot,这一自2018年问世的恶意软件,自问世以来一直在全球范围内引发持续关注。作为一种利用MaaS(恶意软件即服务)模式传播的工具,DanaBot最初主要聚焦于窃取银行用户的敏感信息。随着时间的推移,其功能和影响范围不断扩展,从简单的银行木马演变成多功能的恶意软件平台,兼具传播能力和充当其他恶意程序载体的职责,尤其是勒索软件。值得注意的是,DanaBot不仅对普通用户构成威胁,还经由其第二版向军事、外交及政府机构展开针对性的网络间谍活动,其影响从欧洲、北美蔓延至亚太等多个地区。2022年六月,DanaBot内部代码出现了决定性的安全漏洞,该漏洞后被命名为DanaBleed。该漏洞的发现源于Zscaler公司的安全专家,通过细致的分析确认,新加入的指挥控制协议(C&C,Command and Control)存在设计缺陷,导致服务器在与客户端通讯时错误地暴露了内存数据。

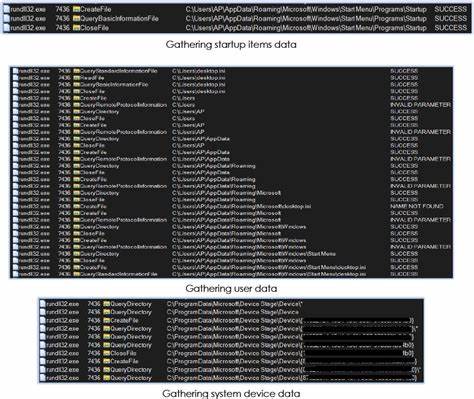

具体而言,C&C服务器在回复客户端请求时,按照设计应当附加若干随机生成的附加字节(padding bytes)。但出于代码缺陷,服务器并未为这些附加字节正确初始化内存,导致包含服务器内存数据的垃圾信息被不加筛选地发送给请求者。此致命缺陷让网络安全研究人员如获至宝,他们可以截取这些包含敏感信息的回复,从而窥探整个指挥控制服务器的内部运作。这不仅让DanaBot的操控者身份曝光,也为安全执法行动提供了充分证据。通过这次漏洞的利用,研究人员成功获取了大量关键数据,包括黑客团伙成员的用户名、IP地址,指挥控制服务器的IP和域名,受害者的登录凭据与窃取信息,恶意软件的代码变更日志,甚至包括私钥和数据库查询日志。对这些信息的整合分析极大地推动了对DanaBot的全面理解,并使执法机构得以开展代号为“终局”的庞大行动。

这场行动的结果不仅导致了DanaBot基础设施的瓦解,包括数千个域名和服务器的没收,还促使对相关涉案方发出了逮捕令。尽管如此,考虑到恶意软件生态的复杂性和复原能力,网络安全专家普遍认为DanaBot可能在未来某一时刻重新复苏,威胁依旧不容小觑。DanaBleed漏洞与2014年臭名昭著的HeartBleed漏洞相似,均属于内存泄漏类型,揭露了安全协议或程序在处理未初始化数据时的风险。它们的存在强化了在恶意软件开发中出现编码失误的典型风险,即使是高度复杂的恶意平台,也难以避免因疏忽而暴露自身。这一事件为安全社区提供了宝贵经验,也再次提醒软件开发者和安全研究人员要保持对代码细节的严密审查。DanaBot的广泛影响不仅反映了网络犯罪的跨国性质,同时凸显了全球网络安全防御的重要性。

通过跨国合作,结合技术攻防手段与法务行动,才能有效遏制类似威胁的发展。对于普通网络用户,加强个人网络安全意识、定期更新安全软件及警惕可疑链接仍是最有效的防护措施之一。此外,DanaBot事件也为网络安全产业提供契机,促使相关企业和研究组织加大对恶意软件威胁情报的收集与分析,开发更加先进的检测与防御工具。整体而言,DanaBot的三年数据泄露事故既展示了恶意软件自身的弱点,也彰显了诚信、合作与技术创新在现代网络战场中的关键作用。随着威胁演变,安全挑战只会日益加剧,持续关注漏洞动态和攻击手法,对抗未来的网络威胁至关重要。