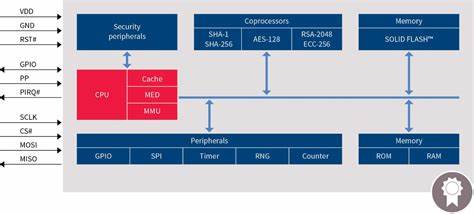

近年来,随着物联网、智能设备以及云计算的快速发展,安全芯片和安全微控制器逐渐成为保障数据隐私和系统完整性的关键硬件基础。作为全球知名的半导体厂商,英飞凌(Infineon)推出的安全微控制器被广泛应用于汽车、医疗、工业控制乃至航空航天等领域,承担着保护数据和执行加密运算的重任。然而,2025年6月爆出的英飞凌安全微控制器漏洞事件揭示了该产品在安全领域的严重隐患,给信息安全界敲响了警钟。安全研究员托马斯·罗什(Thomas Roche)通过对英飞凌SLE78安全芯片的深入分析和实验,成功利用侧信道攻击提取出嵌入芯片中的椭圆曲线数字签名算法(ECDSA)秘密密钥。这种攻击方法不仅成本低廉,设定实验环境的花费仅约为11000欧元,远低于传统安全攻破的高成本,更重要的是,漏洞并非局限于单一设备,而涉及所有运行英飞凌加密库的安全微控制器和TPM芯片。Infineon安全微控制器中所使用的自有加密库存在设计缺陷,使得侧信道攻击能够获取运算过程中的微妙信息,通过分析这些信息,攻击者最终逆推出关键的秘密密钥。

这种攻击的危险性在于,密钥被一旦泄露,整个安全系统的信任基础便会崩塌。TPM(可信平台模块)作为计算机中安全根的核心,主要用于实现硬件级身份验证、加密和完整性校验。TPM所存储的密钥如果被提取,攻击者便能够模拟设备身份、解密敏感数据甚至篡改系统关键固件,带来极大风险。更令人担忧的是,英飞凌安全微控制器广泛分布于多个敏感行业。汽车行业采用其芯片实现安全通信和车辆间信息交换(SecOC和V2X),确保自动驾驶和车联网的安全。医疗设备中,它被用于设备配对、安全通信及患者隐私数据保护。

工业操作技术(OT)领域利用其保障设备认证和数据的安全传输。航天航空用以保护飞行器通信和机载娱乐系统的固件完整性。如此广泛的应用使得漏洞爆发的影响范围极其广泛,一旦被恶意利用,将可能引发大规模安全事故。此次事件的发现也表明,硬件安全不仅仅依赖于芯片本身的物理设计,更需要高度严谨的软件和固件实现。英飞凌的加密库出现设计缺陷,其底层代码和执行逻辑未能有效抵御先进的侧信道攻击技术,这暴露出现阶段安全芯片供应链中迫切需要改进的瓶颈。从攻击细节来看,侧信道攻击通过监测芯片在运算过程中产生的电磁波、功耗变化甚至时间延迟,提取出难以捕捉的敏感信息。

托马斯·罗什利用高精度的测量设备和算法分析,有效复现了密钥泄露攻击流程。更令人侧目的是,整个实验室环境成本远低于传统高端攻击装置,表明高水准安全攻击门槛正在逐步降低,也意味着未来更多潜在威胁将会涌现。面对如此严峻的安全挑战,企业及守护者不能掉以轻心。首先,应紧密关注英飞凌官方发布的安全公告和补丁信息,并及时更新固件和软件。其次,必须加强对硬件设计和加密算法的安全评估,引入多层防御机制,避免单点失效导致重大泄密。采用硬件级别的防侧信道攻击措施,比如噪声注入、功耗均衡等技术,也是提升抗攻击能力的重要手段。

同时,产业链上下游应协同合作,强化安全规范,确保每一个环节都能抵御和应对类似的高复杂度攻击。对于最终用户,尤其是依赖TPM和安全微控制器的关键应用场景,必须重视风险防范,定期进行安全审计,强化身份认证和访问控制策略,避免因硬件漏洞带来的严重后果。此次英飞凌安全微控制器漏洞事件不仅揭示了单一产品的脆弱性,更反映了整个硬件安全生态需要重新审视和升级的现实。未来,随着攻击技术的不断演进,只有不断加强研发投入,完善安全设计规范,并广泛推广多层次的防护技术,才能够有效保障信息安全的根基,防止类似事件重演。安全从未止步,英飞凌安全微控制器漏洞的曝光,是对整个行业的一次深刻警醒,也为安全研究者提供了宝贵的攻防经验。唯有拥抱透明、协同创新,才能筑牢数字时代的安全防线,守护每一个连接的设备和数据的安全未来。

。