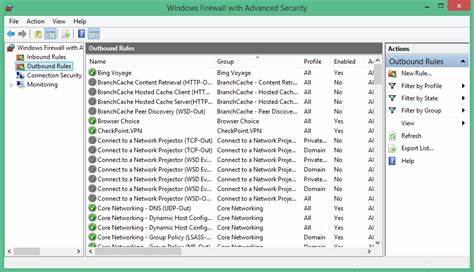

终端检测与响应系统(EDR)作为现代网络安全的重要防线,承担着实时监控、威胁检测和事件响应的关键任务。然而,随着攻击者技术不断演进,绕过这些安全措施的手段日益复杂多样。通过深入挖掘Windows内核的网络数据处理机制,攻击者能够利用Windows Filtering Platform(WFP)这一底层平台,实现对EDR透明的数据劫持与拦截,从而规避安全审计与威胁检测。本文将详细解析WFP的架构原理、驱动签名执行(DSE)绕过技巧及其在绕过EDR中的应用,为安全从业者提供系统化的认知框架。 Windows Filtering Platform是微软为Windows操作系统设计的一个核心组件,主要职责是对网络数据包实施灵活且细粒度的过滤和管理。其由运行于用户态的Base Filtering Engine(BFE)与内核态的过滤组件组成。

BFE负责策略管理和指令分发,而内核模块则负责具体的数据包拦截和处理。利用WFP,安全软件能够基于应用程序、用户权限、协议类型、网络接口及目标地址等多维度信息,动态配置过滤规则,实现实时的网络安全策略执行。许多先进的入侵检测系统(IDS)、入侵防御系统(IPS)、防火墙及EDR均基于WFP实现精细化流量分析和阻断。 然而,正因为WFP的高度权限和深度集成,使得其成为了攻击者瞄准的重点。通过加载自定义的驱动程序,攻击者可以在内核层面直接操纵WFP的过滤逻辑,实现对进出网络通信的全方位控制,这种技术路径通常被称为Bring Your Own Vulnerable Driver(BYOVD,使用自身带有漏洞的驱动)。绕过Windows核心模块强制的驱动签名验证机制(Driver Signature Enforcement,DSE)风靡一时,攻击者通过补丁MOD内核,加载未经签名的恶意驱动程序,从而掌控WFP过滤链路。

绕过DSE保护的核心在于修改Windows内核的签名强制策略,使其放松或忽略对驱动程序签名的验证。具体实现多基于漏洞驱动或者利用内核补丁技术,静默加载恶意驱动程序,由此开启了对WFP全功能访问的权限。成功加载驱动后,攻击者便能打造一个"透明代理"层,截获终端EDR代理与安全运营中心(SOC)服务器之间的通讯流量,修改或记录传输内容,有效屏蔽敏感信息传递,实现对安全事件的隐蔽控制。 绕过基于网络流量控制的传统防护策略另一关键点,是绕开Windows Defender防火墙和其Tamper Protection(篡改保护)机制。Tamper Protection设计之初即为了防止未经授权的配置变更,即使拥有管理员权限也难以修改核心安全设置。通过WFP驱动直接操作过滤规则绕过这一机制,攻击者不仅避免被本地防火墙规则侦测,还能对所有目标通信端口和IP地址进行精准控制,无需手动逐一添加防火墙例外或白名单,极大增强了操作灵活性及隐蔽性。

从攻击场景角度看,EDR的工作模式高度依赖于云端交互,终端代理持续向云服务器发送诊断信息、行为日志以及威胁报警,利用云端AI和大数据模型判断是否存在威胁。切断或伪造此类通信通道,攻击者能够造成EDR云服务的"盲点",降低被检测和响应的概率。最新研究表明,通过深度注入WFP回调函数,实时干预TCP/IP通信流,既可以阻断恶意事件的上报,也可伪造安全事件反馈,极大地干扰安全团队的威胁感知和响应能力。 尽管该类绕过技术具有较高的攻击门槛和实施复杂度,但其对安全态势的威胁不容小觑。相应的防御策略也需要前瞻性改进。首先,加强内核态的完整性保护和实时监控,利用硬件辅助的代码完整性技术(如DriverGuard)限制未知或未经授权驱动的加载。

其次,结合行为分析与网络流量完整性验证机制,识别异常的WFP调用和流量模式,预警潜在风险。最后,在企业治理层面,推行最小权限原则,限制本地管理员权限和驱动程序安装权限,从根本上降低BYOVD攻击的成功概率。 随着人工智能和自动化技术在安全领域的普及,基于机器学习的流量分析模型应当进一步融合内核层安全事件的数据,提升检测对抗WFP级别攻击的准确性。同时,增强云端与终端的信任关系与加密协议,防止中间人篡改通信内容,是保障EDR生态安全的重要方向。 综上,通过Windows Filtering Platform绕过EDR的安全机制,已经成为高级持续性威胁(APT)攻击者追求的核心技法之一。深入理解WFP的工作原理、系统驱动的签名机制以及网络通信拦截与代理技术,对于安全研究人员和企业安全防护构建者尤为关键。

未来的安全架构必须综合利用硬件信任根、内核安全加固和智能监控分析,构筑多层次、多维度的安全防御体系,切实应对这类高隐蔽性、高危害性的攻击威胁。通过技术与管理手段的协同进步,才能在动态演变的攻防战场中守护企业信息安全和用户隐私的根基。 。