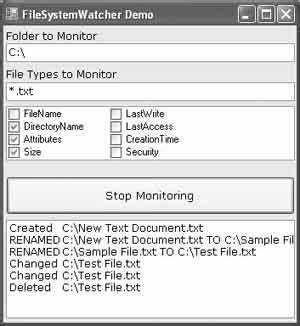

在现代计算环境中,文件系统监控器扮演着至关重要的角色,特别是在复杂定制的系统环境中,它们帮助运维人员精准掌握文件和目录的变化,保障服务的稳定与安全。然而,构建一个高效且可靠的文件系统监控器并非易事,涉及内核机制的深度理解及权衡多种实现方式的复杂挑战。本文将带您深入探讨构建文件系统监控器的技术细节及解决方案,展现这一过程中的探索历程和应用价值。首先需要明确的是,在许多工业环境中,服务运行的目录往往需要保持特定的用户拥有权,以保证服务能够正常启动和运行。传统权限管理方法如文件访问控制列表(ACL)和SELinux策略虽然能够提供一定的保障,但往往在面对高级权限操作时显得力不从心,尤其是root用户可以轻易绕过这些限制。因此,开发人员面临的一个核心问题是如何监控及管控文件系统操作的权限和变更,避免对关键目录所有权的破坏。

基于这一需求,许多开发者选择直接从内核层面捕获文件系统事件。Linux内核提供的fanotify机制是最早尝试之一。fanotify允许用户空间程序通过内核事件队列接收文件系统事件通知,这是一种官方支持的方便接口。用户可以通过fanotify_init初始化事件队列,之后使用fanotify_mark来标记欲监听的目录。然而,fanotify存在明显的局限性,例如无法递归监听目录,只能针对整个挂载点监控。另外,fanotify所提供的事件信息仅包含触发事件进程的PID,不包含完整的用户凭证信息。

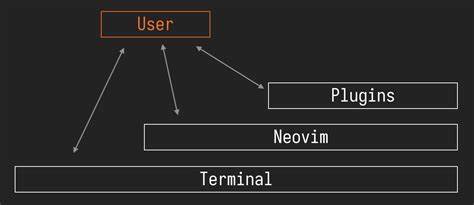

开发者需要额外访问/proc文件系统,通过查阅/proc/<pid>/status等文件来获取UID和GID等详细数据,这给性能和复杂度带来显著的负面影响,特别是在事件频繁的场景下。面对fanotify带来的瓶颈,作者转向了当下极具潜力的eBPF(扩展伯克利包过滤器)技术。eBPF作为Linux内核中的一种轻量级虚拟机,能够安全地运行用户定义的代码,从而实现高效的内核事件捕获和处理。eBPF程序先被编译为字节码,并由内核中的静态验证器审查代码的安全性和可靠性,随后通过无线即时编译技术(JIT)运行,保证执行性能接近原生代码。eBPF的另一大优势是能在内核空间和用户空间之间高效交换数据,借助映射(maps)等机制,实现实时且低开销的通信。运用eBPF监控文件系统事件,开发者可以将探针挂载于内核虚拟文件系统(VFS)层的函数,例如vfs_create和vfs_mkdir。

这些函数抽象了多种文件系统实现,提供统一的接口。通过在这些函数上插入kprobe或fentry探针,能够捕捉到文件和目录的创建等事件,从源头减少不必要的事件处理。然而,这种方法也面临挑战。首先,VFS相关函数的内核接口并非完全稳定,尤其在不同内核版本间可能发生参数或函数名称的变动,需要开发者不断关注和适配内核变化。其次,在eBPF中实现路径过滤逻辑十分复杂。由于eBPF受限于内核验证机制,禁止出现不可预测的循环,且堆栈空间有限,设计递归或长路径遍历算法时必须进行深度限制。

对此,作者借助dentry结构体的指针,在限定最大深度的条件下迭代上溯目录树,判断事件文件是否属于被监控目录的子树。同时使用内核的RCU同步机制,确保路径遍历时数据一致性,避免竞态条件。这段代码不仅展示了eBPF语言特色,还体现了内核数据结构和同步原理的巧妙结合。虽然实施了良好的路径过滤方案,另一个更理想的方向是利用Linux安全模块(LSM)框架提供的钩子。LSM作为内核安全扩展机制,拥有语义丰富且接口稳定的事件钩子,特别适合监控文件系统相关操作。借助LSM钩子,开发者能够直接获得路径结构体信息,通过bpf_path_d_path函数解析并匹配路径,极大简化了事件过滤逻辑,减少了性能浪费。

不幸的是,LSM钩子在一些内核版本中尚未支持或被禁用,使得此方案短期内难以应用。综合来看,构建文件系统监控器需要结合具体应用环境和内核版本权衡各种方案。有些场景下,fanotify的简单易用优势足以覆盖需求,但在对性能和权限信息准确性要求极高的系统,eBPF及未来支持的LSM钩子则展现更大潜力。同时,eBPF开发过程中对内核结构的深入理解促进了对Linux内核内部机制的学习,提高了系统编程能力,也推动社区在BPF生态与工具链方面的不断迭代优化。展望未来,随着内核持续引入和完善更丰富的安全模块API,以及BPF调试和类型推断技术的进步,文件系统监控工具将更加强大和易用。结合高性能内核事件追踪,运维人员和安全专家将能实时监控关键服务文件状态,及时发现异常修改,保障复杂系统稳定运行。

总的来说,构建文件系统监控器不仅仅是完成一项技术任务,更是对Linux内核机制理解的深刻探索。它凝聚了系统编程、内核安全、事件驱动设计与现代软件工程的精髓,令人既感挑战,也感成就。希望更多开发者和运维工程师能从中获得启发,共同推动文件系统监控技术的进步和普及。 。