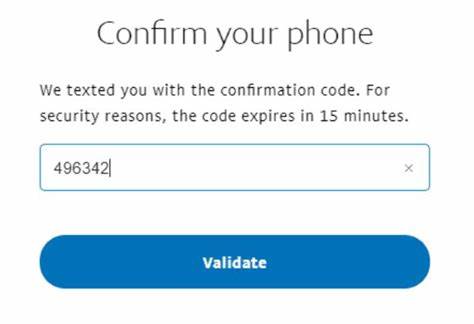

在日常使用中,六位数字验证码随处可见:登录验证、交易确认、密码重置等。许多人在看到某次验证码出现重复数字或某种对称模式时,常常会怀疑系统是不是没有真正随机。通过对六位数字序列的精确统计分析,可以把直觉转化为数字证据,从而更理性地判断所谓"巧合"是正常波动还是设计缺陷。以下内容结合组合数学与概率推导,说明常见模式出现的频率,解释这些频率对安全和可用性的含义,并给出实用的检测与改进建议。 首先明确前提:我们讨论的对象是由十个十进制数字(0-9)独立等概率产生的长度为6的序列,总样本空间大小为10的6次方,也就是1,000,000种可能。所有概率和频率均相对于这个等可能样本空间计算。

"所有数字都不同"的概率可以精确计算。要得到六个互不相同的数字,首先在10个数字中选择第一个有10种可能,第二个要与第一个不同有9种,依此类推直到第六个有5种,因此不同数字排列的总数为10×9×8×7×6×5=151,200。把这个数除以1,000,000得到大约15.12%。也就是说,在随机生成的六位验证码中,只有约15%的序列恰好包含六个互不相同的数字;换言之,大多数验证码会出现至少一次数字重复。 再看一种常被人注意到的"间隔重复"模式:像"x??x??"、"?x??x?"或"??x?x"这样的形式,表示位置1和4相同,或位置2和5相同,或位置3和6相同。这里统计的9.07%并不是指任意位置对相等的简单概率,而是精确统计了出现如下情形的概率:某一对特定位置相等(例如第1位和第4位),而除此以外的四个位置互不相同且都不同于该对的数字。

对任意一对(以第1位和第4位为例),先选定重复的数字有10种,再在剩下的9个数字中选4个并排列在其余四个位置,这种安排的数量为10×P(9,4)=10×9×8×7×6=30,240。因为有三个这样的对位模式且它们互不重叠,将其相加得到30,240×3=90,720,对应的概率约为90,720/1,000,000≈9.072%,与给出的9.07%一致。这个结论说明:看到一个"位置相隔两位重复且其余位都不同"的序列并不罕见,大约每11次随机生成中就会出现一次。 关于"存在某个数字出现三次或更多"的概率,可以用比较直接的二项式与容斥方法来推导。对某个指定数字(比如'7')来说,它在六个位置中恰好出现r次的概率服从二项分布,概率为C(6,r)×(0.1)^r×(0.9)^{6−r}。把r等于3、4、5、6的概率相加,可得某一特定数字出现至少三次的概率约为0.01585,约为1.585%。

但我们关心"至少存在一个数字出现三次以上"的整体概率,需要对十个数字取并集。用容斥法近似计算,先把十个独立事件的概率相加,再减去两个数字同时满足的概率(两种数字各出现三次的情况),计算结果约为15.76%。这意味着在随机生成的六位验证码中,大约每6到7次就会出现某个数字至少重复三次的情况。 更直观地看,可以计算六位序列的期望不同数字数目。每个数字在该序列中至少出现一次的概率为1−(9/10)^6,乘以10个数字得期望不同数字数量为10×(1−(9/10)^6)≈4.6856。换言之,平均每个六位验证码会包含约4.69个不同的数字,而不是6个;这与上面15.12%的"所有数字都不同"概率互为补充的直观解释。

给出这些数字后,一个自然的问题是:当你恰好看到一个重复或对称模式,应该多担心?统计上的答案往往是"无需恐慌但也不可一概而论"。例如看到三次相同数字(如777123)在直觉上可能觉得"不正常",但统计上这种情形发生率约为15.76%,并非极端罕见。同样,看到一个"x??x??"类型的序列也并不意味着编码器被操控,因为这类序列本就有约9%的出现率。 如何客观检测验证码是否存在非随机性或被人为操纵?可以采用几种统计检验方法来验证一组实际生成的验证码是否显著偏离理想的独立均匀分布。最基础的方法是对各个位上的数字分布做卡方适配度检验,检查每个数字在各个位上出现频率是否接近10%的期望。进阶检验包括运行检验(runs test)用于检测序列中的依赖性或串联模式、序列自相关检验用于察觉时间相关性、不常见的重复模式频率统计用于对某些结构性模式(如特定位置重复、双对、三连等)进行计数并与理论概率对比。

对较大样本量(比如数千或数万条验证码)进行这些检验能够给出更有统计意义的结论。 实际检验时需要注意样本来源的独立性。如果所收集的验证码来自同一个用户或同一会话,某些依赖性(例如短时间内重置频繁导致的相似码)并不能说明总体生成器非随机。理想的检验应采集跨不同用户和不同时间窗口的验证码样本,从而减小取样偏差。对小样本量的观察(例如仅数十条)得出的结论往往不可靠,容易被偶然性误导。 从安全角度看,这些统计结论有几项直接的启示。

首先,六位纯数字验证码的理论熵为log2(10^6)≈19.93比特。对于大多数短时一次性验证场景,这个熵可能已经足够,但如果生成机制存在偏差(例如偏好某些数字、限制某些组合,或是生成器不是密码学安全的伪随机数生成器),攻击者可利用这些偏差显著降低猜测难度。其次,任何降低样本空间或产生可预测模式的实践都会使暴力或猜测攻击更可行,例如如果系统只在意数字是否不同但未限制重复出现,攻击者可以优先尝试概率更高的模式以提高成功率。 针对上述风险,给出若干开发与运维层面的建议。验证码生成应依赖密码学安全的随机数生成器(CSPRNG),避免使用可预测的线性同余生成器或基于时间的简单哈希;在设计上考虑适当的长度和字符集,比如将字符集扩展到大小写字母和数字以显著提升熵;对失败尝试实施严格的速率限制与延迟策略,结合IP和用户行为分析防止猜测攻击;对重要场景(如资金操作)采用双因素或基于时间的一次性密码(TOTP)替代纯短信验证码;记录并监控生成器输出的统计指标,如每个数字出现频率、重复模式频率、短期内重复码产生率等,出现显著偏离时触发审计。 对用户而言,也有一些易于遵循的安全实践:不要在不可信的输入框中填写收到的验证码,警惕非预期的验证码短信或邮件(可能是钓鱼尝试),对同一服务频繁收到验证码通知时应联系服务方确认。

同时理解"看到重复或有规律的验证码"并不必然意味着服务不安全,但如果复现频率异常高或伴随可疑行为(例如同时有大量失败的登录尝试),应提高警惕。 最后,关于如何在本地或在团队中复现这些概率并验证分布的工具与方法:可以直接用枚举法检查全部10^6种组合的分布特征,也可以通过大规模模拟(Monte Carlo)抽样来估计各类事件的概率。对于精确概率(如所有数字不同或特定模式出现的概率),组合数学往往能给出封闭解;对于复杂事件(例如"至少两种不同数字被重复"这类涉及多重依赖的事件),可以采用组合枚举或编写脚本逐一计数以得到精确频率。 总结而言,六位数字验证码的许多"看上去巧合"的模式在数学上并不罕见。通过组合计数和概率论我们可以把主观印象量化,从而更冷静地判断是否存在真实问题。对于开发者,关键在于使用安全的随机源、合理的编码长度与字符集、以及完善的速率限制和监控;对于用户,理解"偶然性"有助于避免过度担忧,但在遇到异常行为时仍应及时上报与验证。

理解背后的概率,比凭直觉更能帮助我们在安全与可用之间找到平衡。 。