微软在安全补丁发布中修复了67个重要漏洞,其中包括一个备受关注的WEBDAV远程代码执行零日漏洞,这是该协议标准首次公开出现被实际攻击利用的安全缺陷。此次漏洞修补于2025年6月11日发布,受到全球信息安全领域的高度重视,影响范围广泛,涉及企业用户和政府机构。微软将这批漏洞按照严重度划分为11个关键级别和56个重要级别,涉及26个远程代码执行漏洞、17个信息泄露漏洞及14个权限提升漏洞。正是在这之中,WEBDAV零日漏洞(CVE-2025-33053)由于其在真实环境下的攻击案例而异常引人关注。WEBDAV协议广泛部署于企业环境中,用于远程文件共享与协作,因其便捷性而被大多数组织启用。然而,由于对安全风险的理解和防范不足,使其成为攻击者的易利用目标。

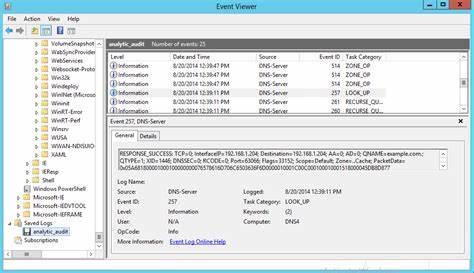

该漏洞能够通过诱导用户点击特制的恶意URL触发,进而实现远程代码执行,攻击者能够在目标机器上执行恶意代码,严重威胁信息系统安全。安全团队指出,此漏洞的发现得益于Check Point研究员Alexandra Gofman与David Driker的努力。攻击事件中,Stealth Falcon组织(也称FruityArmor)被确认是幕后黑手,该组织以往多次利用Windows零日缺陷进行针对性入侵。2023年,该组织被发现使用名为Deadglyph的后门攻击卡塔尔和沙特阿拉伯实体,推测与阿联酋有关,但确切国家关联仍未得到完全证实。分析表明,攻击链利用互联网快捷方式文件诱骗用户,文件执行时借助Windows诊断工具iediagcmd.exe作为载体,启动一系列恶意行为,下载并执行名为Horus Agent的自定义植入工具。Horus Agent基于Mythic命令控制框架,与此前使用的Apollo植入物相比更加隐蔽且功能更强。

植入物采用C++语言编写,包含代码加密与流程扁平化等防护措施,意在阻碍分析与检测。该后门能够远程执行任务,包括系统信息收集、文件枚举、远程下载、Shellcode注入及隐藏自身行为。值得注意的是,Stealth Falcon还配备了多种未公开的工具,例如针对已被攻陷域控制器的凭据窃取工具,以及定制的按键记录器。按键记录器虽不带命令与控制功能,但大概率通过其他组件上传数据,显示出攻击者高度复杂且分工明确的攻击体系。安全机构警告,WEBDAV漏洞带来的风险尤为显著,企业若未及时修补,容易受到高度针对性攻击,造成严重损失。美国网络安全及基础设施安全局(CISA)已将该漏洞列入已知被利用漏洞目录,要求联邦机构在2025年7月1日前完成修复。

微软此次还修复了其他关键漏洞,其中尤为严重的是Power Automate中的权限提升缺陷(CVE-2025-47966),虽然该漏洞目前未对客户造成直接风险,但其高危评分显示潜在威胁。此外,常见的Windows子系统如Common Log File System驱动、Netlogon、SMB客户端及Windows KDC代理服务均存在多起重要漏洞,涉及远程代码执行及权限升级,这些漏洞因特定条件而可能被攻击者利用,增加了系统被攻破可能性。尤其是SMB客户端漏洞(CVE-2025-33073)被安全研究者证实可通过认证后远程命令执行方式达成系统权限控制,属于实际利用且公开披露的漏洞。攻击利用“反射Kerberos中继”技术,使得设备连接恶意服务器时被迫进行身份验证,再将票据中继回自己,实现系统权限的非法提升。诸多安全专家指出该漏洞复杂度低、成功利用的风险高,强调企业必须强化路径安全,阻断潜在中间人攻击。微软还修补了影响固件启动安全的关键漏洞(CVE-2025-3052),此漏洞允许攻击者绕过UEFI安全启动机制,执行未授权代码,具备极强的持久威胁能力,可能导致设备被植入难以移除的恶意软件。

该安全缺陷源于UEFI应用在处理NVRAM变量时的权限缺陷,使攻击者能修改关键固件结构。安全机构特别提醒,此类固件级漏洞一旦被成功利用,将使传统防护措施失效,必须尽快应用官方补丁以保障系统完整性。微软明确指出,公司自身未受近期另一Secure Boot相关漏洞(代号Hydroph0bia)影响,该漏洞存在于InsydeH2O的UEFI组件中,允许攻击者通过修改可信证书变量执行未授权代码。除了微软,其他大型软硬件厂商也陆续发布了安全更新,涵盖Adobe、亚马逊AWS、英特尔、谷歌Android与Chrome、Cisco、VMware、Linux各大发行版等多个平台和产品,反映出当前全球信息安全环境的复杂与严峻。此次微软补丁发布展现了供应链安全和系统安全协同防护的必要性,企业需要全面关注漏洞管理,加快漏洞响应,同时加强员工钓鱼邮件防范,防止类似WEBDAV漏洞的攻击链得逞。信息安全专家建议,组织在部署补丁同时,应加强内部安全监测,及时发现异常访问和潜在攻击行为,提高整体安全态势感知能力。

WEBDAV协议固然是现代企业办公与协作的重要组成部分,但其暴露出的安全隐患警示用户在依赖便利性的同时,更应注重配置与加固,避免成为攻击者入口。此次事件亦揭示了针对性极强的高级持续威胁(APT)集团如何综合多种工具和漏洞,进行多阶段、隐蔽、精准的攻击,充分展示了当前网络威胁环境的复杂性和高度针对性。总的来看,微软此次补丁刷新了安全防线,堵塞了多个严重缺陷,对提升全球用户和企业的安全防护水平意义巨大。业界应保持高度警惕,加强漏洞检测与防御,合理配置安全策略,确保系统和网络免受此类高危威胁的影响,保障数字资产安全。随着技术演进和攻击手法日益复杂化,持续关注安全动态、及时部署官方安全补丁,成为抗击网络威胁的关键环节。