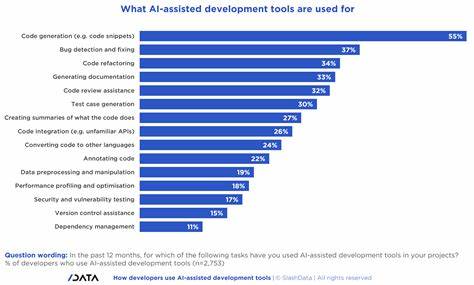

随着人工智能技术迅猛发展,AI驱动的编程工具如Cursor和Windsurf逐渐走进了亿万开发者的工作流程中,它们借助强大的扩展生态系统极大提升了代码编写的效率与质量。然而,近日安全研究机构Koi Security的专家Oren Yomtov揭示了一枚名为VSXPloit的零日漏洞,该漏洞潜藏于支撑众多VS Code衍生工具的OpenVSX扩展市场核心架构中,如若被恶意利用,可能导致数千万台终端设备的全面失陷,危害范围之广令人震惊。 VS Code及其众多开源分支的流行根源于其丰富的扩展生态,这些扩展为开发环境注入了语法高亮、代码调试、样式检查等基础且关键的功能。但正是这种依赖,带来了巨大的安全隐患:扩展一旦被攻破,便能以最高权限控制用户机器。在OpenVSX这个开源市场里,扩展的发布和自动更新依赖一套复杂的构建流程,而此次被发现的问题正出自此处。 具体而言,OpenVSX每日自动构建和发布流程中存在严重缺陷。

任何开发者只需通过向公共仓库提交pull request,便能将新扩展的代码纳入构建列表。构建过程中,系统会执行扩展内的代码以安装依赖并完成打包。而自动构建使用的关键认证令牌,隶属于@open-vsx官方账户,理应受严格保护不被外泄。然而,攻击者利用此流程盲点,能够巧妙插入恶意代码,从而在构建时窃取该超级令牌。 这意味着攻击者不仅能控制自制的单个扩展,还能全面篡改市场内所有扩展,推送恶意更新。因为安装扩展或自动更新的行为往往无声无息,受害开发者可能在毫不知情的情况下,被强制注入木马、键盘记录器等恶意载荷,全面暴露源代码、SSH密钥乃至敏感的浏览器数据。

此类攻击规模堪比历史知名的SolarWinds事件,堪称开发工具界的供应链灾难。 更令人担忧的是,受影响的不仅仅是桌面版编辑器如Cursor、Windsurf和VSCodium,部分基于浏览器的集成开发环境如Gitpod和StackBlitz,若深度集成OpenVSX扩展,同样面临类似风险。面对如此严峻的威胁,用户和组织必须重新审视对扩展的信任态度。 安全专家建议,默认将所有扩展视为潜在风险源,绝不能盲目安装或自动更新扩展。对扩展进行严格的来源审核和持续监控,为每台机器建立完整的软件清单,并根据维护者信誉、更新频率和功能用途进行综合风险评估。建立明确的安全策略,限制可安装扩展的范围,一旦发现异常变化或不明扩展应第一时间响应并修复。

此外,应将扩展安全纳入整体供应链风险管理体系中,向云端安全服务和本地防护系统请求协助,运用行为分析和代码审计等技术工具,实时发现潜在威胁。开发者们也应提升安全意识,避免在扩展依赖中放松警惕,就像不会随意安装不明npm包或PyPI库那样谨慎对待扩展的来源和更新过程。 在Koi Security团队与Eclipse Foundation开放VSX项目负责人积极合作后,该漏洞已得到及时修补,扩展市场安全风险大幅降低。但此事依然敲响警钟,软件生态的快速发展往往超过安全防护的更新速度,任何“看起来安全”的官方基础设施都可能隐藏着致命弱点。 从这起零日事件中我们能获得的最重要启示是:在数字时代,信任必须建立在持续验证的基础上。开发者和组织要不断强化自身的安全防护能力,完善对扩展供应链的透明度和控制力。

只有这样,才能真正守护好数以千万计开发者的数字资产和隐私安全,避免未来类似VSXPloit的灾难重演。 未来,随着AI编程工具生态的进一步壮大,安全风险也将更加复杂多变。社区、企业和安全研究人员需要携手合作,推动更完善的审核机制和自动化检测工具,不断提升扩展市场的整体安全水平。与此同时,广大用户也应积极参与安全文化建设,不断提升安全意识和应急响应能力,共同构筑坚固的数字防线。 总的来说,VSXPloit零日漏洞事件揭示了现代软件供应链不可忽视的安全隐患。从依赖扩展实现功能到自动构建发布流程中的漏洞利用,每一个环节都可能成为攻击者入侵的突破口。

开发者们唯有秉持谨慎态度,借助先进的安全技术,持续监测与管控,方能有效降低风险,保证工作环境的安全可靠。在未来的数字化征程中,安全永远不容忽视,保护每一行代码的安全,意味着保护每一位开发者的信任与未来。