网络钓鱼作为一种经典而高效的网络攻击手段,尽管发展多年,依然在2025年保持极高的活跃度和攻击成功率。据统计,全球日均发送的钓鱼邮件超过34亿封,占全球邮件流量的1.2%左右。虽然只有3%的员工会点击恶意链接,但91%的网络攻击都是从恶意邮件开始,这使得钓鱼始终是威胁行为者最喜欢的初始访问途径。本文从技术攻防的角度出发,详细解析现代钓鱼攻击的多样化方法与背后的基础架构建设,并探讨攻击者如何通过精妙的邮件设计和投递策略增加成功率。传统HTML钓鱼页面依然是攻击者最常用的方式之一。其核心在于复制目标网站的登录界面,如微软的登录页面,打造外观高度相似但功能简化的钓鱼网站。

通过禁用部分按钮,设置假重定向错误页面以及剔除原网站的JavaScript,攻击者避免触发安全监测并增强页面的欺骗性。多步骤登录流程中的动画效果也被保留或仿制,使受害者感到过程真实可信。发送表单时,使用JavaScript的fetch或ajax结合window.location.replace进行跳转,可阻止用户通过返回按钮回到钓鱼页面。更加先进的Browser-in-the-Browser技术则突破了传统URL伪装的局限。该技术利用HTML、CSS和JavaScript制造可拖动的假浏览器窗口,模拟真实浏览器,且包含伪造的地址栏。攻击者甚至可结合第三方身份验证按钮,诱导用户在伪装的弹窗中输入账户信息,成功降低用户对URL的警觉性,极大增加钓鱼的成功率。

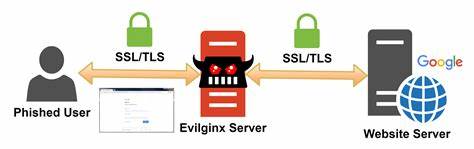

该技术因窗口样式限制在桌面设备上效果最佳,且无法绕过多因素认证。另一种创新的钓鱼技术是假CAPTCHA挑战,部分APT组织通过伪造谷歌reCAPTCHA界面诱骗用户输入特定键盘指令。实际执行的脚本会将恶意PowerShell代码复制到剪贴板,指导用户通过“运行”菜单粘贴并执行,从而完成远程命令执行。该方式对Windows平台尤其有效,且可植入假错误信息以增强欺骗效果。相比之下,攻击者中间人技术(AITM)则以代理转发真实网站内容方式实现钓鱼,反向代理自动请求合法网站并返回响应,受害者看到的页面不仅逼真,还能捕获登录凭证和多因素认证产生的会话信息,从而有效绕过多因素认证。Evilginx 3.0和Modlishka是此领域的代表性工具,通过配置针对不同目标站点的“phishlets”,实现自动化代理和灵活会话截获。

虽然AITM技术硬件资源需求低且高度跨平台,但域名替换可能成为高级用户识别的钓鱼标志。综合多种技术的混合式攻击如无框架BITB进一步提升了钓鱼逼真度。此技术将伪造浏览器窗口与真实的代理登录页结合,通过CSS巧妙替换页面元素,消除Iframe加载限制,支持多因素认证绕过。然而,窗口风格不匹配和移动端不兼容仍是短板。重度钓鱼技术则新增了noVNC和WebRTC等创新型手段。noVNC让攻击者托管一个“虚拟”浏览器供受害者使用,利用浏览器自身完成认证并保存会话,绕过了多因素认证保护,但每个实例只能钓取一名受害人,资源开销巨大,且因URL异常有一定被察觉风险。

WebRTC技术则通过视频流和远程控制的方式实现“浏览器中间人”,攻击者可实时操纵受害者浏览器,隐藏钓鱼行为细节。该技术兼具跨设备优势,但对网络环境要求较高,且资源消耗显著。所有钓鱼技术在系统兼容性、可扩展性、多因素认证绕过能力、逼真度和移动端适配性等方面各具优劣。强制多因素认证绕过和高逼真度通常伴随着资源消耗和识别风险的增加,而易用且可扩展的技术则往往无法实现多因素认证突破。例如,经典HTML页面虽具备高度系统兼容和资源友好性,但无法应对多因素认证;反之,WebRTC虽然高级,但难以应对大型大规模攻击。钓鱼基础设施搭建同样是成败关键。

攻击者通常选择低配置的云VPS作为载体,同时通过反向代理技术将敏感数据存储与展示功能分离,增强安全性与操作效率。域名策略尤为重要,新注册的域名虽利于攻击预设场景,但鉴别风险更大,过期域名则因已有信誉加分而被青睐。部分攻击者甚至借助Azure、AWS、Google Cloud等云服务提供的子域名,利用其固有信誉极大提高邮件和页面的信任度。此外,Punycode欺骗已被广泛检测,使用频率下降。基础设施的协调和管理多依赖开源工具如Gophish搭建攻击控制平台,实现邮件发送、模板管理、攻击跟踪和结果分析。Gophish与Evilginx等工具的深度结合帮助攻击者在复杂钓鱼活动中兼顾多因素认证绕过和大规模邮件投递。

针对基础设施安全,攻击者同样部署访问控制策略,如基于User-Agent和IP的白名单,提高对沙箱和自动化检测的防御。利用Cloudflare等CDN和WAF产品可以摆脱部分机器访问压力,并通过“Under Attack Mode”提供额外的人机验证,阻止机器人检测。邮件投递渠道方面,攻击者通常不自行搭建复杂的SMTP服务器,而是利用现成的邮件营销平台(如SendGrid、Mailchimp)和云邮件服务的子域名。凭借这些渠道的良好声誉,他们成功增加邮件入侵率和目标收件箱的到达率。更高级的诈骗攻击则采用被攻陷的企业邮箱发送,借助企业内部信任链,极大提高邮件的欺骗效果。此外,利用网站的开放重定向和XSS漏洞,通过合法域名做跳转成为攻击者常用的路径迷惑手段。

配合URL缩短服务利用其高信誉,攻击链接变得更具信任感。邮件内容设计强调视觉熟悉度和权威感,模拟品牌标志和布局,利用人类的认知偏差如“仅看见过效果更佳”以及“权威偏差”和“紧迫感”,增加用户点击和输入敏感信息的可能。设计中常用HTML和CSS复刻品牌LOGO,规避邮件客户端对图片链接的限制。利用发送人身份伪装与内容设计相结合,构筑对受害者的高度诱导。现实中,随着人工智能技术的发展,攻击者利用AI自动生成更自然流畅的钓鱼邮件和协议,进一步提升欺骗成功率。与此同时,防御侧同样借助AI完成异常行为的检测和内容辨识。

对抗钓鱼攻击需要多层协作,从邮件过滤、终端安全、网络监控到持续的安全意识培训。网络钓鱼技术的发展反映出黑客攻防演变的复杂互动,唯有把握技术趋势,结合综合防护策略,才能有效遏制威胁蔓延,保护企业和个人的信息安全。