BPFDoor作为一种针对Linux系统的恶意软件,其独特的隐蔽性和先进的技术手段,在网络安全领域引起了高度关注。BPFDoor的历史渊源跨越近二十年,在深入考察其代码起源和演变过程中,可以发现许多与早期软件项目的关联,这些串联起Linux恶意软件的发展脉络。早期的BPFDoor版本中采用的硬编码密码justforfun,不仅在多份泄露样本中出现,还与多个早期相关软件作品紧密相连,这一密码甚至与一部由Linux创始人林纳斯·托瓦兹于2001年出版的书籍同名。通过回溯这些关键线索,可以深入理解BPFDoor的技术根基及其进化轨迹。BPFDoor的开发者极有可能参考了2006年至2007年间出现的软件作品sniffdoor,该作品及其开发者WZT的历史背后隐藏了丰富的信息。sniffdoor作为BPFDoor的前身,其实现中存在许多与BPFDoor高度重叠的代码特征,尤其是在伪终端控制处理部分,这部分代码源自另一开源工具bindtty。

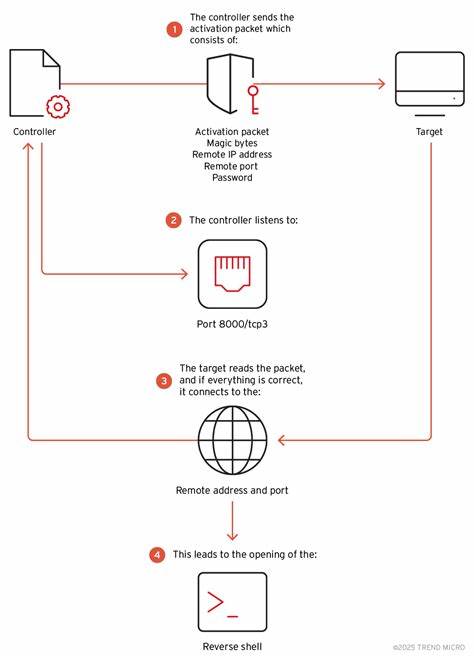

Bindtty本身展示了与2001年Phrack杂志中发布的内核rootkit代码的共通点,表明这条代码链条可以追溯更早。早期的sniffdoor利用裸套接字捕获网络数据包,支持魔术包唤醒机制,并提供绑定和反向shell功能,这些技术也成为BPFDoor后续版本的基础。BPFDoor则在此基础上不断优化,加入了例如Berkeley Packet Filter(BPF)过滤器来降低捕获的网络流量量,同时扩展了魔术包的协议支持范围,从最初的TCP扩大到UDP和ICMP协议。此外,BPFDoor引入了加密载荷功能和多种反取证手段,包括进程名称伪装、时间戳篡改、环境变量覆盖及嵌入iptables规则等。这样的技术提升显著增强了BPFDoor的隐匿能力和攻击效果。在技术细节层面,BPFDoor和sniffdoor的代码结构显示出一些明显相似的函数名和处理逻辑,不仅反映了它们代码复用的关系,也侧面证明了BPFDoor的开发者可能深入研究了sniffdoor的设计和实现。

历史上的sniffdoor开发者还发布了soshell以及其他工具,这些工具之间存在代码共享,尤其是在tty伪终端处理方面。遗憾的是,某些关联项目如conntty的代码并未被完整保存下来,限制了进一步的深入分析。BPFDoor家族的另外一个关键分支——NotBPFDoor,首次现迹于2016年,由分布在香港地区的样本提供者上传。NotBPFDoor具有与BPFDoor高度近似的代码结构,但也表现出独特之处,包括单一硬编码密码机制和以信号量替代文件互斥锁的进程同步方式。NotBPFDoor的启动进程名称相对固定,为portmap或rhnsd,这与BPFDoor后续版本随机选择进程名称的策略形成对比。NotBPFDoor的一项重要功能是保持系统开机后持续存在的能力,通过修改系统脚本实现恶意代码的持久驻留,这一特性后来在BPFDoor的演化过程中被移除。

此外,NotBPFDoor支持自行修改进程伪装名称和密码,且能够通过配置调整启动和结束时间,虽然这些时间参数实际并未被启用。这种自修改配置文件的设计极具创新,通过将配置数据附加写入自身ELF二进制文件,从而免去了外部配置文件的使用,增加了检测难度。值得注意的是,NotBPFDoor的互斥锁机制采用了libc的semget函数设置信号量,这种通过内核资源来实现进程锁定的方法,在某种程度上提升了锁定的隐蔽性,但也可能导致异常终止后需要手动清理信号量。分析历史时间戳发现,这种锁定机制的信号量键值对应的时间点为2015年6月5日,暗示NotBPFDoor的开发时间大致在此期间。与BPFDoor和NotBPFDoor相关的技术还涉及Linux内核模块(LKM)形式的根套件,如WNPS,其代码部分与上述两者共享。WNPS根套件具备隐藏恶意进程和通信的能力,显著提升了攻击工具的隐蔽性和持久性,进一步说明BPFDoor及其变种的开发者深谙Linux系统内部机制。

尽管如此,迄今为止仍无确凿证据明示BPFDoor及其亲缘代码的开发者身份。关于其密码“justforfun”的来源,存在多种可能解释,包括开发者自身对早期工具的延续或致敬、误导性假标记,或纯粹的巧合。此外,BPFDoor和sniffdoor可能共享来自尚未被发现的更久远项目的代码片段,在黑客和安全社区内,代码片段的流传和再利用极为常见。值得关注的是,sniffdoor的开发者曾参与多个知名恶意软件的制作,包括被指与APT 41相关联的adore-ng根套件。据报道,APT 41部分成员曾隶属于NCPH组,sniffdoor开发者在离开该组织的时间段内完成了上述作品,进一步指出这些威胁活动或许存在某种联系网。总之,BPFDoor不仅是一款设计巧妙、技术先进的Linux后门程序,其历史和代码体系呈现出丰富的关联网络。

通过细致的代码分析和时间线梳理,安全研究人员可以更好地理解Linux恶意软件的演化路径,从而提升防御和检测能力。随着技术的不断进步及新的样本被发现,未来围绕BPFDoor的研究仍将持续深化,进一步揭示其技术细节与威胁态势。当前面临的挑战包括对更隐蔽代码变种的识别与逆向,特别是在大型电信公司数据泄露案件中发现的最新版样本,以及其复杂的反取证手法和过程伪装策略。掌握这些知识有助于网络安全专家设计针对性的检测规则与响应措施,应对这一长期潜伏且影响深远的恶意软件威胁。