近年来,人工智能在信息安全领域的应用日益广泛,特别是在漏洞研究和利用代码开发方面展现出强大的辅助能力。CVE-2025-32433,这一备受关注的安全漏洞,引发了安全圈内广泛讨论。同时,公开漏洞利用代码(PoCs)的滞后性使得研究人员寻找新的方法以抢先掌握漏洞细节成为关键。本文将深入剖析如何借助AI的力量,从零基础迈向精准高效地编写针对CVE-2025-32433的漏洞利用脚本。 起初,获取漏洞相关信息是漏洞研究的基础步骤。CVE-2025-32433的公告包含了漏洞描述、影响版本以及修复详情。

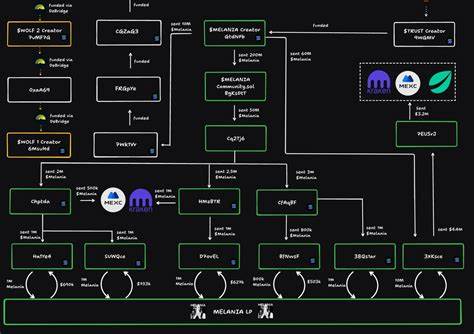

传统上,研究人员需要花费大量时间逐行对比受影响版本与修复版本的代码差异,从中洞察漏洞本质。而现今,通过人工智能模型,如GPT-4,这个过程大大简化。借助AI,可以自动化地解析补丁commit,获取版本快照,乃至分析修改点,快速定位漏洞引入原因和修复方法。 以一个著名安全研究员的实践案例为例,其首先从官方代码仓库中分别提取了漏洞存在的版本和修复后的版本文件夹,然后调用AI生成的Python脚本对两个版本内的关键文件进行了递归化对比。此操作不仅列出了变更的文件和具体修改行数,还通过统一的diff格式清晰呈现了代码变动,为后续漏洞理解和利用提供了直观依据。 AI不仅停留在数据整理阶段,更能执行深入的语义理解。

研究员将差异内容交给GPT模型,只需简短提示便获得了对漏洞根源的技术解析。模型准确指出,通过未对未经认证的SSH消息进行拒绝,导致攻击者能够发送特制消息,从而绕过安全验证。这种逻辑缺失恰恰是漏洞的核心所在。通过补丁中新增的认证检查逻辑,修复了该安全缺陷。 明确漏洞成因后,下一步是设计并实现漏洞利用的有效方法。传统思路访绕着网络协议细节和二进制交互,开发者需熟练掌握底层通信机制,耗时且易出错。

而AI则展示了独特优势,通过自然语言的交互,能够根据漏洞分析结果和协议栈规范,自动生成对应的利用代码。以Python为例,AI编写了利用socket模块构造SSH协议消息的脚本,实现未认证状态下触发漏洞的请求发送,从而在目标系统中执行任意代码或写入文件的操作。 然而,首次生成的漏洞利用脚本往往需要调试与完善,复杂协议的细微差异及实现细节均可能导致利用失败。此时,辅助调试工具和AI联合调优体现出强大效用。一位黑客使用基于AI的代码编辑器,结合终端交互,简洁提示“修复PoC”,让AI根据反馈自动改进并重构代码,最终实现了预期的漏洞利用效果,在目标环境成功写入标识文件,验证攻击途径的可靠性和有效性。 这种借助AI从漏洞识别到利用开发的一条龙服务,一改以往需要丰富专业知识和长时间调试的繁琐流程,使得非专业人员也能快速掌握最新漏洞的利用方法。

更重要的是,在公开利用代码发布之前,研究团队可以先人一步,主动分析并准备应对策略。 尽管人工智能在漏洞利用领域的应用极具潜力,但同时引发了业内对其安全伦理与责任的广泛关注。AI的便捷性大幅降低了漏洞利用门槛,可能助长恶意行为者快速开发攻击工具。此类技术一方面加快了安全防御研究的步伐,另一方面也提醒行业重视协调合作、负责任的漏洞披露和及时打补丁策略的重要性。 未来,随着AI能力的不断提升,它不仅会是安全研究者的得力助手,更将成为自动化漏洞挖掘、风险评估和防御机制优化的核心引擎。此次基于GPT-4实现的CVE-2025-32433利用代码生成案例,映射出未来AI驱动的安全创新路线图。

通过合理的规制和开放的合作生态,我们能够更好地平衡技术进步与安全防护,为数字世界构筑更加稳定和安全的防线。 总结而言,AI技术正以前所未有的速度改变着信息安全的格局。CVE-2025-32433漏洞利用代码的AI生成过程充分体现了这种变革带来的便捷性和高效性。从分析漏洞补丁、自动生成对比脚本,再到理解漏洞机制,并最终构造和调试工作利用脚本,整套流程的自动化极大提升了漏洞响应能力。随着越来越多安全研究人员和组织加入AI辅助的漏洞研究行列,业界对协同防护、漏洞披露流程和技术合规的诉求也愈发迫切。把握AI的发展趋势,合理引导其在安全领域的应用,将会是推动行业持续健康发展的关键所在。

。