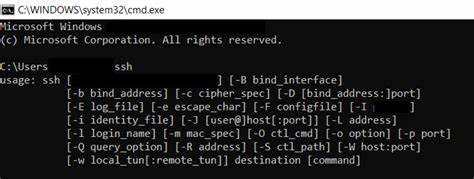

安全外壳协议(SSH)作为远程登录和管理系统的关键工具,被广泛应用于服务器管理和自动化任务中。尽管SSH在功能设计上不断完善,支持多种认证方式和复杂配置,但却没有内置一个本地命令在连接前自动执行的钩子机制。这个缺失引发了许多用户的疑问:为何SSH没有提供本地连接前钩子?本文将深入探讨这一问题的技术背景、安全考虑及可替代方案,帮助读者全面理解SSH设计理念及提升工作效率的方法。 首先,理解SSH协议的设计初衷至关重要。SSH目的是建立安全的加密通道,保障远程通信的机密性和完整性。因此,SSH客户端和服务器间的连接过程需保持确定性和简洁性,避免潜在的安全风险。

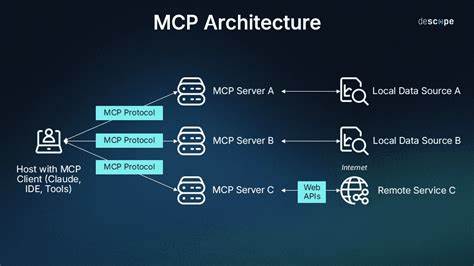

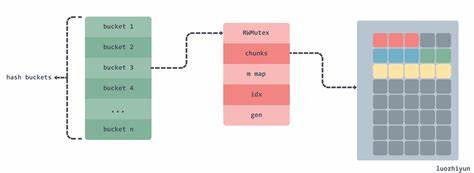

如果允许本地命令在连接前自动执行,则会增加攻击面,例如恶意脚本可能通过伪装成钩子执行不安全代码,进而危害客户端系统的安全。此外,连接前命令的多样性和不可控性,将给客户端软件的稳定性带来隐患,难以保证每种命令都能安全正常运行。 从技术架构角度来看,SSH客户端的连线建立流程相对固定,涉及会话初始化、协议协商、认证和加密算法协定。插入本地钩子逻辑将打破这个流程的纯粹性,可能导致连接延迟或不一致行为。尤其是考虑到SSH的跨平台兼容性,操作系统和环境的差异可能令钩子执行结果不稳定,难以维护和支持。这也是为何主流SSH实现诸如OpenSSH未将此类功能纳入核心设计的重要原因。

不过,缺少本地连接前钩子并不意味着无法实现类似功能。用户可以通过操作系统的shell脚本或配置文件灵活部署前置命令。例如,使用bash或zsh的别名和函数,在调用ssh命令前插入任意本地命令。此外,用户还可以借助SSH配置文件(~/.ssh/config)中的ProxyCommand选项,将连接过程中的流量重定向到自定义脚本,通过该脚本执行前置操作或日志记录,从而间接实现钩子效果。 另外,一些高级终端管理工具和自动化平台也支持更丰富的SSH命令预处理能力。比如Ansible在执行任务之前可以运行本地模块,或者借助专门的命令行包装工具实现自动化的连接前环境准备。

通过合理利用这些工具,用户可以弥补原生SSH客户端在连接前钩子上的不足,同时依赖外部成熟方案可以更好地控制安全性和稳定性。 进一步说,安全性是SSH设计的核心,任何扩展功能都必须严格评估潜在风险。连接前执行本地命令若引入不当代码,可能导致本地凭据泄露、环境污染甚至系统被入侵。因此,设计带有不确定性和执行风险的钩子机制,不符合SSH追求简洁安全的初衷。此外,用户需求的多样性也使得单一钩子定义难以满足所有场景,反而增加了维护负担。 从用户实际需求来看,运行连接前命令主要用于环境准备、身份验证前置处理或日志统计等。

针对这些需求,结合shell脚本、自动化工具及SSH参数定制可以达到优良的效果。举例来说,用alias命令定义一个包装ssh连接的脚本,可先运行本地安全扫描、VPN连接检查或其它必需服务,再发起SSH连接。此类方法简单灵活、易于定制且不影响原生SSH客户端的稳定性。 在未来,随着远程连接需求不断演变,SSH及其衍生工具可能会引入更加模块化和可扩展的特性,以满足用户对自动化和安全性的双重要求。然而,核心协议保持轻量和安全依然是首要考虑。对于需要高级预处理逻辑的用户,推荐关注业界成熟的运维和自动化框架,利用其钩子设计和任务流控制来实现更复杂的场景。

总结来看,SSH缺少本地连接前钩子源于安全、稳定和设计简洁性的综合考量,并非技术难题,而是权衡之后的合理选择。当前用户可以通过脚本和配置灵活实现类似功能,满足大部分应用需求。把握好安全边界和自动化要求,合理设计前置流程,才能发挥SSH的最大效用,保障远程管理的高效性与安全性。理解这一点,有助于运维人员和开发者更理性地使用和扩展SSH工具,提升工作效能。 。