近年来,随着移动互联网的迅猛发展,用户隐私保护成为业界和公众关注的重点。安卓作为全球应用最广泛的移动操作系统,其安全机制备受检视。近期一项研究曝光了一种名为“通过本地回环接口实现网页至应用的隐蔽追踪技术”,此方法由Meta(前Facebook)及俄罗斯科技巨头Yandex采用,影响数以亿计的安卓用户。本文将深入剖析该技术的工作机制、现实影响以及未来可能的防护方向。安卓系统的设计允许应用程序通过互联网权限开启监听本地回环接口(127.0.0.1)的端口。浏览器运行在同一设备上时,同样可以访问这一接口而无需显式用户授权。

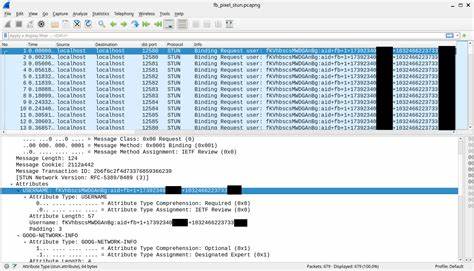

Meta和Yandex巧妙利用这一特性,打造起能够让网页中的JavaScript脚本与本地应用隐秘通信的桥梁,实现浏览器中的网页识别码与本地应用中用户身份的跨平台绑定。Meta的Facebook Pixel脚本通过WebRTC协议向本地若干UDP端口发送名为_fbp的cookie数据,通过一种被称为“SDP Munging”的技术将该cookie嵌入ICE协商消息的字段中。Facebook和Instagram应用则在后台监听这些特定UDP端口,接收该信息后与用户的账号数据绑定,并通过GraphQL接口回传到服务器,实现用户身份的无缝对接。令人关注的是,此技术绕过了诸如删除cookies、无痕浏览模式甚至安卓系统权限控制等多项现有隐私保护措施。用户即使在清理浏览器数据或未登录应用的情况下,也可能被追踪到其真实身份。相较于Meta的UDP通信手段,Yandex则使用一套更加复杂的HTTP和HTTPS请求体系,通过本地回环的特定TCP端口来桥接浏览器端和本地应用间的通讯。

Yandex Metrica嵌入的JavaScript脚本会向本地监听端口发送带有模糊处理(obfuscated)的参数,而本地Yandex应用则会回复编码的包含Android广告ID(AAID)等持久身份标识符的数据包。这些信息随后被汇总上传至Yandex的服务器。更值得关注的是,由于Yandex使用的是明文HTTP请求,其他恶意应用若监听这些端口,理论上能够窃听并分析用户浏览历史,令用户面临更大的隐私泄漏风险。安全研究团队还制作了相关概念验证应用程序,证实了通过监听这些端口能成功采集用户访问的网页URLs。Meta Pixel和Yandex Metrica的脚本广泛存在于数百万网站中,且部分网站在用户未明确授权或未接受Cookie同意之前就开始执行本地回环通信,实现潜在的未经同意追踪。研究数据显示,在美国和欧洲地区,小至千万级别的知名网站均存在采用上述技术,无视隐私合规规范,引发隐私权侵犯的担忧。

尽管Meta在2025年6月初已停止其Pixel脚本向本地回环发送数据的行为,Yandex同样也声明停止了该行为,但历史数据揭示出这一技术至少自2017年起已被Yandex应用,而Meta于2024年9月公开被检测。使用本地回环接口作为跨应用桥梁,突破了安卓传统应用沙箱和浏览器隔离的限制,是此次事件的核心争议点。安卓的应用间进程隔离政策在此场景下失效,使得用户无法通过常规权限设置阻止这种通信。主流浏览器(Chrome、Firefox、Edge)陆续针对该漏洞推出修补更新,Chrome甚至在近期版本中添加对上述端口的屏蔽,阻断WebRTC SDP部分的滥用行为。某些注重隐私保护的浏览器如Brave和DuckDuckGo浏览器则早已实现对本地回环请求的限制与拦截,用户可根据安全需求选择合适浏览器以降低风险。针对该追踪技术的曝光引发了开发者和网站主的关注,部分开发者在Facebook官方开发论坛中提出疑问,但未获得Meta有效回应,网站运营者亦对Pixel脚本调用本地接口的隐蔽行为感到不解。

普通用户对此无感知与控制能力,且现有流行的隐私保护手段(如无痕浏览、清理Cookies、重置广告ID)均无法规避此类基于本地通信的追踪方式,用户隐私风险陡增。未来从根本上解决此类问题不仅需要浏览器端的屏蔽和限制,更依赖Android平台加强对本地回环通信的访问控制、改进应用权限模型以及透明通知机制。平台应建设一套明确的用户告知与控制框架,提升对跨应用数据交换的审查和防范力度。对于网站所有者而言,合规加载第三方追踪脚本、尊重用户隐私同意尤为关键,避免未经明确授权便启动本地通信及用户标识共享。目前科研团队与主流浏览器厂商积极协作,努力推出全面防御方案,但仍需行业和监管层共同推动隐私保护政策与标准的完善。安卓用户也可通过选择隐私优先的浏览器、多端同步关闭广告追踪选项,以及审慎安装应用来降低被隐私侵害的风险。

总之,隐匿在安卓设备本地回环接口中的网页至应用追踪技术,暴露了移动生态系统在隐私保护方面的结构性弱点,其影响深远且复杂。只有通过多方协作,从技术、管理与法律多重角度入手,才能保障用户的数字生活隐私安全,抵御此类新兴的跨平台追踪攻击。随着研究的不断深入和公众的警觉性提升,期待业界持续强化安全保护措施,为用户创造一个更值得信赖的移动网络环境。