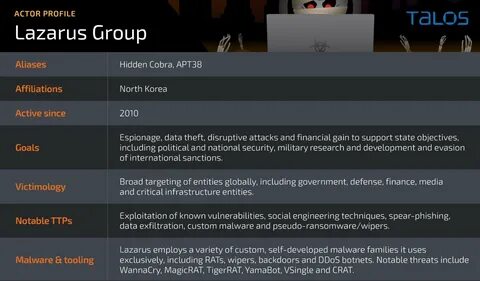

在网络安全领域,越来越多的攻击者针对开发者的环境展开攻击。其中,来自北朝鲜的拉扎鲁斯集团成为了一个重要的威胁。此次文章将聚焦于该组织如何通过恶意软件来窃取信息和植入后门,给开发者带来严重的安全隐患。 近年来,拉扎鲁斯集团频繁在网络犯罪活动中露面,尤其是针对加密货币平台的攻击,他们最近成功从加密货币交易所Bybit盗取了高达15亿美元的资金。除了针对金融行业的攻击,拉扎鲁斯集团似乎也开始将其目光投向开发者社区,使用恶意软件包来破坏开发者的工作环境,窃取敏感数据。对此,安全研究机构Socket发表了最新的研究报告,详细揭示了这一攻击行为。

**恶意软件包的传播手法** 拉扎鲁斯集团利用npm(Node Package Manager)这种流行的JavaScript库和注册表,发布了六个恶意软件包,专门用于破坏开发者的环境,窃取凭据与提取加密货币数据,并部署后门。这些恶意软件包通过模仿真实信任库,利用了常见的typosquatting策略,使得开发者很容易误下载到恶意文件。 例如,恶意软件包“is-buffer-validator”与广泛被接受的“is-buffer”模块非常相似,增加了误下载的可能性。据Socket的报告,这些恶意软件包已经被下载超过300次,显示出拉扎鲁斯集团在开发者社区中的影响力。 **恶意软件的功能与危害** Socket的研究发现,这些恶意软件的代码能够收集系统环境的详细信息,包括主机名、操作系统以及系统目录。尤其值得注意的是,该恶意软件会系统化地遍历浏览器的资料库,以查找和提取敏感文件,例如Chrome、Brave和Firefox的登录数据,以及macOS上的钥匙串档案。

此外,恶意软件特别针对加密钱包,试图提取特定的历史数据。 在对恶意软件包进行深入分析后,研究人员发现这些软件与拉扎鲁斯集团以往的活动有许多共同点,其中包括代码混淆技术、命令与控制机制的一致模式以及部署其BeaverTail信息窃取器的做法。 更令人担忧的是,Socket的研究还发现了一个恶意脚本,它下载了额外的恶意组件,如InvisibleFerret后门。这个脚本目的远不止于凭据盗取,它试图嵌入到开发工作流程中,确保即使一个阶段被检测并移除,仍然能够维持后续的持续感染。因此,开发者必须对此保持高度警觉。 **防范措施与建议** 为了避免感染此类恶意软件,组织和开发者应采取多层次的检测和防御策略。

具体建议包括: 1. **实施代码审查**:在下载和使用任何第三方库之前,务必进行全面的安全审查,以确保其来源可靠。 2. **使用自动化依赖审计工具**:通过开发工具和平台提供的依赖审计功能,及时识别并处理潜在的恶意更新。 3. **监控异常依赖变化**:持续监控项目中的依赖关系,以便及早发现可疑的变化和更新。 4. **阻断与已知C2端点的连接**:防止恶意软件与其控制服务器进行数据外传,制止信息泄露。 5. **沙盒测试不可信代码**:在受控环境中运行不熟悉的代码,以便检测任何可疑的文件系统或网络活动。 6. **部署端点保护措施**:使用端点保护软件来监控系统中潜在的异常活动,及时发现可疑行为。

**总结** 拉扎鲁斯集团针对开发者的攻击行为提醒我们,在当前的网络环境中,开发者面临着前所未有的安全挑战。通过了解恶意软件的传播途径和防御方法,开发者可以更好地保护自身的数据安全。保持警觉,实施相应的安全策略,将为开发者创建一个更加安全的工作环境。