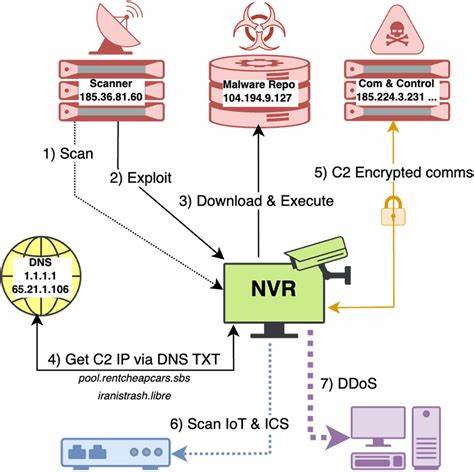

随着物联网设备的普及和智能家居的兴起,网络攻击的面貌也日益复杂。RapperBot这一恶意软件家族的出现,令人警觉其快速传播和驱动大规模DDoS攻击的能力,体现了当代网络安全的巨大挑战。从感染到发动攻击,RapperBot的过程只需短短数秒,令人难以防范。了解其运作机制和基础设施,有助于防范类似威胁,守护数字资产安全。 RapperBot最初通过扫描互联网中暴露的脆弱网络视频录像设备(NVR)识别攻击目标。这些设备通常存在固件缺陷,未及时更新补丁,或仍使用默认密码,极易成为攻击入口。

威胁行为者利用针对特定型号的零日漏洞,对设备执行路径遍历攻击,窃取管理员账户的明文及哈希密码。凭借窃取的凭据,进一步连接设备管理端口,上传伪造固件,实现恶意代码的植入。 此攻击链条的复杂性令人印象深刻。恶意固件并非简单的更新包,而是包含针对设备极其有限系统环境设计的脚本。由于NVR所搭载的BusyBox环境支持极少,无法使用常见的下载工具,攻击者巧妙利用NFS网络文件系统挂载远程共享,将恶意二进制程序执行于本地。此种策略既规避了传统下载工具缺失的限制,也减少了检测难度。

感染成功后,RapperBot不会在设备中建立持久化机制,而是依赖不断扫描及二次感染维持存活。其主动进行大规模互联网扫描,重点检测开放端口如HTTP端口80、管理端口34567及Telnet端口23。它通过暴力破解尝试获得其他设备凭据,持续扩大感染范围。 恶意程序启动后,会与硬编码域名进行通信,这些域名并不通过传统ICANN DNS解析,而是利用OpenNIC项目提供的替代DNS根服务器解析专属的.libre顶级域。通过查询域名的TXT记录,RapperBot能获取最新的命令与控制(C2)服务器IP列表。值得注意的是,这些TXT记录数据均经过自定义加密,增加了流量分析及溯源的难度。

实际解密过程涉及复杂的多阶段算法,类似于改良的RC4加密,结合自定义的基数转换。攻击者使得我们仅凭监测网络流量无法轻易还原C2服务器地址,增强了基础设施的隐蔽性和抵抗能力。恶意软件随后尝试连接多个C2服务器,建立加密通讯链路,接收攻击指令及外围扫描任务,同时执行分布式拒绝服务攻击。 RapperBot发起的DDoS攻击规模惊人,曾多次被用以攻击诸如DeepSeek和X等大型平台,流量峰值高达数Tbps,创下了网络攻击的新纪录。它利用被感染的NVR设备不断刷新攻击目标,通过UDP洪泛及TCP扫描耗尽目标系统资源,给受害者带来严重的网络中断和经济损失。 值得关注的是,RapperBot攻击并非一成不变,而是持续演进的恶意生态。

早期固件利用简单明文凭据收集和清除策略,后来逐步引入更加复杂的加密通信和自我保护机制,甚至伪装文件、反调试技术层出不穷。攻击基础设施也经历多次迁移替换,包括扫描器、C2地址以及恶意代码存储服务器,使防御者难以形成有效情报链条。 RapperBot的研究和深入分析得益于网络安全社区的通力协作,结合现场流量捕获、恶意样本逆向及DNS架构分析,为我们展现了攻击链的全貌。特别是通过古老的网络技术,如10 Mbps集线器和Raspberry Pi的组合来隔离环境捕获流量,研究人员揭示了恶意流量高峰时的异常行为,提供了详尽的检测依据。 此外,研究团队利用崭新的工具和人工智能辅助逆向技术,提高对恶意代码加密逻辑的理解和实现自动解密脚本,促进威胁情报共享及快速响应。相关报表和指标即刻在公共平台发布,为全球网络运营者、ISP及执法机构提供了有效防护指南。

尽管相关执法机构联合开展了"PowerOFF行动",拘捕了主要操作者,对RapperBot发动了实质性的打击,令基础设施一度瘫痪,但由于IoT设备的普及及维护不足,类似攻击仍难根除。每一次设备重新启动后,若网络暴露漏洞未修补,就可能再次被感染。 未来有效防范RapperBot及同类物联网恶意软件,依赖于多方面努力。个人用户需警惕使用过时设备,及时更新固件,采用强密码及关闭不必要端口,尤其是禁用无用的UPnP协议,防止端口被自动映射至外网。企业及组织则需建立全面设备资产清单,具备漏洞管理流程,部署入侵检测系统监测异常流量,辅以威胁情报实现早期警报和响应。 总结来看,RapperBot的出现凸显了物联网安全薄弱环节对全球互联网的深远影响。

其快速感染能力和强大攻击规模,无疑是对网络安全防御体系的严峻挑战。唯有持续加强设备供应链安全审核,推广安全设计理念,以及强化用户安全意识,才能有效遏制此类恶意软件的扩散。 在数字化步伐加快的大背景下,网络空间的治理需融合技术创新、法律监管及国际合作。面对RapperBot等高级威胁,全球安全社区应持续合作,推动透明情报交流和资源共享,共筑安全防线。如此,才能在不断升级的网络攻防对抗中,守护信息社会的稳定与健康发展。 。