在当今数字化高度发达的时代,网络安全问题愈发凸显,恶意软件(Malware)的分析与研究日益成为信息安全领域的重要组成部分。尽管恶意软件一词常常令许多人感到恐惧,但深入了解它们的内部机制,反而可以为我们提供强有力的保护手段。本文将带您走进恶意软件分析的世界,探索这个复杂而神秘的领域。 恶意软件分析是对计算机病毒、木马、间谍软件等恶意代码的检查和研究。通过专业的分析工具和方法,研究人员可以识别恶意软件的行为、传播方式以及潜在危害。这一过程不仅需要深厚的技术背景,也需要饱满的好奇心和对网络安全的热情。

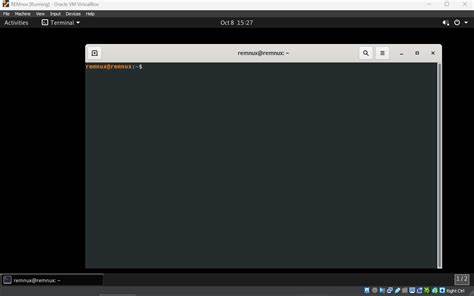

在这方面,许多网络安全专家和研究人员开始公开他们的学习经历和实战技巧,以帮助更多人了解恶意软件的威胁。 在进行恶意软件分析之前,首先必须强调安全性。对于任何想要进入这个领域的人来说,确保自己和分析环境的安全是第一要务。通常情况下,研究人员会选择在虚拟机(VM)中进行恶意软件的分析,以避免对主机系统造成损害。这意味着我们需要设置一个隔离的环境,比如创建多个虚拟机,并对其进行严格的网络隔离设置,确保恶意软件无法传播至主机或其他网络。 为了能够有效开展恶意软件分析,研究人员通常会搭建一个由多个虚拟机构成的环境。

在这个过程中,使用像Remnux和Flare VM这样的特定系统是非常普遍的。这些系统已经集成了一系列必备的工具,方便进行静态和动态分析。静态分析是初步步骤,通过对恶意软件进行不运行的检查,可以提取其基本信息,比如文件特征、哈希值等。而动态分析则是通过执行恶意软件并观察其行为,来深入了解其实际影响。 在静态分析阶段,文档记录至关重要。这不仅有助于研究人员在分析过程中理清思路,还能为后续的深入调查提供参考。

对于许多研究者来说,保持良好的文档习惯是成功的关键之一。此外,许多恶意软件会被压缩或加密,分析人员通常会使用命令行工具来计算文件的哈希值,以确定其唯一性。 一个知名的工具是VirusTotal,它能够对恶意软件样本进行在线分析,通过已知的数据库检测是否存在类似威胁。当分析人员上传样本到VirusTotal时,系统会返回该样本的潜在信息,帮助分析人员了解更多关于该恶意软件的背景和影响。 在完成初步的静态分析后,分析人员通常会转向使用更为复杂的工具进行深度分析。例如,PEView可以帮助研究者检查Windows平台上的可移植可执行文件格式。

通过分析字节偏移量、时间戳等信息,研究人员可以判断恶意软件的潜在来源和其作者的目的。 除了静态分析,动态分析同样重要。动态分析涉及在控制环境中执行恶意软件,以观察其行为。例如,研究人员可能会通过监控网络流量,记录恶意软件如何与外部服务器进行通信,以及其试图窃取哪些信息。在这个过程中,捕获到的DNS请求和HTTP流量可以帮助研究者重建恶意软件的操作方式,进一步揭示其目的和攻击模式。 近年来,一些新兴的工具,如CAPA和Vivisect,开始在恶意软件分析中发挥重要作用。

CAPA通过分析代码中的功能点,帮助研究人员识别恶意软件的具体能力。例如,它可能揭示某个样本是否具备下载、上传数据或执行其它指令的能力。而Vivisect则专注于提取字符串和字节模式,协助分析人员对复杂的恶意代码进行解读。 然而,尽管各种工具和技术不断涌现,恶意软件的种类和复杂性依旧令人震惊。恶意软件的开发者通常具备高超的技术水平,他们设计的恶意代码常常运用多种复杂的规避机制,以逃避检测和反制。这意味着,作为分析人员,需要不断学习最新的威胁,保持对新型恶意软件的敏感性。

除了技术层面的提升外,恶意软件分析还要求研究者具备良好的直觉和逻辑思维能力。在分析过程中,他们往往需要用“侦探”的思维模式,仔细推理各种迹象,结合不同的信息来源,逐步拼凑出完整的事实。此外,沟通与协作也是该领域不可或缺的一部分,研究人员常常需要与其他安全专家分享发现和经验,以提升整体的网络防御能力。 未来,随着人工智能和机器学习等技术的持续发展,恶意软件分析也将迎来新的变革。这些技术将能够帮助研究人员更高效地处理庞大的数据量,识别潜在的恶意活动。同时,它们也可能在自动化分析、样本分类等方面大显身手,进一步提高分析效率。

总体而言,恶意软件分析是一个充满挑战与机遇的领域。随着网络攻击的形态日益多样化,深入理解恶意软件的行为与特征,将为安全专家和研究者提供宝贵的洞见。只有通过不断的学习和研究,才能在这场与恶意软件的斗争中占得先机,守护我们的数字世界。