在Linux系统的安全领域,内核Rootkit一直是攻击者获取系统最高权限、隐匿恶意行为的常用手段。随着内核安全机制不断加强,传统依赖于内核符号表kallsyms的Rootkit逐渐变得难以施展,如何在完全没有kallsyms支持的环境下实现内核劫持,成为技术难题。Ksymless正是在这样的背景下应运而生,它是一款无视kallsyms和kprobe符号定位的内核Rootkit,针对Linux 6.11及以上x86-64架构,具备极强的隐蔽性和侵入能力。本文将深入解析Ksymless的技术架构、实现原理及安全风险,揭示其在现代操作系统安全防护中的挑战性。 kallsyms是在Linux内核中用来解析内核符号地址的功能模块,通常用于调试和性能分析。然而,为了增强内核安全性,越来越多的发行版本在编译时移除了该符号表,导致基于kallsyms的Rootkit定位函数地址变得困难。

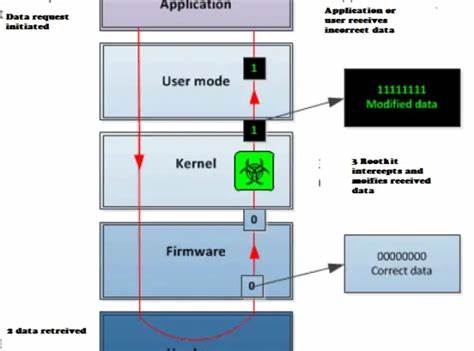

kprobe作为一种内核动态追踪技术,也依赖于kallsyms,使得攻击者在没有kallsyms的情况下无法通过kprobe实现辅助定位。Ksymless正是绕过这两个依赖的突破口,其设计理念是不依赖内核符号表,而是通过静态分析、自我定位及内存扫描等手段实现关键函数地址的提取。 技术上,Ksymless通过多种创新方式破解内核地址无符号的屏障。它采用静态ELF文件代码注入技术,在不暴露符号信息的前提下,将特定的shellcode植入内核关键组件,尤其是系统初始化守护进程systemd,使Rootkit具备强大的持久化能力。该Rootkit还使用路径解析技术对/proc文件系统操作进行拦截,隐藏自身的文件、模块及网络连接,避免被传统安全工具检测到。此外,其设计不使用ftrace进行函数拦截,而是自行实现基于函数指针和代码覆盖的钩子机制,确保钩取的灵活性和隐秘性。

在实际攻击场景中,Ksymless的持久化策略尤为突出。通过自动注入shellcode到systemd守护进程,Rootkit能够在系统重启后自动加载,实现在目标环境下的长时间隐蔽存在。攻击者甚至可以利用其提供的远程Shell访问后门,进行命令执行和权限提升,从而完全掌控受害主机。Ksymless的攻击过程通常通过配套的工具脚本完成,如create-usb.sh用于快速制作含Rootkit的最小Live USB环境,attack.sh则实现对目标分区的Rootkit植入,极大地方便了攻击者的攻击部署。 作为实验性质的项目,Ksymless在Ubuntu 24.04等现代Linux发行版的6.11内核环境下进行了充分测试。开发者强调其纯教育研究目的,提醒用户仅限于安全研究和实验环境中的试验使用,防止因使用不当导致系统不可逆损坏。

其源码托管于GitHub,并开源GPL-2.0许可证,便于安全社区进行学习和验证。 从安全防护角度,Ksymless的出现意味着仅靠取消kallsyms支持已不足以抵御高级内核攻击。传统依赖符号表完整性的防护机制需要补充基于行为分析、内存完整性保护和多层次安全策略的新手段。系统管理员需针对Rootkit隐藏、系统守护进程篡改及内核函数钩取进行严格监测,结合内核完整性检测工具和实时异常流量分析,提升对高隐蔽性Rootkit的发现能力。与此同时,安全研究者应关注无符号依赖Rootkit的技术发展动向,推动内核安全机制的持续革新,以降低内核被劫持的风险。 近年来,随着云计算、容器化部署和物联网设备的大规模普及,内核安全风险显得尤为关键。

攻击者通过Rootkit实现持久控制能够构建隐秘的后门通道,影响大规模生产环境的安全稳定。Ksymless代表了Rootkit技术在绕过符号解析限制方面的最新探索,也提醒我们安全攻防永远是一场技术不断进步的竞赛。只有不断更新防护思路,加强核心组件的安全设计,才能在未来的网络战场中保持主动。 总之,Ksymless作为一个开创性的无kallsyms依赖内核Rootkit项目,凭借自主符号解析、代码注入持久化、路径解析隐藏及函数钩取等复合技术,为我们揭示了内核安全防护的新挑战。深入理解其底层原理和攻击路径,有助于提升安全从业者的威胁感知能力,为构建更加坚固的Linux内核防护体系提供借鉴。同时,Ksymless也强调了规范使用内核模块与监控机制的重要性,防范恶意代码在系统深层次运行带来的风险。

未来,只有推动开源社区与安全研究者的合作,结合先进的机器学习及态势感知技术,才能构筑起对抗隐匿Rootkit的坚固防线,保障操作系统的安全可靠运行。