近年来,随着区块链技术的飞速发展及人工智能辅助开发工具的普及,开发者们愈发依赖于各种扩展插件来提升编码效率与智能化水平。Cursor AI作为基于Visual Studio Code的智能开发环境,因其融合AI功能,尤其在Solidity智能合约编写领域受到区块链开发者的青睐。然而,正是这一热门环境引起了黑客的注意,一种伪装成Cursor AI扩展的恶意软件悄然流入了Open VSX平台,引发了广泛的安全警惕。黑客通过发布伪装成Solidity语言支持扩展的恶意插件,成功迷惑了大量开发者,造成了严重的加密资产被盗事件。 开源扩展市场Open VSX,是一个面向多种编辑器与IDE的插件商店,因其开放且多样化的生态,为开发者提供了丰富资源。然而开放性也带来了潜在安全风险。

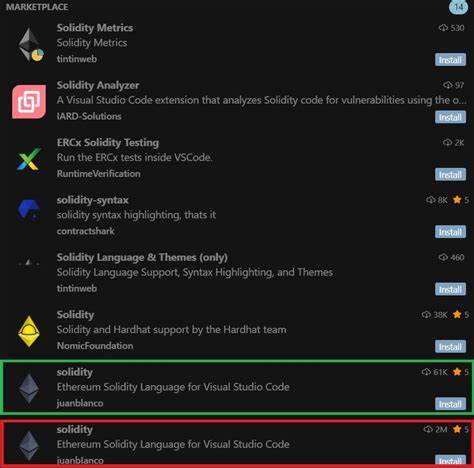

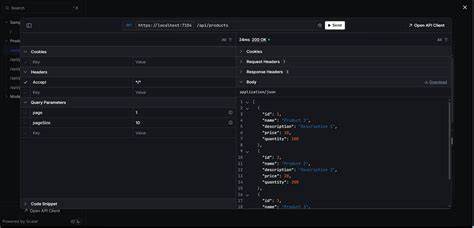

此次事件中,黑客发布的恶意扩展表面上宣称为Solidity代码的语法高亮及优化工具,实则完全没有实现任何声称功能。它的核心是隐藏在名为extension.js的文件中,该文件会向指定的远程服务器发起请求,下载并执行PowerShell脚本,从而在受害设备上激活恶意程序。 有趣的是,受害者是一位具有丰富区块链开发经验的俄罗斯程序员,且他的操作系统正是新近安装,且仅安装了必要软件。尽管他对网络安全保持高度警惕,依然因恶意扩展排名优化机制和相似度误导而中招。Open VSX的搜索排序算法综合考量扩展的下载量、新鲜度及评分,恶意扩展利用近期更新时间较新且下载量据称达数万,排名反超真正的官方扩展。开发者在搜索Solidity相关插件时,误点击排名靠前的恶意版本。

其描述和UI均抄袭合法插件,极大误导用户辨别真假。接着安装的恶意扩展不仅未实现任何开发功能,反而悄无声息地下载并安装了多个远控组件,包括公开的ScreenConnect工具,恶意后门Quasar以及信息窃取器。这些代码可远程控制机器,窃取浏览器信息、邮件和密钥钱包,最终导致受害者数十万美元的加密货币惨遭窃取。 此类事件暴露出开源生态中身份验证和扩展审核的薄弱环节。黑客通过伪装开发者名字细微差别(例如将juanblanco中的字母l替换成大写I)进一步混淆视听,使得两者在视觉上几乎难以区分。这种“字体欺骗”手法与在知名平台上利用搜索排名和假流量制造下载量的策略相结合,大大加剧了安全风险。

专家指出,攻击者甚至同时在多个相关生态系统(如npm包管理器)投放恶意代码,从Visual Studio Code的不同扩展到Node.js依赖工具,形成跨平台的持久隐患。 对广大区块链开发者和普通用户而言,应当从此事件中汲取深刻教训。首先,切勿仅依赖下载量或排名判定扩展的安全性。应优先选择已通过官方验证和广泛认可的插件,关注开发者身份及历史记录。其次,安装前仔细阅读扩展权限和代码开放情况,若条件允许可本地审查关键文件的行为逻辑。更重要的是,保持操作系统和安全软件的及时更新,利用多层次安全防护,如行为监控、防病毒与防火墙等手段综合防御。

当前,安全专家建议开发管理平台加强多维度审核机制,利用人工智能和机器学习技术进一步鉴别异常扩展,避免恶意程序利用平台漏洞传播。同时,社区应形成共识,推动扩展使用标准化审计流程,保障使用者免受隐患。 需要特别关注的是,尽管恶意扩展在发现后及时被Open VSX下架,但攻击者迅速推出了具有更高假下载量的新版本。此举说明攻击行为具备高度组织性和持续性,安全局势仍然严峻。攻防双方持续博弈,用户安全意识与平台协作必须同步升级。 综合来看,恶意扩展示例对于软件开发领域提出了诸多挑战。

诸如依赖开源组件和第三方插件的现代软件开发模式,在提升效率同时也增加了供应链攻击和安全管理的复杂性。尤其在高价值的区块链资产领域,任何细小疏忽都可能带来灾难性后果。 因此,建议开发者和企业加强安全培训和风险管理,定期开展安全审计,建立完善的漏洞报告和响应机制。利用诸如代码签名、扩展沙箱隔离等技术也是有效防范手段。此外,积极关注安全社区和研究机构发布的最新威胁情报至关重要。总之,保护数字财产和开发环境不受恶意软件侵害,需要多方力量通力合作,共筑坚固防线。

未来,随着人工智能辅助开发工具的不断演进,相关安全威胁也将更加隐蔽和多样。仅靠传统的反病毒软件已难以全覆盖,需要借助行为分析、基于用户习惯的异常检测等先进技术。在这个过程中,用户教育和安全文化的培育依然是最大的防护屏障。 综上所述,Open VSX恶意扩展事件不仅反映了当今开源生态面临的安全风险,也敲响了区块链及AI开发者的警钟。通过结合技术防护、平台优化和用户自觉,才能最大化保证软件供应链的安全和区块链资产的保护。对于广大从业者来说,提升警惕、严格筛选扩展并实时更新安全策略,是抵御这类新型攻击的不二之道。

。