随着网络攻防技术的不断演进,命令与控制(C2)框架在渗透测试及攻击活动中扮演着至关重要的角色。HTB Backfire任务正是围绕主流C2框架中暴露的漏洞展开,通过攻破这些框架实现目标机器的深度控制,展示了现代渗透测试中漏洞利用与权限提升的综合流程。本文将深入解读HTB Backfire中涉及的Havoc和HardHat两个广泛使用的C2框架,帮助读者了解漏洞挖掘、利用以及防御的关键细节。首先,明确什么是C2框架至关重要。C2框架即命令与控制架构,能够让攻击者远程管理已感染设备,执行命令、上传下载文件,甚至持续操控目标系统。主流的C2框架通常具有模块化、灵活扩展的特点,既方便红队测试,也成为APT攻击的利器。

在HTB Backfire实例中,通过信息收集与端口扫描,攻击者首先收集目标机器开放服务的详细信息。使用Nmap工具发现了三处关键端口开放,包括SSH服务和运行在非标准端口的Nginx网页服务器。该网页服务器的一个特殊配置——缺乏索引文件,使得攻击者得以访问网站的根目录,进一步搜集敏感信息。在目录下发现了两个关键文件,一个是命令控制框架的配置文件havoc.yaotl,另一个是疑似补丁文件disable_tls.patch。配置文件中暴露了C2服务器的连接凭据,这对渗透测试者来说极具价值。因为持有这些凭据意味着攻击者可以直接尝试连接C2服务器,甚至加载恶意模块,实施入侵操作。

漏洞利用的核心在于C2框架本身存在诸多安全疏漏,尤其是认证机制不严密、配置文件明文存储敏感信息、服务未限制访问权限等。通过对havoc.yaotl文件的分析,可以解码出背后的用户凭据以及潜在的通信加密不足,这为后续的攻击链铺平道路。此外,结合HardHat框架的弱点,模拟攻击者的权限获取路径是关键环节。常见的攻击方案包含逻辑漏洞利用、输入验证缺陷以及密码绕过等方式。通过这些漏洞,攻击者能获得初始访问权限。获取初始权限后,权限提升成为第二重点。

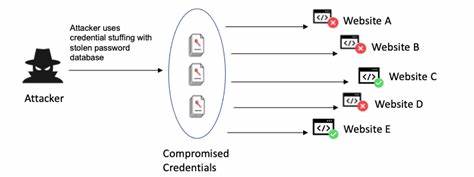

HTB Backfire中展示了利用sudo命令组合改写iptables规则的方法,成功避开权限限制,转而获得目标系统的超级用户权限。利用iptables不仅能在系统层面隐藏后门,还能控制网络流量,进而进一步保持对系统的持久接入。此外,实际操作中推荐配合虚拟化技术及匿名工具以规避风险,保证渗透测试环境的安全性。值得关注的是,HTB社区强调不要在包含重要数据的设备上执行此类任务,结合实际红队工作经验,环境隔离与安全策略执行是基本要求。专家还建议结合常用自动化工具和自定义脚本,持续追踪目标主机异常活动,确保漏洞利用的效率与成功率。总结来看,HTB Backfire任务不仅是一次技术性质的挑战,更是对现代命令与控制框架安全性的全面警示。

从侦察到扫描,从漏洞挖掘到权限提升,每环节都体现出渗透测试与攻击手法日益复杂的趋势。对安全研究人员而言,掌握和理解这些流程,不仅有助于提升自身攻防能力,更能为防御企业级环境中C2威胁提供宝贵的经验和策略支持。未来,随着C2框架的发展及功能增强,安全社区需不断加深对其内部机制的研究,发掘潜在风险,构建更加完善的防护体系,以应对日益严峻的网络攻防挑战。