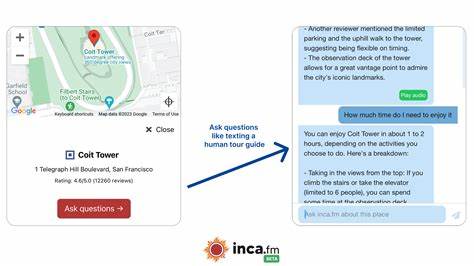

随着智能家居设备的普及,视频门铃因其便捷的远程监控功能受到了广大用户的青睐。然而,这些连接互联网的设备往往面临着复杂的安全挑战。Blink视频门铃作为亚马逊旗下的知名产品,近日被安全研究员发现存在严重的安全漏洞,令人警醒物联网设备在设计和实现中的安全隐患。本文将深入剖析Blink视频门铃所暴露的核心安全问题,从漏洞的发现过程、设备架构分析、漏洞机制原理到最终利用方法,全面呈现这一黑客研究实例,揭示智能设备安全防护的必要性。首先,漏洞的起点源于2018年发布的Blink视频门铃的软件版本12.81及其之前版本中存在的一个HTTP服务器缓冲区溢出问题。该HTTP服务器仅在设备初始化设置过程中运行,攻击者只需在设备Wi-Fi范围内于设备配置初始阶段发送特制HTTP请求,即可触发该溢出漏洞。

缓冲区溢出导致内存被篡改,由于存在一条关键的受信任启动绕过机制,攻击者能够借此获取设备的任意代码执行权限。换言之,攻击者无需物理接触,仅凭设备初始设置阶段的网络通信,即有可能完全掌控该设备。这一发现者名为Jackson Donaldson的安全研究者,通过巧妙结合逆向工程和漏洞挖掘技术,揭开了Blink视频门铃内部的细节。由于Blink搭载的主控芯片采用了罕见的ARCompact架构,这对大多数主流的反编译工具构成了挑战。研究团队利用硬件调试、芯片读写、固件镜像提取等手段,成功获取了设备固件映像。通过深入分析二进制数据,研究者找到了隐藏于固件中的应用代码、加密密钥以及网络协议实现,并最终在HTTP服务器组件中发现了关键代码缺陷。

为了完成对该漏洞的利用,研究人员进一步分析据悉Blink视频门铃的启动链条。设备中兼有ARM和专用ARC微控制器,ARM负责启动和固件加载,ARC芯片执行主要应用程序。启动加载流程经过复杂的多阶段验证,包括设备闪存的校验和和加密配置。安全研究者发现了启动过程中存在的一个严重缺陷:所谓的“受信任启动”机制并不完全可信。设备允许未经认证的固件替代原始固件,而对工厂模式固件的哈希值更新缺乏适当的身份验证,导致攻击者只要能修改该哈希值,即可注入恶意固件,实现持久化的代码植入。这暴露出设备在固件更新和启动机制设计中存在架构缺陷。

攻击链的关键节点是HTTP服务器处理设备共享密钥的过程。研究者挖掘出HTTP请求中用于共享秘密密钥设定的代码存在AES-CBC解密时缓冲区长度传参为零的逻辑错误,导致栈上缓冲区溢出。该漏洞可通过构造特定的加密密文实现,虽然攻击者理论上无法知晓设备的密钥,但逆向过程中发现了旧版协议中的兼容模式可无需密钥验证直接操纵数据结构,成为利用入口。同时,也利用了AES-CBC加密模块的可修改性,能够在已知密文明文对的基础上构造有效载荷,对数据进行恶意篡改。针对该栈溢出漏洞,研究人员构造了专门的ROP(Return Oriented Programming)链,通过利用设备中现存指令序列完成代码执行流程的劫持。由于ARCompact架构缺乏现成的ROP链自动生成工具,排查代码中可用的指令序列成为关键。

为绕过数据与代码缓存分离带来的技术限制,攻击链设计精巧地先将恶意代码写入可执行内存区域,再跳转执行,实现完整的任意代码执行。为扩展攻击面,研究者还分析固件升级接口,发现该接口允许通过网络上传更大数据包并将在设备指定地址加载程序,成为远程持久化后门植入的理想入口点。研究团队由此移植C语言编写的自定义payload,利用交叉编译工具链并使用特定链接脚本,编译生成可直接在设备上运行的小型程序,通过对于原有固件的函数调用实现数据泄露、控制执行流等操作,使得所构造的攻击威胁具备了持续性和隐蔽性。该项目最令人瞩目的是信任链的被破坏及利用。尽管设备配置设有多层身份验证和固件校验机制,但由于关键设计错误,攻击者能够修改被视作不重要的工厂重置固件哈希值,绕过固件完整性验证。这反映出物联网设备在防护设计时未能充分考虑全局威胁模型,仅依赖单点安全防护极易沦为攻击突破口。

对于用户角度来说,该漏洞存在的唯一限制条件是攻击者必须处于Blink视频门铃初始设置阶段的无线信号范围内,并能捕获初始化时的未加密网络流量。虽攻击窗口较短,且对普通用户危害有限,但对于高级攻击者或情报机构而言,这种绕过受信任启动机制、实现远程控制的手段无疑带来了极大威胁。针对被曝光的漏洞,厂商在2025年7月发布了12.82版本固件,修复了该HTTP服务器缓冲区溢出问题。但根据作者后续分析,启动机制绕过仍然可能存在,安全隐患未被完全根除。针对该问题,使用者应当及时升级至官方最新固件,并且在设备配置初期保持警惕,避免接入不可信网络。同时,对厂商而言,加强受信任启动的设计、完善加密协议和固件签名体系,是保障设备长期安全稳定运行的关键。

此外,该研究还暴露了智能家居设备安全整体面临的挑战。许多厂商为追求产品上市时间和成本效益,忽视安全设计和代码审计,导致漏洞层出不穷。业界亟需建立统一的物联网安全规范和定期安全检测规则,提升产品安全防护能力。安全研究人员作为推动行业进步的重要力量,其逆向分析和漏洞挖掘工作不仅为厂商敲响警钟,更为用户提供了宝贵的防护建议。Blink视频门铃漏洞事件提醒我们,智能设备安全不可小觑。用户在享受智能家居便利的同时,应关注设备安全更新,合理配置网络环境。

厂商则应加大研发投入,严审源代码和固件更新机制,强化认证和加密流程。只有多方携手协作,才能为物联网设备筑起坚固防线。未来,随着物联网设备的数量与复杂度激增,更多类似的漏洞仍有可能被发现。我们期待技术社区和厂商共同努力,构建更健壮的安全生态系统,以保障智能生活的安全与隐私不受侵害。总结来看,Blink视频门铃的安全漏洞揭示了现代物联网设备中典型的安全隐患,包括设计缺陷、加密使用不当和启动验证漏洞。通过深入的逆向工程、协议分析和代码审计,研究人员成功构建了包括缓冲区溢出、ROP链和持久化绕过在内的综合攻击链,展现了安全攻防的复杂性。

该案例不仅提升了行业对智能设备安全的重视,也为后续安全研究和技术防护提供了宝贵经验。