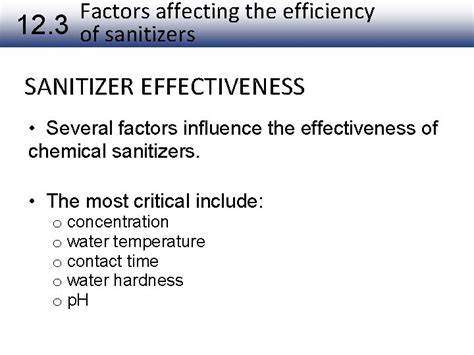

随着计算机技术的快速发展,软件的性能需求不断提高,编程语言如C和C++因其高效的执行速度和灵活的底层控制,成为操作系统、浏览器及其他关键应用程序的首选。然而,这种性能优势的背后隐藏着严重的安全隐患——内存安全漏洞。内存错误难以察觉且后果严重,是导致系统崩溃、数据泄露乃至远程攻击的根源。为了应对这一问题,内存安全消毒器(Memory Safety Sanitizers)应运而生,通过动态程序分析技术为内存访问加上保护“屏障”,有效检测和防止多种内存安全漏洞。尽管市场上涌现了多款内存安全消毒器,但它们在理论检测能力和实际表现之间存在显著差异。深入探究这一现象,能够为软件安全领域带来更加科学可靠的防护方案。

内存安全消毒器的核心价值在于捕获程序运行时的非法内存行为,这包括缓冲区溢出、缓冲区下溢、使用后释放(Use-After-Free)等多种常见的内存安全漏洞。通过在代码执行时监控内存操作,消毒器及时报告违规访问,从而减少漏洞被黑客利用的风险。目前主流的内存安全消毒器功能不尽相同,覆盖的内存区域、检测的漏洞类型各异。传统评估方法侧重于其性能消耗和运行效率,缺乏针对检测能力的系统性量化分析。因此,安全社区亟需一种全面、科学的评价标准来衡量消毒器的真正有效性。针对这一需求,MSET工具的出现为内存安全领域注入了新的活力。

MSET基于系统化的内存安全漏洞分类理论,将漏洞拆解为内存区域、内存破坏方式、访问类型等细分属性,利用此分类体系生成覆盖全面且独特的测试用例,确保涵盖所有典型内存错误情景。此方法不仅从宏观出发,确保功能全面,还从微观细节抓取,针对具体漏洞变体设计测试,大幅提升评估的准确性和实用性。通过MSET的测试结果,我们可以清晰地看到不同消毒器之间的差异。不少声称具备先进检测技术的消毒器,因实现细节缺陷或覆盖不全,在实际使用中难以发挥预期的效果。这种落差提醒开发者和研究人员,必须在功能设计时兼顾理论和实际,避免“空中楼阁”的技术骗局。同时,开源的MSET工具赋予社区成员自我检测和验证的能力,突破传统评估的局限,推动消毒器技术向着更完善、更可信方向发展。

了解内存安全消毒器的工作机制,有助于开发团队在设计和维护软件时做出更明智的选择。消毒器通过插桩代码或运行时监控,实现对程序内存操作的深入检查,捕获非法访问并抛出警告。其对性能的影响虽然不可忽视,但在安全导向的应用场景中,保障稳定和安全优先级显著高于极限性能。此外,随着硬件性能的提升及检测技术的优化,未来消毒器的开销将逐步降低。另一方面,面对日益复杂的攻击手段,单一技术手段往往难以全面覆盖。多种消毒技术的组合使用,形成多层次、多角度的安全防护体系,成为保障软件可靠性的重要策略。

评估工具不仅能帮助选择最合适的消毒器,还能指导技术改进,避免重复造轮子。总结来看,内存安全消毒器作为软件开发和安全防护的重要工具,正日益显示出其不可替代的价值。系统化的评估方法和可靠的测试工具,是推动其持续进步的重要保障。只有深入认识消毒器的实际效能,揭示隐藏的技术短板,才能在保障高性能软件安全的道路上不断前行。未来,随着研究的深化和技术的迭代,内存安全消毒器将为构建更安全、更可靠的数字世界发挥更大作用。