随着网络攻击手段的不断进化,威胁行为者借助合法互联网基础设施开展隐蔽的攻击活动已成为信息安全领域面临的严峻挑战。近日,安全研究人员发现一场代号为Serpentine#Cloud的中大型恶意软件攻击活动,该攻击通过Cloudflare的隧道服务实施入侵,广泛波及全球多个国家和地区,对企业的信息安全构成重大威胁。Serpentine#Cloud的出现不仅展示了现代网络攻击复杂多变的面貌,也警示着网络安全防御体系亟需增强对云服务基础设施滥用的监控与防范。Serpentine#Cloud由安全分析平台Securonix的威胁猎人首次发现并监测,目前该攻击依然活跃且呈现持续扩散趋势。此次攻击针对行业与地域没有明显聚焦,已确认在美国、英国、德国等西方国家,以及新加坡和印度等亚洲地区均有感染报告。攻击背后的操作者尚未被指认,但从代码中大量使用英文注释及目标锁定西方企业来看,操作者具备一定的技术与人员素质,并正在测试可扩展的感染载体和隐蔽递送方法。

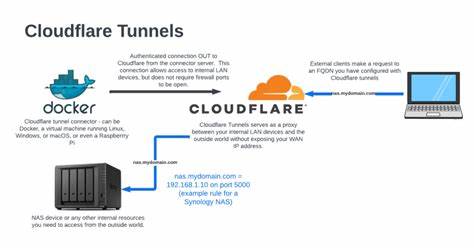

攻击者选用Cloudflare的TryCloudflare隧道服务作为其基础设施,这是一款合法的开发者工具,旨在无需暴露端口即可将本地服务器安全地开放至互联网。由于大部分组织并未限制或监控此类流量,且利用Cloudflare提供的TLS证书数据加密,恶意流量能够轻松伪装成正常的网络行为,绕过多数安全设备的检测与域名封锁。更重要的是,攻击者无需注册常规域名或租用传统服务器,使得追溯与取证难度大幅提升。整个攻击始于一封伪装成发票相关的钓鱼邮件,邮件附带一个伪装成PDF的Windows快捷方式(.lnk文件),诱使受害者点击。点击后触发的复杂攻击链由批处理脚本、VBScript及Python脚本逐级展开,最终通过Donut技术封装的PE可执行文件部署Shellcode。多阶段的设计极大提升了恶意代码的隐蔽性和持久性。

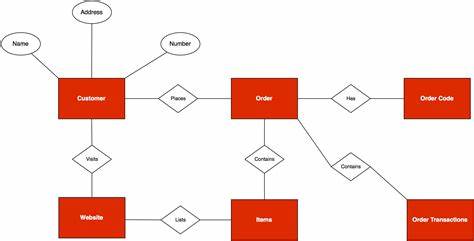

攻击的第二阶段下载并执行一个Windows脚本文件(WScript),该文件扮演VBScript加载器角色,负责拉取并运行接下来的批处理文件。第三阶段的批处理脚本经过高度混淆,具备反病毒检测机制,会投放诱饵PDF文件欺骗安全检测,同时通过Python Shellcode在内存中运行恶意负载——典型如AsyncRAT和Revenge RAT远控工具,从而实现对被感染主机的完全控制。这种“文件不落地”的攻击手法有效避免了磁盘检测,极大提高了攻击成功率和隐蔽性。基于Windows自带WebDAV协议的HTTPS传输用于传递恶意payload,进一步规避安全防护软件的检测。同时,攻击会通过启动项注册手段确保每次系统启动后自动运行,保障持久化控制权。被感染的主机面临的风险包括密码窃取、浏览器与会话数据获取、敏感信息外泄,甚至攻击者可能借此实现横向移动,扩大内部网络的影响范围。

鉴于Serpentine#Cloud攻击的隐蔽和复杂特性,许多传统安全措施难以完全防御,企业需要结合多维度技术和管理手段加以应对。首先,强化员工的安全意识至关重要,严格教育员工识别和防范钓鱼邮件,尤其警惕附带快捷方式文件的邮件附件。其次,企业应加强对Cloudflare等云服务流量的监控,使用行为分析技术识别异常数据流和未知设备的连接请求。部署具备内存态恶意代码检测能力的终端防护产品,提升对无文件攻击的识别响应能力。定期更新和加固防病毒软件和入侵检测系统,确保新兴攻击技术不被轻易绕过。从网络策略上,合理限制WebDAV协议的外部访问权限,避免被滥用。

传统的URL和IP黑名单机制,面对恶意流量伪装成正常Cloudflare服务的现状,需要结合机器学习与威胁情报数据库实现动态调整。此外,企业须建立完善的事件响应流程,确保在发现异常时能够迅速隔离感染主机,限制威胁扩散。Serpentine#Cloud事件同时暴露出云平台滥用导致安全风险的痛点。尽管Cloudflare等厂商提供了强大的安全加持和便捷的互联网接入能力,但攻击者利用其合法功能搭建隐匿基础设施,显然亟需云服务提供商加强流量异常监测和可疑行为审计机制,共同筑牢安全防线。总之,Serpentine#Cloud所展现的攻击技术和策略再次强调了网络安全的持续对抗特性。企业和安全从业者必须时刻保持警惕,结合先进检测技术和安全意识培训,才能有效防御此类多阶段、利用合法云基础设施的复杂攻击。

未来随着互联网基础架构及开发工具的不断演进,相应的安全挑战也将更为严峻,唯有不断适应和提升,才能在这场安全竞赛中占据优势。