将一台老旧 PC 改造成家用路由器是一种既环保又实用的做法。相比购买商用路由器,自建路由器带来更大的灵活性,可以运行完整的 Linux 服务、做高级的流量管理和细粒度的防火墙规则。基于 Fedora 41 的方案尤其适合喜欢现代软件栈和系统管理工具的用户。下面以实践经验与常见陷阱为主线,带你从硬件准备到网络服务部署再到安全优化,逐步完成一个稳定的 DIY 路由器环境。 硬件与网络接口的选择直接影响最终体验。理想的配置是一块至少双千兆网卡的主板,其中一块用于 WAN 连接,另一块用于 LAN 或连接到交换机以扩展有线网络。

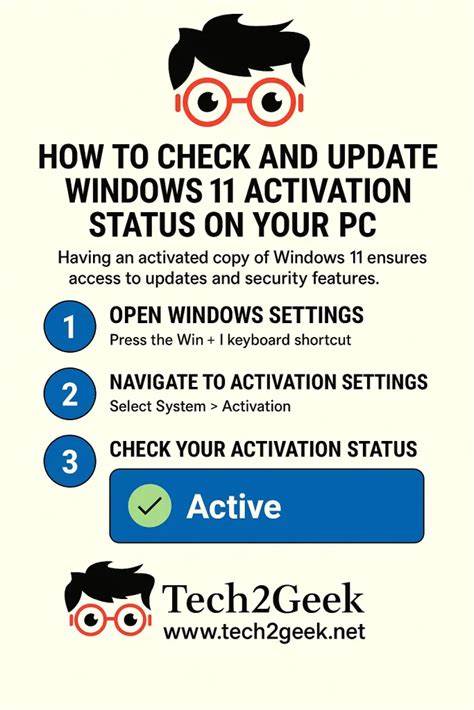

如果希望内置 Wi‑Fi 热点,需要确认无线网卡支持 AP 模式和所需的频段。老旧 PC 的 CPU 一般足够处理家庭日常流量,但如果要做大量 VPN 加密或深度包检测,建议选用支持 AES-NI 的处理器以减轻负担。存储方面,系统盘可选一块小容量 SSD,能够显著提升系统响应与可靠性。电源与散热需要关注,长时间运行时稳定性优先于节能。 在软件层面,Fedora 41 提供了现代化的 NetworkManager、firewalld 和 cockpit 等管理工具,便于图形化或命令行控制。安装前建议保持系统更新,执行 sudo dnf update。

核心网络组件包括 NetworkManager-ppp 或 NetworkManager-adsl(用于 PPPoE 支持),以及根据需求的 dnsmasq 或 bind 来做 DHCP/DNS。如果希望通过命令行批量配置,熟悉 nmcli 将大幅提高效率。 实现宽带拨号的关键是 PPPoE,许多 ISP 仍然采用 PPPoE 认证上网。如果 WAN 端需要通过 VLAN 才能访问运营商设备,先用 nmcli 新建一个 VLAN 连接,再在其之上创建 pppoe 连接。示例思路是先安装 PPPoE 支持包 sudo dnf install NetworkManager-ppp NetworkManager-adsl。随后用 nmcli 新建 VLAN 连接并指定父接口与 VLAN ID,再创建 pppoe 连接并指定 pppoe.parent 为刚才的 VLAN 接口。

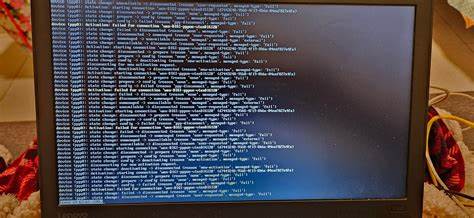

实际运行中常见问题包括拨号不稳定或需要多次重试,这通常由物理链路或 ISP 的认证流程引起,查看 Journal 日志可以获得线索,使用 sudo journalctl -u NetworkManager -f 来观察拨号时的输出。 把老机当作路由器往往还希望提供无线接入点功能。NetworkManager 支持直接将本机无线网卡设为 AP 模式,用 nmcli 新建类型为 wifi 的连接,设置 wifi.mode 为 ap,选择 wifi.band a 或 wifi.band bg,根据网卡能力决定 5GHz 或 2.4GHz。安全方面建议使用 WPA2/WPA3 的现代加密方式,配置 wifi-sec.key-mgmt 为 wpa-psk 并设置强口令。NetworkManager 的共享模式可以自动提供简单的 NAT 与本地 DHCP/DNS,其背后通常由 dnsmasq 支持,适合轻量家庭网络。但共享模式适合简单场景,若需要自定义 DHCP 地址池、静态租约或本地 DNS 解析规则,建议安装并配置专门的 dnsmasq 或使用 systemd-resolved 与自建 DNS 服务协同工作。

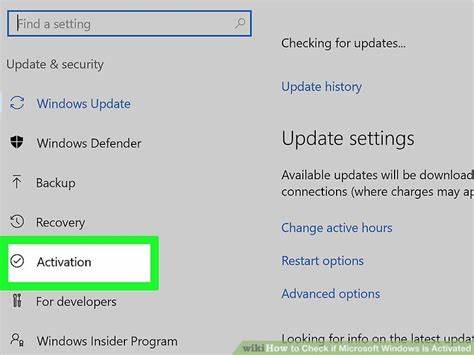

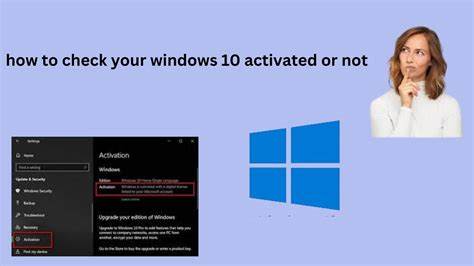

防火墙的合理配置是保证内部服务可达且外部不可随意访问的关键。Fedora 默认使用 firewalld 管理防火墙,NetworkManager 会将连接分配到不同的区域(zones)。常见做法是把 WAN 连接放到 external 区域,把 Wi‑Fi 和 LAN 放到 internal 区域。为了启用 NAT 转发和更细粒度的策略,可以使用 firewalld 的 policy 功能创建 internal-external 策略,并设置目标为 ACCEPT,同步添加 ingress 与 egress 区域以允许内部到外部的流量,并在策略中添加 masquerade 或调整 MTU clamp 等规则以改善 PPPoE 下的传输性能。如果你的配置导致无法访问 cockpit 等管理界面,记得在 internal 区域显式允许 cockpit 服务或打开 9090 端口。常用命令包括 firewall-cmd --permanent --zone=internal --add-service=cockpit 以及 firewall-cmd --reload。

另需确保系统开启 IP 转发,通过在 /etc/sysctl.conf 中设置 net.ipv4.ip_forward=1 并执行 sysctl -p 来生效。 对于 DHCP 与 DNS,有两种常见路径。一是依赖 NetworkManager 的 ipv4.method shared,由系统自动托管 dnsmasq,自动完成 DHCP 和 DNS 转发,快速且易用。二是部署独立的 dnsmasq 或绑定服务器以获得更多控制,比如定义静态租约、内网域名解析或 DNS 缓存策略。独立部署时需在 firewalld 中为 internal 区域开放 dhcp 和 dns 服务,使用 firewall-cmd --permanent --zone=internal --add-service=dhcp 来允许 DHCP 发现包,使用 --add-service=dns 来允许 DNS 查询。同时要考虑 IPv6 支持,启用 SLAAC 或 DHCPv6,并在防火墙中做对应放行。

稳定性与性能调优不可忽视。为避免无线干扰,选择合适频道并在可能时优先使用 5GHz。PPPoE 本身会降低可用 MTU,导致某些应用出现断连或页面加载失败,解决办法是对外部策略添加 TCP MSS Clamp,firewalld 支持通过 rich-rule 实现,或在路由表层面调整。若计划运行 VPN、漏斗式流量分析或流量整形,务必考虑 CPU 与内存资源并适度升级网卡与处理器。对长时间运行的机器,配置自动清理日志、合理的监控与定期重启策略可以提升可靠性。 安全方面,首先要保证管理接口仅对内部可信网络开放。

Cockpit、SSH 等服务最好绑定到 internal 区域或仅允许来自特定子网访问。定期更新系统及软件包,启用 SELinux 并按照日志优化策略。对外提供端口时考虑使用强密码、密钥认证或基于端口转发的限流策略,必要时使用 fail2ban 类工具防止暴力破解。Wi‑Fi 建议启用强加密并定期更换密码,关闭 WPS 等不必要功能。对于敏感场景,考虑在路由器上运行 IDS/IPS 或将关键服务放到单独的服务器上,减少攻击面。 故障排查时要系统性地定位问题。

先从物理层面检查接口状态与链路灯,再用 ip a、ip route、nmcli connection show 等工具确认接口配置。查看 firewalld 规则可以用 firewall-cmd --list-all-zones 和 firewall-cmd --list-policies,确认 NAT 与转发生效后用 tcpdump 或 ss 查看实际流量。PPPoE 拨号失败常见原因包括密码错误、VLAN ID 配置错误或运营商侧认证限制,需与 ISP 协调并参考 journalctl 中的 PPPoE 日志。如果无线无法启动 AP 模式,先用 iw list 检查无线驱动是否支持 AP 模式与所需频段,部分老旧无线芯片仅支持客户端模式。 备份与自动化能够节省长远时间。可以把 nmcli 配置导出或把常用设置写成脚本,便于在系统重装或迁移时快速恢复。

firewalld 的配置通常保存在 /etc/firewalld,建议定期备份。对于更高阶的需求,使用 Ansible 等配置管理工具把整个路由器配置编入版本控制,实现可回滚的配置变更。 使用老旧电脑作为家用路由器在功能与可维护性上有许多优势:更开放的网络栈、更灵活的服务部署以及比消费级路由器更好的可扩展性。同时也需权衡功耗、噪音与硬件兼容性。遵循以上原则,合理规划 WAN/LAN 分离、PPPoE 与 VLAN 的正确配置、Wi‑Fi AP 的驱动与安全设置、firewalld 的策略管理与 DHCP/DNS 的服务定位,你就能用 Fedora 41 将一台闲置 PC 打造为可用、可扩展、安全的家庭路由器。最后,持续关注日志与系统更新,并在社区中寻找类似硬件和 ISP 的经验,可以让你的自建路由器长期稳定运行。

祝构建顺利,网络稳定可控。 。