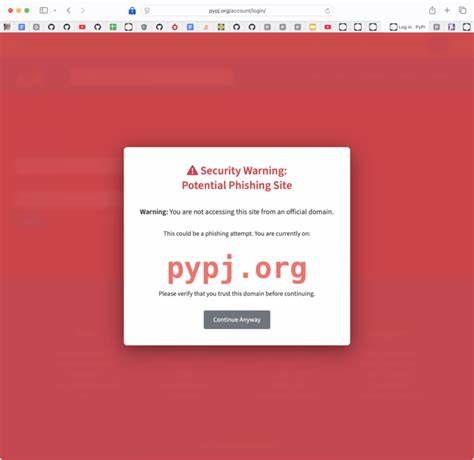

作为全球最大的Python软件包存储库,PyPI(Python Package Index)在全球开发者社区中扮演着极为重要的角色。然而,正是由于其影响力和用户规模,PyPI也成为了网络犯罪分子关注的重点目标。近期,一场针对PyPI.org的钓鱼攻击引发了行业内的高度警觉。攻击者利用域名欺骗、伪造官方邮件等手段,企图窃取开发者的账户信息,甚至可能导致后续恶意代码注入,给Python生态系统带来极大隐患。在这场网络安全事件中,邮件中的伪造链接如“pypj.org”冒充正规地址“pypi.org”,通过巧妙的视觉欺骗误导用户点击,从而引诱用户输入敏感信息。攻击者还利用SSL证书增加可信度,使得部分技术手段不足的用户难以察觉其欺诈本质。

此次事件揭示了当前网络攻击手段的高度隐蔽性与复杂性,提醒所有依赖PyPI的平台和开发者必须高度警惕。钓鱼邮件通常伪装成PyPI官方通知,声称用户需进行“账户维护”或“邮箱验证”,并限定时间以制造紧迫感。这种心理战术令部分用户在无充分核实的情况下轻信邮件内容,陷入钓鱼陷阱。值得注意的是,攻击者在制造钓鱼网站时采用了简单的视觉模仿,然而细节上的破绽如错误的链接结构和无法访问的子域名为辨别诈骗提供了线索。此外,攻击者凭借证书颁发机构的可靠身份验证获得了SSL证书,进一步迷惑受害者。面对这种钓鱼攻击,开发者和用户需要提升自身安全意识,学习如何识别钓鱼邮件和伪造网站。

例如,仔细检查邮件中的URL,将鼠标悬停于链接上不轻易点击;核实发件人邮箱域名是否真实;遇到涉及账户安全的邮件时,直接访问官方网站而非点击邮件内链接进行操作。这些简单却有效的习惯是防止信息泄露的第一道防线。同时,PyPI官方及其社区在攻击爆发后迅速响应,加强对用户的安全提醒,发布防护指南,配合谷歌等安全服务供应商对钓鱼网站进行举报和封禁。通过社区的协作和技术人员的努力,钓鱼域名和恶意证书得到了及时处理,降低了攻击波及范围。更为重要的是此事件引发了Python社区对包管理安全的深入反思。除了关注账户安全,开发者们还开始重视软件包本身的可信性,比如采用包签名、增强多因素认证和审计等多重安全机制,确保软件供应链的完整与安全。

未来,随着Python生态的不断发展,维护安全环境将成为不可回避的挑战。此类钓鱼攻击敲响警钟,强调了持续提升个人和组织的网络安全素养。每一位依赖PyPI分发代码的开发者,都应将安全防护视作日常工作的重要组成部分,及时更新密码、开启双因素认证并警惕未知邮件请求。同时,社区也应推动更严格的安全标准和技术手段,减少社工攻击和类似钓鱼事件的发生。作为软件开发从业者和开源爱好者,深刻理解此次PyPI.org钓鱼攻击的教训,有助于在今后的开发过程中更好地保护个人信息和项目安全。唯有全员参与,构建安全可靠的开发生态,才能推动Python技术健康繁荣发展。

网络攻击手段日新月异,唯有提高警惕和采取有效应对措施,才能使钓鱼攻击等恶意行为无所遁形。希望所有关注Python及其包管理平台的用户,都能从中吸取深刻教训,切实增强安全意识,保护自身账户免受侵害,构建更加安全放心的开源软件环境。