近年来,智能建筑与工业自动化的不断发展推动了Niagara框架的广泛应用。作为Tridium公司旗下、隶属霍尼韦尔集团的一个开放式平台,Niagara框架以其兼容多厂商设备、统一管理和控制HVAC、照明、能源管理及安防系统的功能,在全球范围内获得了千万级别的用户基础。但伴随其高普及率的是近期曝光的一系列严重安全漏洞,这些漏洞若被恶意利用,将对智能建筑和工业系统造成难以估量的破坏风险。安全研究机构Nozomi Networks Labs近日发布调研报告揭示了多达十余个影响Niagara框架核心组件的漏洞。攻击者若能够利用这些漏洞,有可能在攻击者与目标系统处于同一网络的条件下,通过链式攻击完成对系统的全面渗透和控制。这些安全隐患主要出现在Niagara框架的Station与Platform两个关键组成部分。

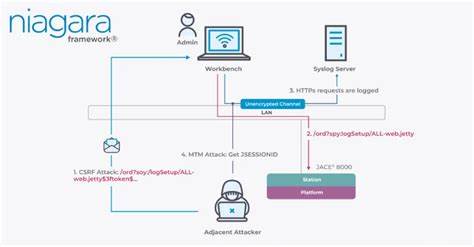

Station作为连接并控制各种设备和系统的终端节点,而Platform则是支撑Station运行的核心软件环境,两者共享证书和密钥体系,这种架构设计上的共享使得攻击者一旦突破其中之一,便可获得极高权限,进而实施更为深层次的攻击。当Niagara系统被错误配置,尤其是网络设备加密被禁用时,攻击的风险急剧上升。最严重的漏洞包括权限配置错误、密码哈希使用强度不足、缺失关键加密流程、Windows数据流处理不当及命令参数未恰当消毒等。这些漏洞的综合存在,使得攻击者得以通过截获关键令牌,诱导管理员执行恶意链接,从而获取会话权限并植入后门,进而下载TLS私钥,展开中间人攻击,最终实现对设备的完整控制。影响面涵盖广泛,从安全系统到能源管理乃至温控设备,威胁着智能建筑的安全保障与正常运营。尤其在工业自动化领域,这些漏洞可能引发生产中断、设备损坏,甚至安全事故,严重危害生产安全与业务连续性。

面对如此严峻的威胁,Tridium公司已快速响应,发布了包括4.14.2u2、4.15.u1及4.10u.11在内的新版Niagara框架与企业级安全版本,有效修补了已知漏洞,强化了安全防护能力。与此同时,厂商同时公布了详细的安全加固指南,强调正确配置加密设置及访问权限的重要性。专家指出,Niagara框架常用于连接关键系统及物联网与信息技术网的桥梁地位,使其成为高价值攻击目标。若未能严格按照厂商的安全最佳实践配置,相关系统将面临极高的运营风险,可能导致安全防护失效与生产环境瘫痪。除Niagara框架外,近期在P-Net C库及多款工业控制设备中均发现类似的安全缺陷。P-Net库作为工业设备PROFINET协议的开源实现,存在高CPU占用及内存破坏风险,已通过及时发布1.0.2版本得以修复。

不仅如此,Rockwell Automation、Bosch Rexroth以及Inaba Denki Sangyo等公司的工业设备安全漏洞,也暴露了物联网设备的普遍安全隐患,如远程命令执行、设备接管、服务拒绝与隐私泄露等。美国网络安全与基础设施安全局(CISA)亦发布相关漏洞告警,强调漏洞成功利用将使攻击者获取设备登录密码,篡改关键数据或设置,甚至侵入监控视频直播。整体来看,Niagara框架安全事件再次警示业界,智能建筑与工业系统的数字化转型必须将网络安全作为核心议题。设备供应商、系统集成商及最终用户需联手推进软件更新管理、加密技术应用及权限管控,确保系统安全稳定运行。行业专家建议,加强对现有部署系统的安全审计,及时发现错误配置,应用厂商发布的补丁与最佳实践指南,完善网络分段与入侵检测机制,减少潜在攻击面。同时,培养安全意识,提升运维人员应对网络安全事件的能力,为关键基础设施筑牢坚实防线。

随着智能建筑和工业控制系统的持续融合与复杂化,威胁也日趋多元与隐蔽。Niagara框架漏洞事件提供了重要教训,推动整个行业采取更为严谨的安全设计与管理措施,助力构建可信赖的智能生态环境。未来,除了技术层面不断强化,跨域安全协作、信息共享及应急响应能力同样不可忽视。只有全方位、多角度地构筑安全防护,才能有效抵御不断演化的网络攻击,保障智能建筑与工业系统的高效、安全运转,为社会数字化发展提供稳固支撑。