近年来,国家级网络攻击的频率和复杂性持续攀升,尤其是与中国有关联的网络间谍活动愈发引起全球安全界的关注。2024年7月至2025年3月期间,一支中国关联的网络威胁集团针对全球超过70个组织展开了广泛且多样化的网络入侵行动。此次攻击涵盖了制造、政府、金融、电信、科研等多个关键行业,显示出该威胁集团的战略意图和技术实力。安全公司SentinelOne最新发布的分析报告详细揭示了这一网络行动的过程、工具和影响,成为洞察当前网络安全态势的重要窗口。本次网络攻击活动被赋予“紫霾”(PurpleHaze)代号,具备多阶段、分区域及多样化攻击手法的特征。攻击始于2024年6月针对一处南亚政府机关的入侵,随后扩展至全球范围内不同类型的组织,涵盖技术、情报、后勤到媒体等各个重要环节。

更引人注目的是,该集团使用了名为ShadowPad及GoReShell等高隐蔽性的恶意软件,且首次滥用知名黑客工具开发团队The Hacker's Choice(THC)设计的软件程序,显示出攻击者具备深厚的技术积累和对目标环境的了解。 该网络行动的初期目标是一处南亚政府部门,2024年6月攻击事件中,攻击者通过复杂手段植入ShadowPad远程控制木马,其采用ScatterBrain加密技术有效规避检测。此后,该木马的相关感染链与近期被发现的NailaoLocker勒索软件关联,表明攻击者不仅限于窃取信息,甚至可能引发更大规模的破坏和勒索行为。紧接着,2024年10月针对该政府实体的第二波攻击引入GoReShell反向连接木马,该工具以Go语言编写,通过SSH连接实现远程控制,进一步扩大攻击深度与隐蔽性。 紫霾行动还波及到一家负责SentinelOne员工硬件后勤的IT服务及物流公司,该次入侵发生于2025年初。这表明攻击者对供应链安全和技术服务环境保持了密切关注,通过间接入侵增强攻击链条的复杂性。

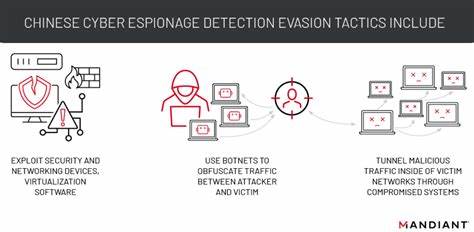

值得注意的是,在2024年10月,SentinelOne自身服务器也遭受了侦察活动,攻击者试图利用尚未公开的漏洞(CVE-2024-8963和CVE-2024-8190)“未公开披露零日漏洞”,试图未予防范之前迅速建立攻入点,这一“抢先攻击”行为反映出攻击者优越的漏洞掌握能力和时机选择策略。 此外,攻击组织与一家名为UNC5174的初始访问经纪人组织存在松散联系。该团队先前被Google Mandiant披露,专门针对企业SAP NetWeaver漏洞实施演变型攻击,其中所用的GOREVERSE变种即为此次紫霾行动中出现的GoReShell工具的变体。攻击者基于运营中继站(ORB)网络基础设施进行指挥控制,而这些基础设施很可能位于中国境内。 这次袭击跨越时间跨度长达近一年半,分为六个主要行动簇,从南亚政府机构、全球多元企业、IT物流服务到欧洲媒体机构,体现了多目标、多阶段的战术布局。攻击者通过不同工具和载体,实现多点突破,且尾随渗透路径中共享相似的恶意软件链和控制服务器,暴露出化整为零的隐蔽战略。

SentinelOne专家强调,紫霾行动明显是经过精心策划,属于国家支持的持续威胁,目的是采集关键行业敏感信息和掌控关键网络资源。 网络安全分析师指出,此类高水平的国家级网络间谍活动警示全球组织需加大对自身网络环境的防护力度。尤其是在供应链安全、身份验证、多层次监控和漏洞管理等方面,要实现从预防到检测再到响应的全面提升。此次紫霾行动中,攻击方凭借零日漏洞优势及工具链创新,攻破多项防线,彰显了攻击技术的灵活演进和持续投资。 对于企业而言,抵御这类复杂攻击最有效的手段依然是及时更新防御系统,强化病毒扫描与异常行为检测,提升网络威胁情报共享,建立跨境和跨行业的协同防御机制。同时,内部安全培训和应急响应演练也是降低威胁暴露和加快恢复速度的关键。

总结紫霾行动的经验教训,警示全行业需增强对高级持续威胁的警觉,加强基础设施安全保障,力求在攻击发生之前便识别并封堵潜在风险入口。 总体来看,紫霾行动不仅揭示了网络攻击已迈入战略常态化阶段,也体现了现代网络战中对多目标、多阶段、跨行业协同攻击的重视。中国关联组织借助先进技术及策略,对全球关键行业发起持续渗透,带来了严酷的安全挑战。国际社会和行业组织应共同构建完善的防御生态,加强法规和技术层面合作,推动建立网络安全国际秩序,实现网络空间的和平稳定发展。通过技术革新与全球协作应对来自国家级攻击行为,才能为数字经济和智能社会发展保驾护航。