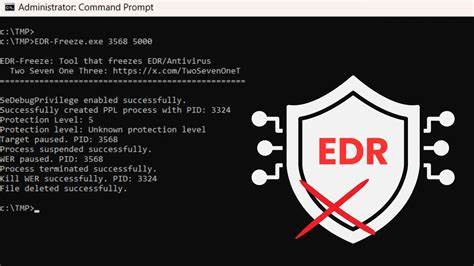

在当前网络安全领域,EDR(Endpoint Detection and Response,终端检测与响应)和杀毒软件作为防御核心组件,承担着保护系统免受恶意软件和复杂攻击侵害的重要任务。然而,伴随着攻击技术的不断演进,绕过甚至暂时禁用这些安全机制的手段也在不断涌现。近年来,BYOVD(Bring Your Own Vulnerable Driver)技巧的普及使得攻击者能够借助自身携带的存在漏洞的驱动程序,来绕过或关闭EDR和杀毒产品的进程。尽管该技术效果显著,但其最大的缺点也显而易见 - - 需要在目标系统上安装带有漏洞的驱动程序,这不仅存在被防御措施发现的风险,还可能造成系统不稳定。针对这些问题,一种更加轻量且不依赖外部驱动程序的思路应运而生,EDR-Freeze正是在这一背景下诞生的。EDR-Freeze通过利用Windows Error Reporting及其相关程序,巧妙借助MiniDumpWriteDump函数将目标进程挂起,随后利用竞争条件进一步冻结该进程,从而达到"使进程进入休眠态"的效果。

MiniDumpWriteDump函数属于Windows DbgHelp库,它的核心作用是创建进程的内存转储(minidump),用于调试和分析。当调用该函数时,为了保证内存快照的一致性,Windows会将目标进程的所有线程全部挂起,等转储完成后再恢复线程运行。EDR-Freeze利用的正是这一特性。为了让挂起过程持续更长时间,EDR-Freeze借助WerFaultSecure.exe这一Windows Error Reporting程序进行调用。WerFaultSecure可以以WinTCB(Windows Trusted Computing Base)级别的保护进程身份运行,具备Protected Process Light(PPL)保护,针对普通程序而言,受到更高的访问限制。利用CreateProcessAsPPL工具,EDR-Freeze实现了以PPL权限启动WerFaultSecure进程,使其可以合法地对受保护的杀毒或EDR进程执行MiniDumpWriteDump操作,绕过权限障碍,实现挂起目标进程。

在具体操作中,EDR-Freeze还设计了巧妙的竞争条件:当WerFaultSecure调用MiniDumpWriteDump挂起目标进程时,攻击者的代码会实时监控目标状态,一旦检测到目标进程被挂起即刻调用NtSuspendProcess函数暂停WerFaultSecure。如此一来,负责释放暂停状态的WerFaultSecure进程自身也被挂起,导致目标进程无法被恢复,从而长时间处于"休眠"状态,达到禁用检测和防护进程的目的。这种技术不仅规避了传统BYOVD需注入漏洞驱动的限制,还只依赖用户模式代码,不需要第三方工具支持,极大提高了攻击的灵活性和隐蔽性。EDR-Freeze的另一个显著优势在于可控性。通过指定挂起目标进程的ID及悬挂时间长度,安全研究员和红队人员可以实现对防护软件的暂时"关闭",进而在这段时间内执行高风险测试或绕过防护策略,结束后目标进程自动恢复运行,这种灵活控制提升了攻防实验的安全性和效率。当然,正如文章中指出,EDR-Freeze的应用面临一定前提条件,主要为管理员权限或更高级别的访问权。

因为MiniDumpWriteDump以及相关进程操作均需要PROCESS_QUERY_INFORMATION、PROCESS_VM_READ等权限,在普通受限用户环境下难以直接实施攻击。因此采用此技术的前提通常是权限链攀升成功后的场景,或在内网环境红队测试中运用较为安全。此外,为了有效防范类似利用Windows错误报告执行的挂起攻击,安全防护方需重点监控WerFaultSecure进程的启动参数,尤其是当其带有指向关键敏感进程(如LSASS、杀毒引擎或EDR服务)的PID参数时,应及时触发告警并展开调查。各类安全产品和响应团队亦可针对该行为编写检测策略,从行为层面捕获潜在的冻结进程企图。EDR-Freeze的出现,既深刻揭示了Windows内核和用户模式机制的深层交互漏洞,也推动了安全防护技术向纵深发展。它不仅为红队提升了绕过防御的手法,也提醒防御方必须重视途径多样的攻击路径。

未来,随着更多系统级组件被灵活利用,防御策略将需进一步完善,平衡系统稳定性与安全控制。总结来看,EDR-Freeze通过创新应用Windows Error Reporting和MiniDumpWriteDump,结合PPL进程启动与竞争条件,实现了无需额外驱动程序便能有效冻结EDR及杀毒进程的突破。该工具具备极高的实用价值,尤其对红队演练和渗透测试具有重要启示意义。安全研究者鉴于其依赖较高权限,需同时关注权限链防护与敏感进程行为监控,完善多层防御,确保系统安全。随着攻防技术继续演进,如何有效检测和预防类似EDR-Freeze的攻击手段,将成为未来安全领域研究的重点。 。