随着智能手机技术的不断进步,iPhone以其卓越的性能和安全性赢得了全球用户的青睐。然而,正是因为复杂的系统设计和开放的生态环境,iOS也难以避免某些漏洞的出现。近日,一名安全研究者发现了一个令人震惊的iOS漏洞:仅用一行代码,就能让iPhone陷入“Restore in Progress”(恢复进行中)模式,导致设备功能瘫痪,最终陷入软砖状态。本文将深入解读这一漏洞的技术细节、产生根源及其潜在影响,同时揭示苹果在后续版本中如何应对此问题,以及从中得到的安全启示。 在日常开发中,iOS开发者常用NSNotificationCenter进行进程内部的通知机制,而在Mac系统中则存在NSDistributedNotificationCenter用于进程间通信。然而,隐藏在iOS系统深处的是一种更为简洁且底层的通知机制——Darwin通知。

它依托于CoreOS层,允许进程间通过状态值进行简单的信息交流,通常用来传递布尔值的0和1,且不支持复杂的数据类型。Darwin通知的设计初衷是为了促进系统内部模块的高效协作,不需高权限即可发送和接收通知,从而保证了其广泛的适用性。每个Darwin通知通过一串反向DNS格式的字符串来标识,比如“com.apple.springboard.toggleLockScreen”,进程通过注册这些通知可以监听系统各类事件。该机制的发送函数是notify_post,接收端则利用notify_register_dispatch注册回调块进行响应。对于某些需要携带状态的通知,进程需先调用notify_register_check获取句柄,再通过notify_set_state设置状态,其他进程则通过notify_get_state查询当前状态,实现了一种简单却有效的状态同步机制。 然而正是Darwin通知的这份开放与低门槛给攻击者留下了可乘之机。

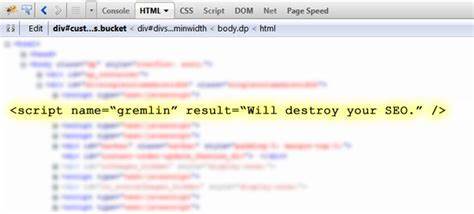

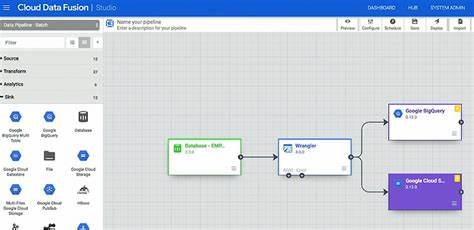

任何进程,包括沙箱内的第三方应用,都能无需特殊权限注册及发送Darwin通知,这在某些系统功能必须依赖它的场景下显得合情合理,但却未对发送者做出身份验证。攻击者因此可伪造系统内部通知,触发一些不应由普通应用干预的系统行为,成为潜在的拒绝服务攻击入口。安全研究者通过对iOS 18早期版本的核心文件系统进行分析,发现系统关键进程如SpringBoard会监听一则名为“com.apple.MobileSync.BackupAgent.RestoreStarted”的通知,用以响应设备从备份中恢复的状态推送。而触发该通知,整个系统即会启动恢复界面,阻止用户进行任何其他操作,直到超时并提示必须重启设备,造成设备功能全面中断。令人震惊的是,攻击者只需调用一行代码notify_post("com.apple.MobileSync.BackupAgent.RestoreStarted")即可将设备置于无法自救的“恢复中”状态。 为了验证这一攻击的可持续性,研究者设计了名为“VeryEvilNotify”的恶意应用,利用widget扩展中的背景执行机制频繁触发该通知。

Widget扩展因其特殊的执行时机和更新策略,常常在设备未解锁的状态下被系统唤醒,攻击者通过在扩展入口处执行notify_post后立刻导致扩展崩溃,迫使系统不断重试启动该扩展进而不断发布恢复通知。此循环引发系统不断进入恢复UI,直至用户不得不强制重启设备,而重启后攻击再次触发,使设备陷入软砖状态。该状态下,用户只能通过抹掉设备并恢复备份才得以恢复正常使用,然而恶意应用及扩展数据可能再次被恢复,使漏洞具备极强的持续破坏力。 苹果公司针对该问题迅速响应,在iOS 18.3版本中推出了防范措施,将涉及敏感操作的Darwin通知置于权限墙之后。其做法是为敏感通知添加特定前缀com.apple.private.restrict-post.,只有拥有相应特权entitlement的进程才能发布此类通知。以RestoreStarted为例,重命名为com.apple.private.restrict-post.MobileBackup.BackupAgent.RestoreStarted,并要求发布者必须拥有com.apple.private.darwin-notification.restrict-post.MobileBackup.BackupAgent.RestoreStarted权限,否则请求将被notifyd拒绝。

观察者同样需监听新名称通知以保持功能正常。此举大大限制了未授权进程对敏感通知的调用,有效堵塞了绕过系统控制的攻击路径。该改进经过多次系统版本调整,最终完成了所有受影响组件的安全升级,彻底缓解了此次漏洞带来的严重风险。 此次漏洞事件提醒所有iOS开发者和安全研究人员,底层系统服务往往因设计之初的通用性和兼容性而忽视权限和身份认证机制,这为恶意行为提供了潜在入口。对公有API特别是跨进程通信的调用,应加强审查和安全设计,避免未授权访问和命令注入。一行代码即可导致整机失控的现象,既反映了操作系统的深厚复杂性,也体现了安全漏洞的潜藏威胁。

用户层面需注意应用权限管理,避免安装来源不明或权限过度的应用,同时定期更新系统,确保获得官方补丁保障设备安全。 安全研究者的发现和苹果的应对合作体现了安全生态体系中的良性循环。漏洞公开及时上报,厂商响应迅速修复,让安全防护更加坚固。与此同时,整个行业应从中学习,构建更细粒度的权限体系,保障操作系统的可信任边界不被轻易突破。作为技术观察者和终端用户,提升安全意识,关注系统更新,为自己的移动设备筑起坚实防线,值得每个人投入持续的关注和行动。 未来,随着系统架构和应用场景的不断演变,新的通信机制和交互设计将逐渐浮现,如何在高效运行与安全防御之间取得平衡,将成为苹果及全球移动操作系统厂商面临的共同挑战。

事件本身虽已解决,但其警示意义将在多年后仍有重要价值,提醒技术人员朝向更安全、透明与可信赖的移动生态努力。通过学习和反思,构筑起坚固的安全壁垒,才能真正享受智能时代带来的便利,而非为安全漏洞埋下隐患。