近年来,随着网络安全威胁的不断升级,保护电子邮件传输过程中的数据安全成为亟需解决的重要问题。简单而言,电子邮件在传输过程中,尤其是服务器之间的通信,可能被恶意攻击者监听或篡改。为此,业界开发了多种策略来强化SMTP(简单邮件传输协议)的安全性,其中MTA-STS(邮件传输代理严格传输安全)作为一种新兴标准备受关注。然而,虽说MTA-STS的初衷难能可贵,却并非完美无瑕。本文将深入探讨为何不应盲目采用MTA-STS,并结合具体技术细节剖析其中的设计缺陷与实操挑战,同时为读者展现更成熟的替代方案。\n\nMTA-STS的基本理念源自于浏览器中的HSTS(HTTP严格传输安全)机制,旨在告知邮件传输代理(MTA)必须使用加密连接与指定域名的邮件服务器通信,从而从“侥幸加密”的状态向“强制加密”转变。

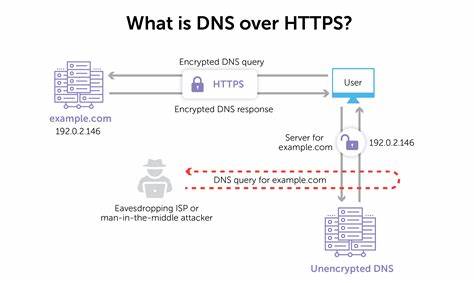

就理想情况而言,这意味着邮件在传输链路上获得更坚实的保护,降低中间人攻击的可能,提升整体传输的保密性和完整性。然而,MTA-STS的实现依赖于一个中心环节:必须通过HTTPS托管并提供政策文件。也就是说,邮件服务器必须同时具备查询DNS记录以获得策略URI,然后通过HTTP客户端访问对应的策略文件。此设计在实操中引发了诸多复杂性和安全隐患。\n\n首先,强制运行HTTP服务器以发布邮件传输策略,增加了运维负担和攻击面。邮件服务器管理员需要额外配置和维护一套可公开访问的HTTPS服务,这对于许多中小型组织或是没有专门运维资源的邮件服务来说无疑增加了门槛及潜在风险。

同时,从代码实现角度来看,每一个MTA都必须增加功能以具备HTTP客户端能力,这意味着邮件传输软件的复杂度和攻击面均被提升。众所周知,安全正是一个“最薄弱环节决定整体强度”的体系,引入更多组件和依赖,无形中扩大了风险范围。\n\n其次,MTA-STS的安全保证在很大程度上仍取决于DNS的完整性,而DNS历来是互联网安全的“软肋”。MTA-STS协议要求MTA通过DNS查询获得策略URI,如果攻击者成功伪造或污染DNS响应,便可阻止邮件接收方正确获取安全策略,导致邮件传输退回“普通”明文连接或者失效。换言之,攻击者通过DNS欺骗,就能直接破坏MTA-STS的安全模型,使整个保护机制形同虚设。尽管有DNSSEC技术能够增强DNS安全,但目前DNSSEC的普及率和部署仍有限,这使得依赖DNS安全的方案在实际环境中难以达到完全的保障效果。

\n\n此外,从技术成熟度和广泛支持角度考虑,MTA-STS尚未完全得到所有邮件服务器和客户端软件的原生支持。部分邮件服务器软件未集成HTTP客户端功能,部署MTA-STS会带来兼容性和配置复杂度上的问题,这反映出协议本身仍处于发展和完善阶段。对于企业级用户来说,在实际部署前需要充分评估其后端基础设施的支持能力和安全策略的协同性,否则可能适得其反。\n\n面对这些局限,业界已提出并应用了其他有效的方案,其中DANE(DNS-based Authentication of Named Entities)是备受推荐的替代技术。DANE通过利用DNSSEC为TLS连接的证书绑定提供可信认证,极大地提升了基于DNS的认证安全性。借助DANE,邮件服务器无需额外开设HTTP服务,可以直接利用DNS基础设施对TLS证书进行验证实现“强制加密”,避免了MTA-STS中涉及的HTTP发布策略的复杂环节。

同时,DANE依赖DNSSEC的安全保障,提供了相对牢靠的防篡改机制,有效抵御DNS欺骗攻击。尽管DNSSEC最初部署有一定门槛,但随着其逐步普及与支持方增加,DANE方案显现出更扎实的安全基础。\n\n回顾历史,早期电子邮件传输安全曾尝试过使用所谓“SMTPS”(直连TLS加密传输,TCP端口465)方式,直到后来STARTTLS协议获得普及成为主流。SMTPS虽在当时被放弃,但其理念在一定程度上也为当前主张传输加密的方案提供了思路。事实上,SMTP的加密转型正是多个底层协议沦为明文传输带来隐患后技术发展的必然结果。SMTP+STARTTLS的设计初衷是兼顾向后兼容与逐步加密,而MTA-STS谋求在此基础上加层保障,但受限于增加的复杂性和依赖,导致现实中部署和效果不理想。

\n\n展望未来,电子邮件安全的提升仍需持续关注协议设计的简洁性、部署便利性和安全保证的可靠性。MTA-STS提供了重要的思考方向和补充手段,但并非唯一或最佳方案。组织在选用邮件传输安全策略时,应结合自身现有基础设施、资源和安全要求,权衡其益处与风险。强调DNS安全性,提高DNSSEC部署率,推动DANE技术落地,将更有助于构建坚实可靠的邮件传输加密体系。同时,社区和标准制定者应继续推动更简洁安全且易于部署的解决方案,为电子邮件通信的保密性和完整性保驾护航。总之,MTA-STS作为SMTP安全领域的新兴尝试,其价值不可忽视,但也不可盲目依赖。

在多种技术方案竞合演进的大环境下,理性评估、科学选择尤为关键,才能真正促进电子邮件安全水平稳步提升。