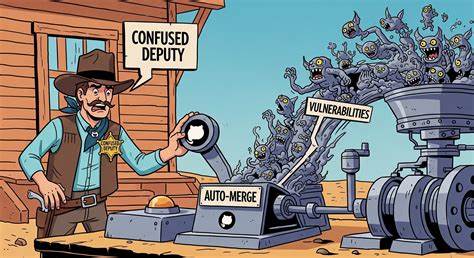

Dependabot作为GitHub内置的自动依赖更新工具,广受开发者青睐,它能够自动扫描和更新项目中的依赖项,极大地简化了维护工作。然而,正是Dependabot的可信赖性和自动化特性,使其成为潜在的安全风险载体,被攻击者利用为实施恶意行为的“混淆代理”(Confused Deputy)。这种攻击利用自动化流程中对身份和触发者的信任盲点,诱使Dependabot无意间执行攻击者的恶意代码,从而引发安全漏洞。随着开源软件供应链安全日益受到关注,深入理解和防范Dependabot的武器化利用已成为当务之急。Dependabot的工作机制相对简单,它通过配置文件.github/dependabot.yml定期扫描仓库依赖,当发现过时或存在安全漏洞的依赖时,会自动创建一个新分支,并发起Pull Request(PR)请求以更新依赖。通常该分支名称遵循某种命名规范,如dependabot/<生态系统>/<注册表>/<包名>/<新版本号>,整个流程无需人工干预,大幅提升了开发效率。

然而,攻击者发现了利用Dependabot执行Confused Deputy攻击的入口。所谓Confused Deputy问题,是经典的安全漏洞类型,指某一受信任的“副手”被误用为执行攻击者命令。具体到Dependabot场景中,攻击利用GitHub Actions中pull_request_target事件的身份认证疏漏。通常安全意识好的团队会在自动化工作流中加入使用者身份检查,只允许Dependabot发起的PR触发自动合并流程,因依赖更新通常被认为是安全且必要的改动。看似安全的判断基于github.actor等上下文变量,然而github.actor反映的是“触发最新事件的执行者”,而非PR创建者本身。攻击者通过巧妙手段,让Dependabot在他们控制的fork上创建分支和PR,注入恶意代码。

攻击流程包括先fork目标仓库,篡改默认分支注入惡意payload并添加陈旧依赖引诱Dependabot响应。Dependabot会在fork库内基于恶意default分支生成更新分支,PR指向受害项目。因首次触发事件的github.actor是攻击者,默认身份检查无法绕过自动合并。接下来,攻击者在原Dependabot PR中发表评论@dependabot recreate,迫使Dependabot强制重建更新分支并推送。此时触发pull_request_target同步事件,github.actor已变为dependabot[bot],自动合并条件满足,恶意代码被悄无声息地合并入受害项目。除合并恶意代码,研究人员还发现了利用Dependabot分支命名注入命令执行的高级技巧。

GitHub Actions中的一些shell脚本会直接引用PR的源分支名称,如果攻击者能在分支名内植入shell代码片段,如$(id),脚本执行时便触发恶意命令。虽然直接改名Dependabot分支较难,但通过“合并冲突舞蹈”和“默认分支切换”两种复杂手法,攻击者依然能成功伪装分支名,诱使Dependabot推送含有恶意注入的分支,从而实现代码执行。这两个技巧均依赖fork仓库的巧妙操作及多步骤交互,相对复杂但具备高度隐蔽性和实用价值。此外,Dependabot承担项目重要依赖更新任务,因此往往被加入默认分支的分支保护绕过名单,拥有直接推送和合并权限。攻击者若入侵具有写权限账号,通过向Dependabot分支直接推送恶意代码并借助@dependabot merge命令,即可绕开分支保护措施,实现恶意合并。虽Dependabot对来自GitHub Apps的评论存在拒绝机制,但持有有效Personal Access Token或利用时间竞争条件(TOCTOU)则能突破防线,进一步加剧风险。

正因Dependabot被高度信任、又在自动化中表现出高度可控,且广大开发者倾向于实现自动合并以节省人力,攻击者得以借助其权限纵深发动攻击。因此,类似其他Github应用机器人亦可能遭遇Confused Deputy攻击,值得广大项目管理者予以重视。如何防范和检测这类攻击呢?首先,避免在pull_request_target事件中轻信github.actor与类似上下文变量,务必核对实际PR创建者身份。其次,严控Dependabot分支的访问权限,确保其分支享受和主分支同等的保护措施,防止恶意篡改。对于自动合并流程,不建议自行实现逻辑,建议使用社区公认的安全Actions插件,如dependabot/fetch-metadata等。这些工具对Dependabot身份和操作进行了更严谨验证,降低攻击面。

主动采用静态分析工具扫描pipeline配置,识别潜在的Confused Deputy风险,有助于提前发现并修正隐患。与团队成员共同学习此次攻击机制,理解事件触发、身份传递及自动合并之间的细节,有助于构筑安全防线。针对分支名注入攻击,应严格过滤和限制允许自动化处理的分支名称字符,避免解析时命令注入。毕竟自动化是双刃剑,既提升效率,也放大风险。公开的靶场环境如MessyPoutine项目,提供了重现和模拟这类攻击的试验场,供安全研究人员和开发者练习和验证自有防护策略。总结而言,Dependabot在促进开源生态依赖安全更新上发挥了积极作用,但其权威性与自动化构成了罕见的攻击载体。

Confused Deputy漏洞及基于分支名注入的Pwn请求攻击,展示了自动化流水线中身份验证与权限管理的微妙缺陷。守门员需对身份上下文保持警觉,管控敏感合并路径,严防自动化工具被武器化。未来安全态势下,增强开源供应链和CI/CD的透明度与防御,将是保障软件生态健康的重要基础。