在企业或组织环境中批量部署 Adobe Reader 时,离线安装包是最常用也最可靠的方式。本文面向系统管理员与 IT 运维人员,详细介绍如何合法获取离线安装程序、识别不同安装包类型、使用静默安装参数、借助官方定制工具生成企业级安装包,以及如何规划后续的补丁分发与安全验证。内容兼顾历史版本与目前常见的 Acrobat Reader DC 系列,旨在帮助你建立稳定、可控的部署流程。 为何选择离线安装包进行部署?离线安装包允许在无外网的目标环境中完成安装,便于统一配置、避免用户手动干预,并能与配置管理系统(如 SCCM、Intune、PDQ)配合实现自动化安装。通过离线包可以预先内嵌许可、默认设置、安全策略与证书,从而降低安装后修复配置的工作量。离线包也便于在受限网络、内网镜像或离线环境中分发和安装。

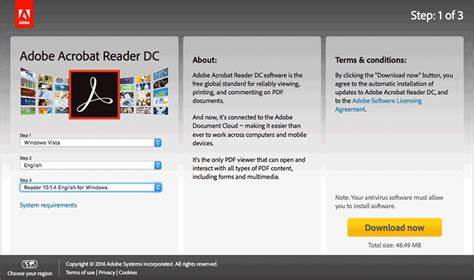

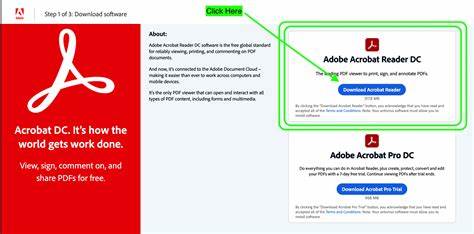

合法获取离线安装包是第一步。Adobe 为企业用户提供了专用的分发通道。经批准的分发方可通过 Adobe 企业分发页面或分发门户下载离线安装程序。此外,Adobe 在其公开 FTP 服务器上也保留了历史与当前的安装包目录,常见路径为 ftp://ftp.adobe.com/pub/adobe/reader/ ,该目录下按版本、操作系统与语言组织子目录。例如旧的 Reader 11 版本会出现在 win/11.x/ 目录下,而 Acrobat Reader DC 的分发通常在 win/AcroRdrDC/ 或类似目录。出于安全与合规考虑,建议始终通过 Adobe 官方渠道下载,并在下载后校验数字签名与哈希值,以避免来自非官方来源的篡改或恶意软件风险。

安装包类型与差异化选择也是部署前要明确的要点。常见离线安装格式有可执行 EXE、MSI 包与 macOS 的 PKG。Windows 平台下企业级部署通常倾向于采用 MSI 包或 EXE 附带的 MSI 提取方式,因为 MSI 支持 Windows Installer 的标准化静默安装与变通(TRANSFORMS、PROPERTY 设置等)。Acrobat Reader DC 还分为 Classic(经典)与 Continuous(持续)更新通道,Classic 适合月度集中更新管理,Continuous 会频繁推送功能与安全更新。根据组织的补丁管理策略选择合适的渠道。 如何验证安装文件的完整性与来源?下载完成后,应先校验文件哈希与数字签名。

可以使用系统内置工具验证哈希,例如在 Windows 上使用 certutil -hashfile 文件名 SHA256 来计算并比对 Adobe 官方公布的 SHA 值。数字签名可以通过文件属性中的"数字签名"选项查看签名者是否为 Adobe Systems Incorporated,或使用 signtool verify 命令进行验证。通过哈希和签名双重校验可以有效地抵御中间人篡改或不安全的镜像源。 静默安装与常用命令行参数是批量部署的关键。对于 MSI 包,常见的部署命令为 msiexec /i 路径\AdbeRdr.msi /qn EULA_ACCEPT=YES,其中文件路径请替换为实际 MSI 文件名,/qn 表示完全静默无界面,EULA_ACCEPT=YES 用于自动接受许可条款。对于 Adobe 提供的 EXE 离线安装器,通常支持参数类似 /sAll 或 /silent,根据版本不同参数可能略有差异;建议先在测试虚拟机上运行带有 /? 或 /help 的参数以确认支持项。

某些 EXE 可以通过额外参数提取 MSI,例如执行 exe /sfx_o"输出目录" /sfx_n"参数" 等提取选项,或使用解压工具查看内部 MSI。无论采用 MSI 还是 EXE,务必在部署前在测试环境验证静默安装行为、返回代码以及日志位置。 企业定制需求通常包括静默接受 EULA、禁用自动更新、集成公司证书、预置偏好项与界面定制。Adobe 为此提供了 Adobe Customization Wizard(定制向导),针对 Reader DC/Acrobat Reader 系列有专门版本。通过定制向导可以生成 MST 变换文件或修改 MSI 内的属性,设置默认更新策略(启用或禁用自动更新)、配置主页与插件、预置证书信任列表、设置文件关联行为等。将生成的 MST 与 MSI 一起部署,例如 msiexec /i AdbeRdr.msi /qn TRANSFORMS=company_custom.mst EULA_ACCEPT=YES,即可实现企业级预配置安装。

补丁管理与离线更新同样重要。Adobe 定期发布安全补丁与功能更新,企业通常不会让终端主机直接访问 Adobe 的自动更新服务,而是通过集中管理的补丁分发机制将更新以 MSP 补丁包或新的 MSI 镜像形式推送到客户端。Adobe 企业分发页有时会提供补丁列表与 MSP 文件,运维人员可以把补丁集成到软件更新流程,利用 SCCM/ConfigMgr 的软件更新或应用部署功能在维护窗口内分发。另一种做法是构建自己的内部更新仓库或共享文件夹,配合组策略或脚本强制客户端从内部路径获取更新。 与部署相关的合规与许可问题不能忽视。企业分发 Adobe Reader 需要接受 Adobe Reader Distribution License Agreement,某些情况下需要申请分发权限。

许可条款会限制分发范围与方式,特别是不允许将分发链接公开发布在网站或博客上。若组织需要将安装包提供给合作伙伴或客户,须仔细核对许可条款以确保合规。内部大规模部署通常在接受许可并记录协议有效期后方可开始。 管理生命周期方面,需要关注版本支持与更新频率。旧版本如 Reader XI(11 系列)已进入生命周期晚期或停止支持,继续运行过时版本会增加安全风险。建议制定升级策略,定期评估并将重要工作站迁移到受支持的 Reader DC 版本或替代方案。

升级部署通常涉及移除旧版、安装新版以及清理遗留文件与注册表。Adobe 提供了 Reader and Acrobat Cleaner Tool,用于彻底卸载残余组件。在自动化流程中,先在测试设备上运行卸载清理工具,再批量部署新版可降低兼容问题。 在实际部署过程中,集成到现有管理工具可以大幅简化工作量。SCCM/ConfigMgr 支持将 MSI 或 EXE 作为应用或包来分发,利用检测规则判断是否已安装并回滚失败安装。Intune 支持通过 Win32 应用打包并配置安装命令与检测逻辑,从云端推送到托管设备。

PDQ Deploy、Chef、Puppet、Ansible 等工具也能将安装脚本与配置文件并行分发。对于 macOS,使用 PKG 包与 installer 命令(installer -pkg 路径 -target /)配合 MDM 平台进行推送。 日志与故障排查是保证部署成功的技术环节。Windows Installer 会生成 msi 安装日志,使用 /l*v 路径参数可以指定详细日志输出,例如 msiexec /i AdbeRdr.msi /qn /l*v C:\temp\AdbeRdrInstall.log。对于 EXE 安装器,可查看安装目录下的安装日志或在安装命令中追加日志参数(视具体 EXE 支持而定)。日志中常见错误包括缺少依赖组件、权限不足、文件被锁定或先前安装未完全卸载。

将常见错误与解决方案记录在内部知识库可提高运维响应效率。 安全与最小权限原则也应贯穿部署与运行周期。安装过程中尽量使用受控的服务账号或本地管理员权限执行,避免在普通用户会话中进行批量安装。安装后应根据组织安全策略限制 Reader 的功能,例如禁用 JavaScript 扩展、限制插件加载、禁用自动外部连接、配置受信任目录等。许多安全事件都是因默认启用的功能被滥用,提前关闭不必要的能力可降低风险。 实际案例与建议:在一次面向数千台办公终端的 Reader DC 升级项目中,项目组先在隔离测试环境中构建了定制 MSI 与 MST,关闭自动更新并设置文件关联及默认打印首选项,随后在内网共享位置放置离线 MSI 与 MST 文件。

使用 SCCM 创建应用程序并配置检测规则为注册表或文件版本比对,分阶段推送到不同业务组以验证兼容性。遇到少数与旧打印驱动冲突的设备,通过自动化脚本先卸载冲突驱动再执行 Reader 安装,最终在夜间维护窗口完成了全网升级,期间通过集中文件服务器提供 MSP 补丁以确保一致性。 常见误区需要避免。不要从非官方第三方网站随意下载可疑的离线安装器;许多网站提供的所谓"便携版"或"增强版"可能内嵌广告软件或后门。不要直接在生产环境中实验新的静默参数与定制设置,先在沙箱或虚拟机上充分验证。不要忽视补丁分发的持续性,完成初次部署并不意味着工作结束,需将补丁纳入常规运维计划。

总结建议:始终通过 Adobe 官方或获得许可的渠道下载离线安装包,验证哈希与数字签名以保证文件完整性;选择适合企业管理的安装类型(MSI 与 MST 配合使用通常是最佳实践);使用 Adobe Customization Wizard 等官方工具生成企业级配置变换;通过 SCCM、Intune 等管理平台实现集中化静默安装与补丁分发;建立完整的测试、日志收集与回滚流程以应对异常;关注版本生命周期,及时升级并合规处理许可条款。通过合理的计划与工具链,Adobe Reader 的离线部署可以实现可控、安全且高效的企业级交付。 。