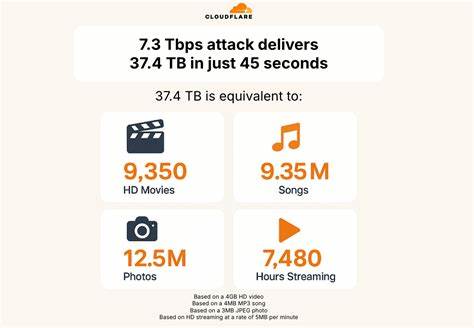

分布式拒绝服务攻击(DDoS)是一种通过向目标服务器或网络发送大量虚假请求,导致其资源耗尽、无法正常服务的恶意手段。最近,互联网安全公司Cloudflare公开披露了一起迄今为止规模最大的一次DDoS攻击,实现了高达7.3Tbps的流量峰值,在短短45秒内向受害IP地址投送了高达37.4TB的数据体量。这一数字令人震惊,它相当于传输了近9350部高清电影、超900万首歌曲或1250万张照片,速度之快堪称网络攻击史上的惊世之举。此次攻击不仅刷新了DDoS流量的记录,也再次警示了全球网络安全防护体系面临的严峻挑战。攻击者利用了多种技术手段,以期突破传统防护措施,并最大限度掏空目标的带宽和处理能力。主攻手法之一是UDP泛洪攻击。

UDP(User Datagram Protocol)协议相较于传统的TCP,采用无连接、无需握手的传输方式,因此延迟低、传输迅速,广泛应用于视频流播放、网络游戏及在线会议等场景。攻击者正是利用UDP协议的这一特性,将大量伪造源地址的UDP数据包发送到目标服务器的各类端口。目标服务器试图逐一响应这些数据包请求,导致自身计算与网络资源快速消耗,陷入超负荷状态。攻击不仅局限于简单的UDP泛洪,反射放大攻击也被充分利用。这一技术通过伪造目标IP地址,向第三方服务(如网络时间协议NTP、回显协议Echo或每日语录QOTD)发送请求,借助这些第三方服务器的巨大响应流量将溢出的攻击流量导向受害者。反射放大攻击增加了攻击总流量,令防御难度大幅提升。

这次创纪录的攻击并非孤立事件。事实上,过去几年间DDoS攻击强度不断升级。2022年年初,微软遭遇了约3.47Tbps的攻击;2024年10月东亚一家互联网服务商遭遇5.6Tbps的袭击;2025年4月,又出现了持续近49秒、峰值6.5Tbps的攻击事件。显然,攻击规模呈现出明显的几何级数增长。造成这种现象的主要因素之一是庞大的僵尸网络。攻击者通过控制成千上万被感染的设备——包括家用路由器、联网摄像头乃至智能家居设备——构造高效的攻击平台。

由于这些设备成本低廉且易于感染,僵尸网络成为发起DDoS攻击的常用工具,且攻击发起门槛较低。与此同时,一些攻击者甚至以此勒索企业,威胁如果不支付赎金,将继续对其网络发动大规模攻击。面对屡创新高的攻击强度,网络防御技术也在不断进步。Cloudflare等领先安全公司已经建设了多层次的流量过滤和清洗能力。通过实时分析流量特点,采用黑名单、白名单及机器学习算法结合,能够快速识别异常攻击流量并加以拦截。针对协议漏洞的修补和配置优化也成为防护关键,比如限制UDP端口访问范围,采取速率限制及加密验证等措施,减缓泛洪攻击的影响。

此外,反射放大攻击的防御依赖于第三方服务器的安全配置加强,例如关闭不必要的NTP和回显服务,防止被滥用成为攻击放大器。企业自身还需建立完善的应急响应机制,包括流量监控告警、攻击溯源与通信协调等环节,从而在攻击发生时迅速反应、减少损失。同时,合理设计网络架构、增加冗余节点以及部署内容分发网络(CDN)也是提升抗攻击能力的有效途径。除了技术层面,全球网络安全环境也呼唤法规和行业标准的完善。加强国际合作,推动供应链安全监测,提升设备制造商的安全标准,均是从根源减少DDoS攻击发生的长远策略。公众用户层面,及时更新设备固件,避免使用弱密码,关闭未使用的后台服务,也有助于降低被攻击风险。

总结来看,这次45秒内37.4TB的DDoS攻击事件,不仅是网络攻击技术演进的一个里程碑,更是强调了维护互联网稳定运行的紧迫性。面对日益复杂的安全威胁,采用多维度的防御策略,强化技术研发与合作,是保障数字经济与用户利益不受危害的关键。未来,随着万物互联的持续推进,网络攻击规模或将继续攀升。唯有不断创新安全防护手段,提升整体抗击能力,才能守护数字世界的健康繁荣。