随着网络技术的飞速发展,网络数据包的高效处理与安全解析成为保障网络稳定性和安全性的关键环节。eBPF(扩展伯克利数据包过滤器)作为Linux内核中一个强大且灵活的工具,为实时、高效的网络数据处理打开了全新篇章。通过学习理解网络数据包的偏移计算及如何在eBPF中安全地解析网络数据包,我们能够实现火墙、流量监控甚至协议深度分析等功能,从而强化网络的可观察性和安全防护能力。 网络数据包解析的本质是对传输过程中二进制数据进行结构化识别和提取。每个网络数据包都由多层协议头和数据负载组成,常见的包括以太网、IP、TCP/UDP等协议头,它们按照特定的固定结构有序排列。了解这些协议头的大小及其在数据包中的起始位置(偏移)是解析的基础。

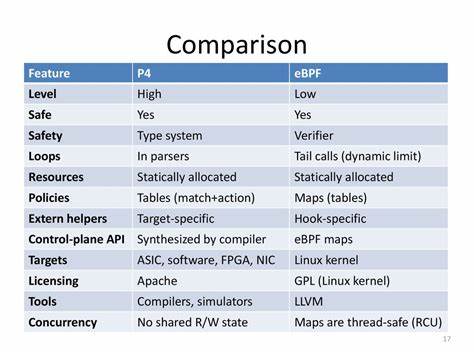

偏移指的就是相对于数据包起始地址,一个特定协议头或字段的字节位置。例如,以太网头部固定为14字节大小,IP头部紧跟其后,所以IP头的偏移就是14字节,而TCP头则位于以太网头与IP头之后,偏移则为14加上IP头长度通常为20字节,合计34字节左右。 在eBPF程序中,我们直接面对网络数据包的原始内存字节流,没有像传统用户空间那样便捷的结构体访问。因此,准确计算偏移和安全访问数据区间显得尤为重要。错误的内存访问不仅会导致数据错误,还可能引发内核程序载入时的验证失败,甚至系统稳定性问题。安全性检验依赖于eBPF验证器对访问内存边界的严格限制。

因此,每次读取数据前,必须确保读取的字节范围不会超过数据包实际大小。 为此,开发者通常利用一个辅助函数,该函数接受偏移参数和目标结构体的长度,通过比较起始地址、偏移值以及所要读取的数据大小,决定是否在数据包范围内安全访问目标内存。如若越界,则以错误标记停止解析过程,避免内核安全性风险。该辅助函数的设计核心在于保证所有指针访问均在eBPF允许的安全范围内,获得的指针尽管依然是“非安全”的裸指针,但已经通过验证器审核,被视为安全可用。 通过这种方式,我们可以依次解析以太网头部,从而判定数据包类型是否为IPv4。当满足条件后,继续解析IPv4协议头,提取源地址和目标地址。

接着根据IPv4协议中的传输层协议字段,可以选择性地解析TCP或UDP协议信息,读取其对应的端口号等关键字段。整个解析过程都围绕着正确的偏移计算和安全边界检查展开,确保数据访问的完整性与程序的稳定运行。 对eBPF和XDP(eXpress Data Path)的结合使用极大提升了网络数据处理的效率。XDP允许程序在网络接收的最早阶段运行,为网络包提供最低延迟的处理路径,使得高性能的防火墙、DDoS缓解和流量监测成为可能。正是这种底层的高速数据包处理能力,使得网络安全设备及性能监控工具能够实时响应海量数据,提升整体网络架构的可靠性和响应速度。 在实际部署中,为了能够将编写好的eBPF程序加载并附加到指定网络接口上,需要编写用户空间的启动程序。

该程序负责编译、加载、日志初始化以及将eBPF代码绑定到网络设备的XDP挂载点。用户能够在运行时通过参数指定监听的网络接口,灵活实现对多种网络环境的支持,并能通过日志功能实时输出网络流量数据,便于后续分析和调试。 网络流量解析技术不仅关乎于协议数据的准确读取,更涉及网络安全策略的实现。例如通过持续监听网络包,能够实时识别异常流量、阻断可疑连接,提升入侵防御系统的响应速度。同时,监控关键协议字段也有利于网络性能的分析,如TCP连接的拥塞管理和UDP传输效率的监控等。eBPF的安全边界检查机制和内核直接执行的效率则确保了网络设备的高可用性和低资源消耗。

深入掌握网络数据包偏移计算以及eBPF中数据包安全解析方法,能帮助开发者打造更具鲁棒性和性能优势的网络工具。通过这些工具,企业能够获得全面的网络可视性,及时侦测攻击行为,不断优化流量管理策略。随着网络环境日益复杂,具备精准高效安全数据包处理能力的eBPF技术,注定在未来网络安全与性能优化领域发挥举足轻重的作用。 未来,对于解析更多网络协议和实现更复杂的网络策略,eBPF的逻辑可以灵活扩展。通过细粒度的字段提取和智能决策机制,能够让用户自定义更丰富的过滤条件与响应策略。相信随着社区生态的发展和工具链的完善,基于eBPF的网络处理将更加普及,带来更高效、更安全的网络运维体验。

。